Cisco Talos’un yeni bulgularına göre, tehdit aktörlerinin kötü amaçlı yazılımları servis etmek için kırmızı takım çalışmaları için tasarlanmış bir aracı kullanıyor olması muhtemel.

Söz konusu program, yük oluşturma çerçevesi olarak adlandırılan bir programdır. MakroPaketOffice belgeleri, Visual Basic betikleri, Windows kısayolları ve penetrasyon testi ve sosyal mühendislik değerlendirmeleri için diğer formatları oluşturmak için kullanılan. Fransız geliştirici Emeric Nasi tarafından geliştirilmiştir.

Siber güvenlik şirketi, VirusTotal’e Çin, Pakistan, Rusya ve ABD’den yüklenen ve MacroPack tarafından oluşturulan ve Havoc, Brute Ratel ve Head Mare adlı bir hacktivist gruba atfedilen uzaktan erişim trojanının (RAT) yeni bir türü olan PhantomCore gibi çeşitli yükleri iletmek için kullanılan eserler bulduğunu söyledi.

Talos araştırmacısı Vanja Svajcer, “İncelediğimiz tüm kötü amaçlı belgelerde dikkatimizi çeken ortak bir özellik, dört kötü amaçlı olmayan VBA alt programının varlığıdır” dedi. söz konusu.

“Bu alt rutinler tüm örneklerde göründü ve gizlenmedi. Ayrıca hiçbir zaman başka kötü amaçlı alt rutinler tarafından veya herhangi bir belgede başka bir yerde kullanılmamışlardı.”

Burada dikkat edilmesi gereken önemli bir husus, bu belgelerdeki cazibeli temaların çeşitli olmasıdır; kullanıcılara makroları etkinleştirmeleri talimatını veren genel konulardan askeri örgütlerden geliyormuş gibi görünen resmi görünümlü belgelere kadar uzanır. Bu, farklı tehdit aktörlerinin dahil olduğunu gösterir.

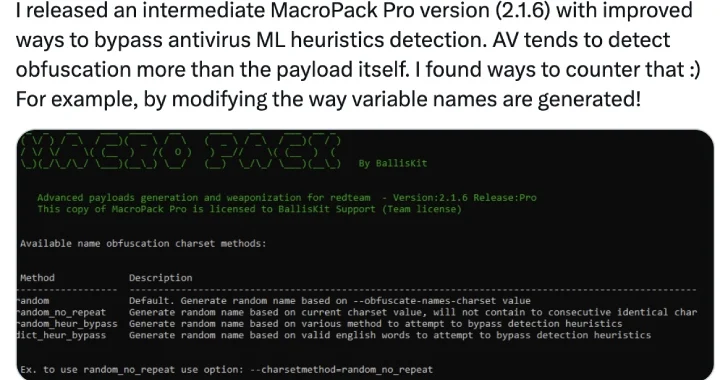

Belgelerin bazılarının, kötü amaçlı yazılımlara karşı sezgisel tespitleri atlatmak için MacroPack’in bir parçası olarak sunulan gelişmiş özelliklerden yararlandığı ve kötü amaçlı işlevselliği gizlediği de gözlemlendi. Markov zincirleri anlamlı görünen fonksiyonlar ve değişken isimleri yaratmak.

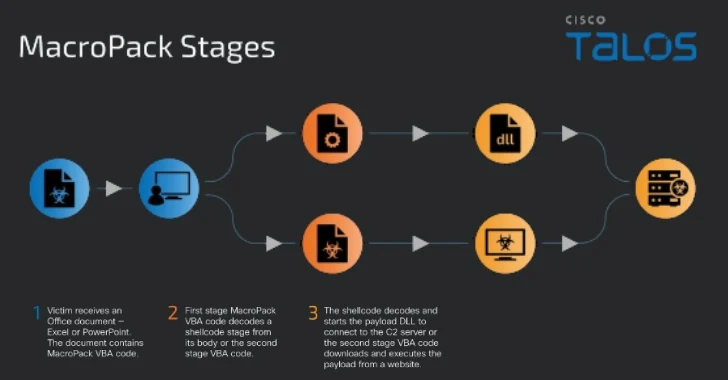

Mayıs ve Temmuz 2024 arasında gözlemlenen saldırı zincirleri, MacroPack VBA kodu içeren tuzaklı bir Office belgesinin gönderilmesini ve ardından bir sonraki aşamada son kötü amaçlı yazılımı alıp çalıştırmak için bir sonraki aşamadaki yükün kodunun çözülmesini içeren üç adımlı bir süreci takip ediyor.

Bu gelişme, tehdit aktörlerinin kesintilere yanıt olarak taktiklerini sürekli olarak güncellediklerinin ve kod yürütmeye yönelik daha karmaşık yaklaşımlar benimsediklerinin bir işareti.