Ortadoğu ve Malezya’daki ismi açıklanmayan devlet kurumları, Haziran 2023’ten bu yana Tropic Trooper olarak bilinen bir tehdit aktörü tarafından düzenlenen ısrarlı bir siber saldırının hedefi haline geldi.

“Bu grubun görülmesi [Tactics, Techniques, and Procedures] Orta Doğu’daki kritik hükümet birimlerinde, özellikle insan hakları çalışmalarıyla ilgili olanlarda, bu onlar için yeni bir stratejik hamle anlamına geliyor” diyor Kaspersky güvenlik araştırmacısı Sherif Magdy söz konusu.

Rus siber güvenlik sağlayıcısı, Çince konuşan birçok tehdit aktörü tarafından tehlikeye atılmış sunuculara uzaktan erişim için kullanılan bir araç olan China Chopper web Shell’in yeni bir sürümünü, Umbraco adlı açık kaynaklı bir içerik yönetim sistemine (CMS) ev sahipliği yapan herkese açık bir web sunucusunda keşfettikten sonra Haziran 2024’te faaliyeti tespit ettiğini söyledi.

Saldırı zinciri, adı verilen bir kötü amaçlı yazılım implantını iletmek için tasarlanmıştır. Kalabalık KapısıESET’in Eylül 2021’de belgelediği SparrowDoor arka kapısının bir çeşididir. Çabalar sonuçta başarısız oldu.

Tropic Trooper, APT23, Earth Centaur, KeyBoy ve Pirate Panda adlarıyla da bilinir ve Tayvan, Hong Kong ve Filipinler’deki hükümet, sağlık, ulaşım ve yüksek teknoloji endüstrilerini hedef almasıyla bilinir. Çince konuşan kolektifin 2011’den beri aktif olduğu ve FamousSparrow olarak izlenen başka bir saldırı grubuyla yakın bağları olduğu değerlendirilmiştir.

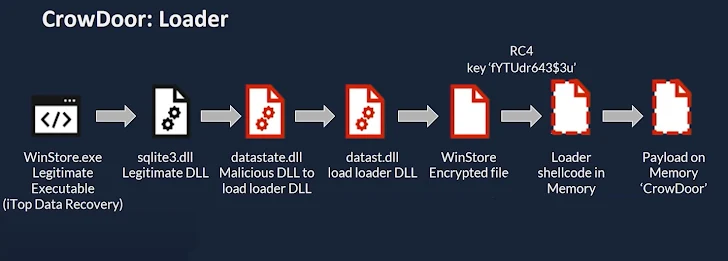

Kaspersky tarafından vurgulanan son saldırı, China Chopper web kabuğunun Umbraco CMS’nin .NET modülü olarak derlenmesi ve ardından DLL yan yükleme tekniklerini kullanarak Crowdoor’u başlatmadan önce ağ tarama, yanal hareket ve savunma kaçınma araçlarının konuşlandırılmasıyla sonuçlanan önemli bir saldırıdır.

Web kabuklarının, Adobe ColdFusion ( gibi) gibi herkese açık web uygulamalarındaki bilinen güvenlik açıklarından yararlanılarak iletildiği düşünülüyor.CVE-2023-26360) ve Microsoft Exchange Server (CVE-2021-34473, CVE-2021-34523Ve CVE-2021-31207).

İlk olarak Haziran 2023’te gözlemlenen Crowdoor, enfekte olmuş bilgisayarlarda Cobalt Strike’ı düşürmek ve kalıcılığı sağlamak için bir yükleyici işlevi görürken, aynı zamanda hassas bilgileri toplamak, ters kabuk başlatmak, diğer kötü amaçlı yazılım dosyalarını silmek ve kendini sonlandırmak için bir arka kapı görevi görüyor.

Magdy, “Aktör, arka kapılarının tespit edildiğinin farkına vardığında, tespit edilmekten kaçınmak için daha yeni örnekler yüklemeye çalıştı; bu da yakın gelecekte yeni örnek setlerinin tespit edilme riskini artırdı” dedi.

“Bu müdahalenin önemi, Çince konuşan bir aktörün, Ortadoğu’daki insan hakları konusunda, özellikle İsrail-Hamas çatışması etrafındaki duruma odaklanan çalışmalar yayınlayan bir içerik yönetim platformunu hedef aldığını tespit etmesinde yatıyor.”

“Bu ihlale ilişkin analizimiz, saldırı sırasında bu sistemin tamamının tek hedef olduğunu ve bu belirli içeriğe kasıtlı olarak odaklanıldığını ortaya koydu.”