Yeni bir kötü amaçlı yazılım kampanyası, Palo Alto Networks’ün GlobalProtect VPN yazılımını taklit ederek, arama motoru optimizasyonu (SEO) kampanyası yoluyla WikiLoader (diğer adıyla WailingCrab) yükleyicisinin bir çeşidini sunmaya çalışıyor.

Haziran 2024’te gözlemlenen kötü amaçlı reklam faaliyeti, kötü amaçlı yazılımın geleneksel kimlik avı e-postaları yoluyla yayıldığı daha önce gözlemlenen taktiklerden bir sapmadır, diyor Unit 42 araştırmacıları Mark Lim ve Tom Marsden. söz konusu.

İlk olarak Ağustos 2023’te Proofpoint tarafından belgelenen WikiLoader, TA544 olarak bilinen bir tehdit aktörüne atfedildi ve e-posta saldırıları, kötü amaçlı yazılımı Danabot ve Ursnif’i dağıtmak için kullanıyordu.

Daha sonra Nisan ayının başlarında Güney Koreli siber güvenlik şirketi AhnLab, dağıtım vektörü olarak Notepad++ eklentisinin truva atı haline getirilmiş bir sürümünü kullanan bir saldırı kampanyasının ayrıntılarını açıkladı.

Bununla birlikte, 42. Üniteye göre kiralık yükleyicinin en az iki başlangıç erişim aracısı (IAB) tarafından kullanıldığından şüpheleniliyor ve saldırı zincirlerinin güvenlik araçları tarafından tespit edilmekten kaçınmasını sağlayan taktiklerle karakterize edildiği belirtiliyor.

Araştırmacılar, “Saldırganlar genellikle, kötü amaçlı yazılımları arama sonucu yerine gerçek arama sonucunu taklit eden bir sayfayı ziyaret etmeleri için insanları kandırmak amacıyla ilk erişim vektörü olarak SEO zehirlenmesini kullanırlar” dedi.

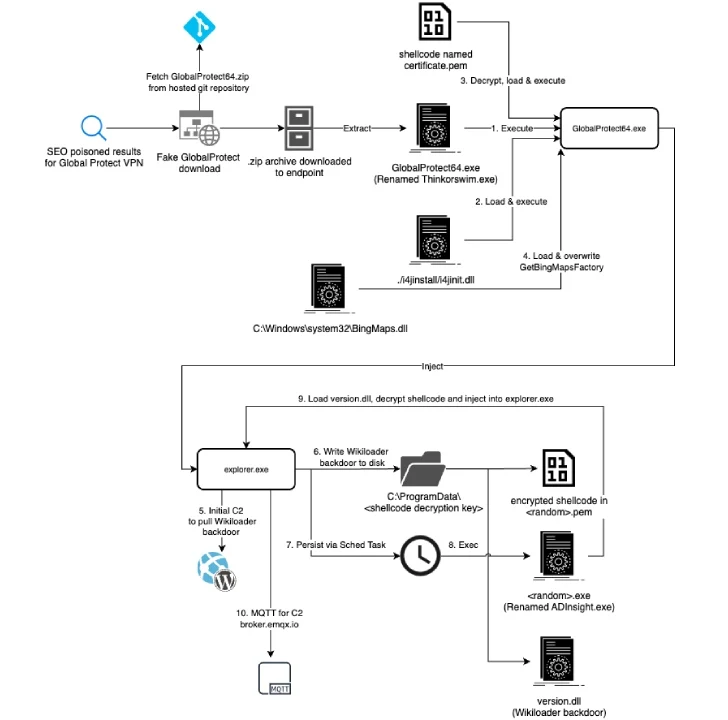

“Bu kampanyanın dağıtım altyapısı, bulut tabanlı Git depolarıyla birlikte GlobalProtect olarak yeniden etiketlenen klonlanmış web sitelerinden yararlandı.”

Bu nedenle, GlobalProtect yazılımını arayan kullanıcılara, tıkladıklarında kullanıcıları sahte bir GlobalProtect indirme sayfasına yönlendiren Google reklamları gösteriliyor ve bu da enfeksiyon dizisini etkili bir şekilde tetikliyor.

MSI yükleyicisi, gerçekte TD Ameritrade’in (şimdi Charles Schwab’ın bir parçası) meşru bir hisse senedi alım satım uygulamasının yeniden adlandırılmış bir sürümü olan ve “i4jinst.dll” adlı kötü amaçlı bir DLL’yi yan yüklemek için kullanılan bir yürütülebilir dosya (“GlobalProtect64.exe”) içerir.

Bu, uzak bir sunucudan WikiLoader arka kapısını indirip başlatmak için bir dizi adımdan geçen kabuk kodunun yürütülmesinin önünü açar.

Yükleyicinin algılanan meşruiyetini daha da artırmak ve kurbanları aldatmak için, tüm sürecin sonunda, Windows bilgisayarlarında belirli kütüphanelerin eksik olduğunu belirten sahte bir hata mesajı görüntülenir.

Meşru yazılımların yeniden adlandırılmış sürümlerini kötü amaçlı yazılımları yan yükleme için kullanmanın yanı sıra, tehdit aktörleri, WikiLoader’ın sanallaştırılmış bir ortamda çalışıp çalışmadığını belirleyen ve sanal makine yazılımıyla ilgili işlemler bulunduğunda kendini sonlandıran anti-analiz kontrollerini de dahil ettiler.

Kimlik avından yayılma mekanizması olarak SEO zehirlenmesine geçişin nedeni henüz net olmamakla birlikte, Birim 42, kampanyanın başka bir IAB’nin işi olma ihtimalini veya kötü amaçlı yazılımı dağıtan mevcut grupların bunu kamuoyuna yapılan açıklamaya yanıt olarak yapmış olabileceğini öne sürdü.

“WikiLoader kampanyaları tarafından kullanılan sahte, tehlikeye atılmış ve meşru altyapının birleşimi, kötü amaçlı yazılım yazarlarının operasyonel olarak güvenli ve sağlam bir yükleyici oluşturmaya yönelik dikkatini, birden fazla [command-and-control] Araştırmacılar, “yapılandırmalar” dedi.

Bu açıklama, Trend Micro’nun Orta Doğu’daki kullanıcıları arka kapı kötü amaçlı yazılımlarla enfekte etmek için sahte bir GlobalProtect VPN yazılımından yararlanan yeni bir kampanyayı ortaya çıkarmasından birkaç gün sonra geldi.