Roblox geliştiricileri, sahte npm paketleri aracılığıyla sistemleri tehlikeye atmayı amaçlayan ısrarlı bir kampanyanın hedefi haline geldi ve bu durum, tehdit aktörlerinin kötü amaçlı yazılımları dağıtmak için açık kaynaklı ekosisteme olan güveni nasıl suistimal etmeye devam ettiğini bir kez daha gözler önüne serdi.

“Saldırganlar, popüler ‘noblox.js’ kütüphanesini taklit ederek hassas verileri çalmak ve sistemleri tehlikeye atmak için tasarlanmış düzinelerce paket yayınladılar,” Checkmarx araştırmacısı Yehuda Gelb söz konusu teknik bir raporda.

Faaliyete ilişkin ayrıntılar ilk olarak Ağustos 2023’te ReversingLabs tarafından bir belgelendirme çalışması kapsamında belgelendi. kampanya Ekim 2021’de Luna Token Grabber adlı bir hırsızı ele geçiren şirket, bunun “iki yıl önce ortaya çıkarılan bir saldırının tekrarı” olduğunu söyledi.

Yılın başından bu yana, iki paket daha eklendi noblox.js-proxy-sunucusu Ve noblox-ts Kötü niyetli oldukları ve Quasar RAT adlı uzaktan erişim trojanını ve hırsız kötü amaçlı yazılımı dağıtmak için popüler Node.js kütüphanesini taklit ettikleri tespit edildi.

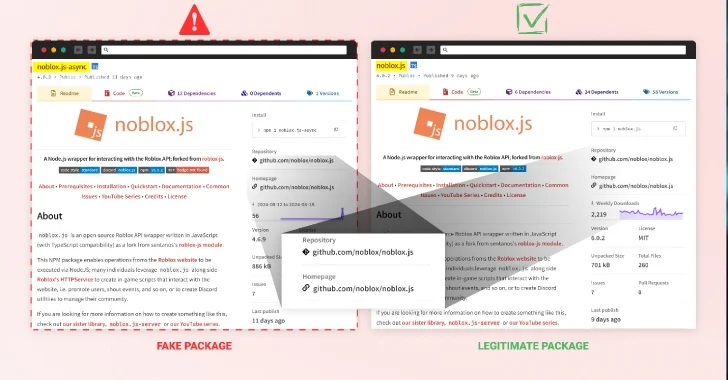

Gelb, “Bu kampanyanın saldırganları, kötü amaçlı paketleri için ikna edici bir meşruiyet yanılsaması yaratmak amacıyla marka gaspı, kombosquat ve yıldız gaspı gibi teknikler kullandılar” dedi.

Bu amaçla, paketlere noblox.js-async, noblox.js-thread, noblox.js-threads ve noblox.js-api adları verilerek meşruiyet görünümü kazandırılır ve bu da şüphesiz geliştiricilere bu kütüphanelerin meşru “noblox.js” paketiyle ilişkili olduğu izlenimini verir.

Paket indirme istatistikleri aşağıda listelenmiştir –

Kullanılan bir diğer teknik ise, sahte paketlerin kaynak deposunu gerçek noblox.js kütüphanesininki gibi listeleyerek daha güvenilir görünmesini sağlayan starjacking’dir.

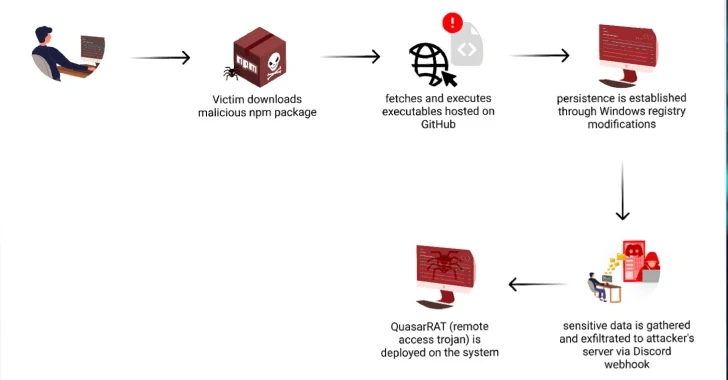

Son yinelemeye yerleştirilen kötü amaçlı kod, ek yükleri sunmak için bir ağ geçidi görevi görüyor GitHub deposunda barındırılıyoraynı anda Discord belirteçlerini çalıyor, tespit edilmekten kaçınmak için Microsoft Defender Antivirus dışlama listesini güncelliyor ve Windows Kayıt Defteri değişikliği yoluyla kalıcılığı ayarlıyor.

“Kötü amaçlı yazılımın etkinliğinin merkezinde, Windows Ayarları uygulamasını kullanarak sürekli erişimi garanti altına alan kalıcılık yaklaşımı yer alıyor,” diye belirtti Gelb. “Sonuç olarak, bir kullanıcı Windows Ayarları uygulamasını açmaya çalıştığında, sistem yanlışlıkla kötü amaçlı yazılımı çalıştırıyor.”

Saldırı zincirinin nihai hedefi, saldırgana enfekte sistem üzerinde uzaktan kontrol sağlayan Quasar RAT’ın konuşlandırılmasıdır. Toplanan bilgiler, bir Discord webhook’u kullanılarak saldırganın komuta ve kontrol (C2) sunucusuna sızdırılır.

Bulgular, kaldırma çabalarına rağmen sürekli olarak yeni paketlerin yayınlanmaya devam ettiğinin bir göstergesi ve bu da geliştiricilerin devam eden tehdide karşı dikkatli olmalarını gerekli kılıyor.