Bir hacker grubu olarak bilinen Baş Kısrak Rusya ve Belarus’ta bulunan kuruluşları hedef alan siber saldırılarla ilişkilendirildi.

Kaspersky, “Head Mare ilk erişimi elde etmek için daha güncel yöntemler kullanıyor” dedi. söz konusu Pazartesi günü grubun taktik ve araçlarına ilişkin bir analizde.

“Örneğin, saldırganlar WinRAR’daki nispeten yeni CVE-2023-38831 güvenlik açığından yararlandı. Bu güvenlik açığı saldırganın özel olarak hazırlanmış bir arşiv aracılığıyla sistemde keyfi kod yürütmesine olanak tanıyor. Bu yaklaşım, grubun kötü amaçlı yükü daha etkili bir şekilde iletmesine ve gizlemesine olanak tanıyor.”

2023’ten beri faaliyet gösteren Head Mare, bir yıl önce başlayan Rusya-Ukrayna çatışması kapsamında Rus örgütlerine saldıran hacktivist gruplardan biri.

Ayrıca bir X’te varlıkhassas bilgileri ve kurbanlardan dahili belgeleri sızdırdığı yer. Grubun saldırılarının hedefleri arasında hükümetler, ulaşım, enerji, üretim ve çevre sektörleri yer alıyor.

İki ülkedeki şirketlere “maksimum zararı” vermeyi amaçlayan diğer hacktivist kişiliklerin aksine, Head Mare ayrıca Windows için LockBit ve Linux için Babuk (ESXi) kullanarak kurbanların cihazlarını şifreliyor ve verilerin şifresinin çözülmesi için fidye talep ediyor.

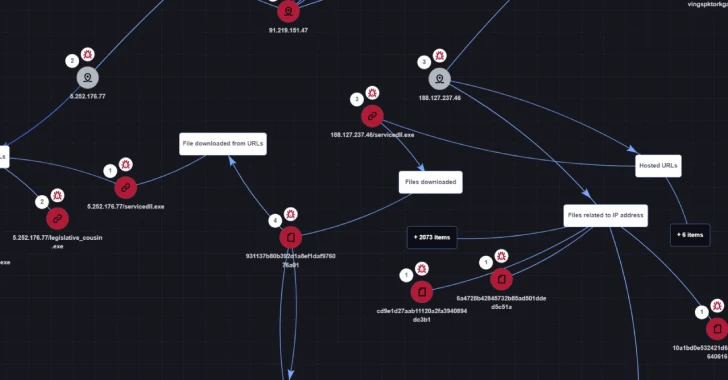

Araç setinin bir parçası olarak PhantomDL ve PhantomCore da bulunmaktadır; bunlardan ilki bir Go tabanlı arka kapı ek yükler sunabilen ve ilgi duyulan dosyaları bir komuta ve kontrol (C2) sunucusuna yükleyebilen.

PhantomDL’nin öncülü olan PhantomCore (diğer adıyla PhantomRAT), benzer özelliklere sahip bir uzaktan erişim truva atıdır ve C2 sunucusundan dosya indirmeye, tehlikeye atılmış bir ana bilgisayardan C2 sunucusuna dosya yüklemeye ve cmd.exe komut satırı yorumlayıcısında komut çalıştırmaya olanak tanır.

Kaspersky, “Saldırganlar, faaliyetlerini Microsoft yazılımlarıyla ilgili görevler gibi gizlemek için MicrosoftUpdateCore ve MicrosoftUpdateCoree adlı zamanlanmış görevler ve kayıt defteri değerleri oluşturuyor” dedi.

“Ayrıca grubun kullandığı bazı LockBit örneklerinin şu adlara sahip olduğunu bulduk: OneDrive.exe [and] VLC.exe. Bu örnekler C:ProgramData dizininde bulunuyordu ve kendilerini meşru OneDrive ve VLC uygulamaları olarak gizliyordu.”

Her iki eserin de, çift uzantılı iş belgeleri (örneğin, решение №201-5_10вэ_001-24 к пив экран-сои-2.pdf.exe veya тз на разработку.pdf.exe) biçiminde kimlik avı kampanyaları yoluyla dağıtıldığı tespit edildi.

Saldırı cephaneliğinin bir diğer önemli bileşeni ise açık kaynaklı bir C2 çerçevesi olan Sliver ve keşif, yatay hareket ve kimlik bilgisi toplamayı kolaylaştıran rsockstun, ngrok ve Mimikatz gibi çeşitli kamuya açık araçlar koleksiyonudur.

Saldırılar, hedef ortama bağlı olarak LockBit veya Babuk’un konuşlandırılmasıyla sonuçlanıyor ve ardından dosyaların kilidini açmak için bir şifre çözücü karşılığında ödeme talep eden bir fidye notu bırakılıyor.

Rus siber güvenlik sağlayıcısı, “Head Mare grubunun kullandığı taktikler, yöntemler, prosedürler ve araçlar genel olarak Rusya-Ukrayna çatışması bağlamında Rusya ve Belarus’taki örgütleri hedef alan kümelerle ilişkili diğer gruplarınkine benziyor” dedi.

“Ancak grup, PhantomDL ve PhantomCore gibi özel yapım kötü amaçlı yazılımları kullanmanın yanı sıra, kimlik avı kampanyalarında kurbanlarının altyapısına sızmak için nispeten yeni bir güvenlik açığı olan CVE-2023-38831’i istismar ederek kendini farklılaştırıyor.”