Çince konuşan kullanıcılar, Windows sistemlerini Cobalt Strike yükleriyle enfekte etmek için muhtemelen kimlik avı e-postalarından yararlanan “son derece organize ve karmaşık bir saldırı” kampanyasının hedefi haline geldi.

“Saldırganlar yatay olarak hareket etmeyi, kalıcılık sağlamayı ve sistemler içinde iki haftadan uzun süre tespit edilememeyi başardılar,” diyor Securonix araştırmacıları Den Iuzvyk ve Tim Peck. söz konusu yeni bir raporda.

Gizli kampanya, kod adı YAVAŞ#FIRTINA ve bilinen herhangi bir tehdit aktörüne atfedilmeyen bu saldırı, açıldığında enfeksiyon zincirini harekete geçiren ve saldırıya uğramış sistemlere saldırı sonrası araç setinin dağıtılmasına yol açan kötü amaçlı ZIP dosyalarıyla başlar.

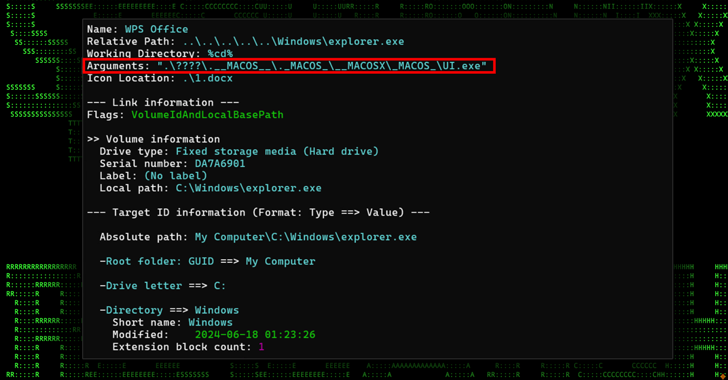

ZIP arşivinde, kendisini bir Microsoft Word dosyası olarak gizleyen bir Windows kısayol (LNK) dosyası bulunur: “违规远程控制软件人员名单.docx.lnk”, kabaca “Uzaktan kumanda yazılımı düzenlemelerini ihlal eden kişilerin listesi” anlamına gelir. “

Araştırmacılar, “Yetki dosyalarında kullanılan dil göz önüne alındığında, her ikisi de ‘uzaktan kumanda yazılımı yönetmeliklerine’ uyan kişileri istihdam edeceğinden, Çin ile ilgili belirli iş veya hükümet sektörlerinin hedef alınması muhtemeldir” diye belirttiler.

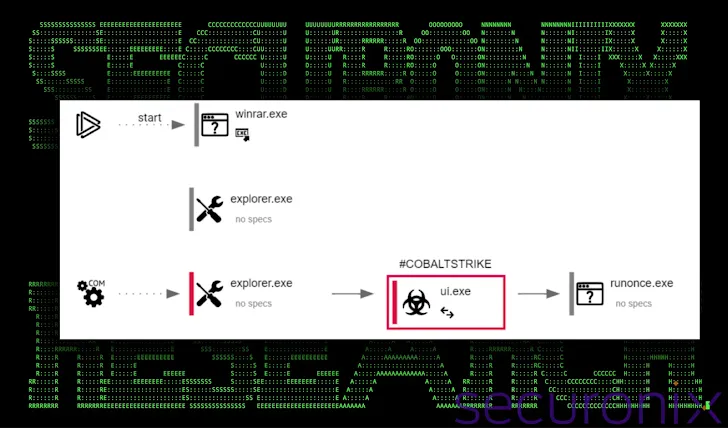

LNK dosyası, aşağıdaki işlevleri kullanan meşru bir Microsoft ikili dosyasını (“LicensingUI.exe”) başlatmak için bir kanal görevi görür: DLL yan yükleme bir sahte DLL (“dui70.dll”) çalıştırmak için. Her iki dosya da “其他信息.__MACOS__._MACOS___MACOSX_MACOS_.” adlı bir dizindeki ZIP arşivinin bir parçasıdır. Saldırı, LicensingUI.exe aracılığıyla DLL yan yüklemesinin ilk kez bildirildiği zamandır.

DLL dosyası, enfekte olmuş ana bilgisayara kalıcı ve gizli erişim sağlayan ve uzak bir sunucuyla (“123.207.74″) bağlantı kuran bir Cobalt Strike implantıdır.[.]22”).

Uzaktan erişimin saldırganlara, keşif için ek yükler dağıtma ve proxy bağlantıları kurma gibi bir dizi uygulamalı faaliyet yürütme olanağı sağladığı söyleniyor.

Enfeksiyon zinciri ayrıca, doğrudan bellekte keyfi kabuk kodu çalıştırabilen “lld.exe” adlı kötü amaçlı bir yürütülebilir dosyayı periyodik olarak çalıştırmak için zamanlanmış bir görev ayarlamasıyla da dikkat çekiyor, böylece diskte minimum ayak izi bırakıyor.

Araştırmacılar, “Saldırganlar, yerleşik Misafir kullanıcı hesabının ayrıcalıklarını manuel olarak yükselterek, tehlikeye atılmış sistemlerde saklanmalarını daha da kolaylaştırdılar” dedi.

“Genellikle devre dışı bırakılmış ve asgari ayrıcalıklara sahip olan bu hesap, kritik yönetim grubuna eklenerek ve ona yeni bir parola atanarak güçlü bir erişim noktasına dönüştürüldü. Bu arka kapı, Misafir hesabının genellikle diğer kullanıcı hesapları kadar yakından izlenmemesi nedeniyle sisteme asgari düzeyde tespitle erişim sağlamalarına olanak tanır.”

Bilinmeyen tehdit aktörü daha sonra Uzak Masaüstü Protokolünü kullanarak ağ üzerinden yatay olarak hareket etmeye başladı (RDP) ve Mimikatz parola çıkarma aracıyla elde edilen kimlik bilgileri, ardından bu makinelerin her birinden komuta ve kontrol (C2) sunucusuna uzaktan bağlantılar kuruldu.

Sömürü sonrası aşama, çeşitli numaralandırma komutlarının yürütülmesi ve Active Directory (AD) keşfi için BloodHound aracının kullanılmasıyla daha da karakterize edilir; bu işlemlerin sonuçları daha sonra bir ZIP arşivi biçiminde dışarı çıkarılır.

Çin’e bağlantılar, tüm C2 sunucularının Shenzhen Tencent Computer Systems Company Limited tarafından Çin’de barındırılması gerçeğiyle güçlendirilmiştir. Bunun da ötesinde, kampanyayla bağlantılı eserlerin çoğu Çin’den kaynaklanmıştır.

Araştırmacılar, “Bu saldırıyı bilinen herhangi bir APT grubuyla ilişkilendiren kesin bir kanıt olmasa da, Cobalt Strike ve diğer çok çeşitli istismar sonrası araçları kullanma deneyimi olan deneyimli bir tehdit aktörü tarafından düzenlenmiş olması muhtemeldir” sonucuna vardı.

“Kampanyanın karmaşıklığı, başlangıçtaki uzlaşma, ısrar, ayrıcalıkların artırılması ve ağ genelindeki yatay hareketlere yönelik metodik yaklaşımında açıkça görülüyor.”