Tehdit aktörleri, Atlassian Confluence Veri Merkezi ve Confluence Sunucusu’nu etkileyen ve artık düzeltilmiş olan kritik bir güvenlik açığını aktif olarak kullanarak hassas örneklerde yasadışı kripto para madenciliği yürütüyor.

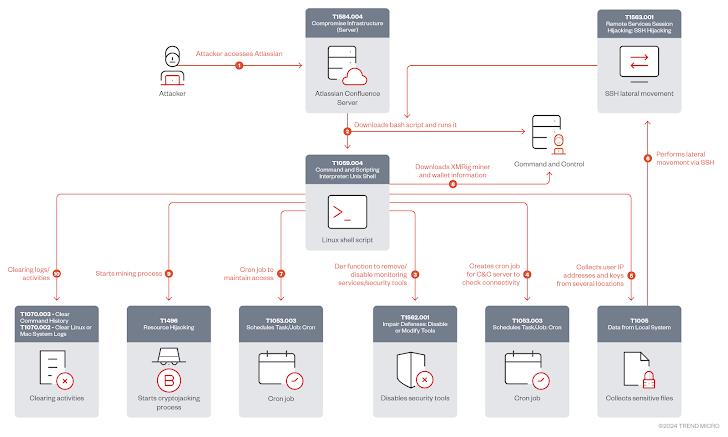

“Saldırılar, kabuk komut dosyaları ve XMRig madencilerinin dağıtımı, SSH uç noktalarını hedefleme, rekabet eden kripto madenciliği süreçlerini öldürme ve cron işleri aracılığıyla kalıcılığı sürdürme gibi yöntemleri kullanan tehdit aktörlerini içeriyor,” Trend Micro araştırmacısı Abdelrahman Esmail söz konusu.

İstismar edilen güvenlik açığı, Atlassian Confluence Data Center ve Confluence Server’ın eski sürümlerinde bulunan ve kimliği doğrulanmamış saldırganların uzaktan kod yürütmesine izin verebilecek maksimum öneme sahip bir hata olan CVE-2023-22527’dir. Avustralyalı yazılım şirketi tarafından Ocak 2024 ortasında giderildi.

Trend Micro, Haziran ortası ile Temmuz 2024 sonu arasında, XMRig madencisini yama uygulanmamış ana bilgisayarlara düşürmek için kullanılan çok sayıda istismar girişimi gözlemlediğini söyledi. Kötü amaçlı etkinliğin arkasında en az üç farklı tehdit aktörü olduğu söyleniyor –

- Özel olarak hazırlanmış istekler kullanılarak bir ELF dosya yükü aracılığıyla XMRig madencisini başlatma

- Rekabet eden komutları ilk önce sonlandıran bir kabuk betiği kullanarak kripto para korsanlığı kampanyaları (örneğin, Kinsing, givemexyz), mevcut tüm cron işlerini siler, Alibaba ve Tencent’ten bulut güvenlik araçlarını kaldırır ve her beş dakikada bir komut ve kontrol (C2) sunucusu bağlantısını kontrol eden ve madenciyi başlatan yeni bir cron işi kurmadan önce sistem bilgilerini toplar

Esmail, “Tehdit aktörleri tarafından sürekli olarak istismar edilen CVE-2023-22527, dünya çapındaki kuruluşlar için önemli bir güvenlik riski oluşturuyor” dedi.

“Bu güvenlik açığıyla ilişkili riskleri ve tehditleri en aza indirmek için, yöneticiler Confluence Data Center ve Confluence Server sürümlerini mümkün olan en son sürümlere mümkün olan en kısa sürede güncellemelidir.”