Siber güvenlik araştırmacıları, kendisini Palo Alto Networks olarak gizleyen kötü amaçlı yazılımlar aracılığıyla Orta Doğu’daki kullanıcıları hedef alan yeni bir kampanyayı açıkladı. KüreselKoruma sanal özel ağ (VPN) aracı.

Trend Micro araştırmacısı Mohamed Fahmy, “Kötü amaçlı yazılım uzaktan PowerShell komutları yürütebilir, dosyaları indirip sızdırabilir, iletişimleri şifreleyebilir ve sanal alan çözümlerini atlatabilir; bu da hedeflenen kuruluşlar için önemli bir tehdit oluşturuyor” dedi. söz konusu teknik bir raporda.

Karmaşık kötü amaçlı yazılım örneğinin iki aşamalı bir süreç kullandığı ve tehdit aktörlerinin herhangi bir alarmı tetiklemeden serbestçe faaliyet göstermesine olanak tanıyan, bir şirket VPN portalı gibi görünen komuta ve kontrol (C2) altyapısına bağlantılar kurmayı içerdiği gözlemlendi.

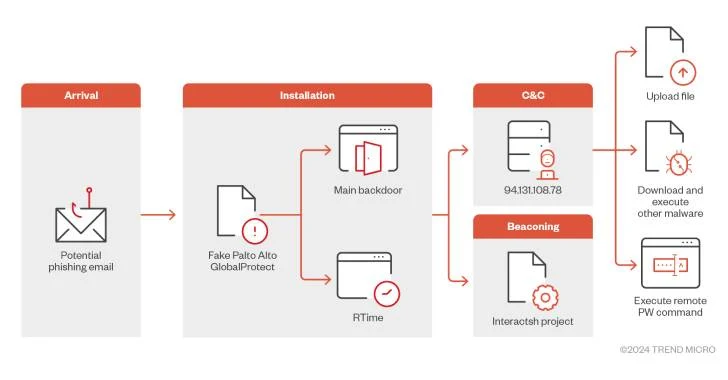

Kampanyanın ilk saldırı vektörü şu anda bilinmiyor, ancak kullanıcıları GlobalProtect aracısını yüklediklerini düşünmeleri için kandırmak amacıyla kimlik avı tekniklerinin kullanılmasından şüpheleniliyor. Etkinlik belirli bir tehdit aktörüne veya grubuna atfedilmedi.

Başlangıç noktası, GlobalProtect.exe adlı birincil arka kapı bileşenini dağıtan bir setup.exe ikili dosyasıdır. Bu bileşen yüklendiğinde, operatörleri ilerleme konusunda uyaran bir işaretleme süreci başlatır.

Birinci aşama yürütülebilir dosyası ayrıca sistem bilgilerini bir C2 sunucusuna (94.131.108) sızdırmak için kullanılan iki ek yapılandırma dosyasını (RTime.conf ve ApProcessId.conf) bırakmaktan da sorumludur.[.]78), mağdurun IP adresi, işletim sistemi bilgileri, kullanıcı adı, makine adı ve uyku süresi dizisi dahil.

Fahmy, “Kötü amaçlı yazılım, ana kod bloğunu yürütmeden önce işlem dosyası yolunu ve belirli dosyayı kontrol ederek davranış analizini ve deneme çözümlerini atlatmak için bir kaçınma tekniği uyguluyor” dedi.

Arka kapı, dosyaları yüklemek, bir sonraki aşama yüklerini indirmek ve PowerShell komutlarını yürütmek için bir kanal görevi görür. C2 sunucusuna işaret verme, Etkileşim açık kaynaklı proje.

Fahmy, “Kötü amaçlı yazılım, BAE’de bulunan bir şirket için meşru bir VPN portalı gibi görünmek üzere tasarlanmış, yeni kaydedilen ‘sharjahconnect’ URL’sine (muhtemelen BAE emirliği Sharjah’a atıfta bulunuyor) yöneliyor” dedi.

“Bu taktik, kötü amaçlı yazılımın kötü amaçlı faaliyetlerinin beklenen bölgesel ağ trafiğiyle harmanlanmasını ve kaçınma özelliklerinin artırılmasını sağlamak için tasarlanmıştır.”