Vietnam’daki insan haklarını destekleyen kar amacı gütmeyen bir kuruluş, çeşitli kötü amaçlı yazılımları tehlikeye atılmış ana bilgisayarlara dağıtmak üzere tasarlanmış, uzun yıllardır devam eden bir kampanyanın hedefi oldu.

Siber güvenlik şirketi Huntress, faaliyeti APT32 olarak bilinen bir tehdit kümesine, APT-C-00 olarak da bilinen Vietnam yanlısı bir hacker ekibine, Canvas Cyclone’a (eski adıyla Bismuth), Cobalt Kitty’ye ve OceanLotus’a bağladı. Saldırının en az dört yıldır devam ettiği düşünülüyor.

“Bu saldırı, tehdit aktörü APT32/OceanLotus tarafından kullanılan bilinen tekniklerle ve APT32/OceanLotus hedefleriyle uyumlu bilinen bir hedef demografisiyle çok sayıda örtüşmeye sahip,” güvenlik araştırmacıları Jai Minton ve Craig Sweeney söz konusu.

En az 2012’den beri aktif olan OceanLotus, tarih Özellikle Vietnam, Filipinler, Laos ve Kamboçya olmak üzere Doğu Asya ülkelerindeki şirket ve hükümet ağlarını hedef alarak siber casusluk ve fikri mülkiyet hırsızlığı yapma amacını taşıyor.

Saldırı zincirleri tipik olarak faydalanmak zıpkınla oltalama yemleri keyfi kabuk kodu çalıştırabilen ve hassas bilgileri toplayabilen arka kapıları teslim etmek için ilk nüfuz vektörü olarak. Bununla birlikte, grubun ayrıca gözlemlendiği de oldu orkestra şefliği 2018’den beri site ziyaretçilerini keşif yüküyle enfekte etmek veya kimlik bilgilerini toplamak için sulama deliği kampanyaları düzenliyor.

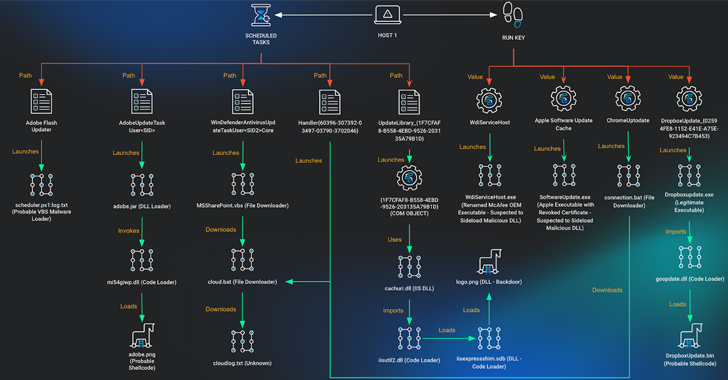

Huntress tarafından bir araya getirilen son saldırı seti, her biri çeşitli zamanlanmış görevler ve Cobalt Strike Beacons’ı başlatmaktan sorumlu Windows Kayıt Defteri anahtarlarını eklemek için ele geçirilen dört ana bilgisayarı kapsıyordu. Bu arka kapı, sistemdeki tüm kullanıcı profillerine ait Google Chrome çerezlerinin çalınmasını sağlayan bir arka kapı ve gömülü DLL yüklerini başlatmaktan sorumlu yükleyicileri içeriyordu.

Gelişme, Güney Koreli kullanıcıların bir saldırının hedefi haline gelmesiyle birlikte geldi devam eden kampanya Muhtemelen, enfekte olmuş makinelerin kontrolünü ele geçirmek ve web tarayıcılarında depolanan kimlik bilgilerini çalmak için ters kabuklar, arka kapılar ve VNC kötü amaçlı yazılımları sunmak amacıyla mızraklı kimlik avı ve güvenlik açığı bulunan Microsoft Exchange sunucularından yararlanıyor.