Güney Kore bağlantılı bir siber casusluk örgütünün, Kingsoft WPS Office’teki artık düzeltilmiş kritik bir uzaktan kod yürütme açığının sıfır gün istismarı yoluyla SpyGlace adı verilen özel bir arka kapı dağıtmasıyla bağlantılı olduğu ortaya çıktı.

Bu faaliyet, şu adla anılan bir tehdit aktörüne atfedildi: APT-C-60siber güvenlik şirketleri ESET ve DBAPPSecurity’ye göre. Saldırılar kurmak Çinli ve Doğu Asyalı kullanıcıları kötü amaçlı yazılımlarla enfekte etmek.

Söz konusu güvenlik açığı şudur: CVE-2024-7262 (CVSS puanı: 9.3), kullanıcı tarafından sağlanan dosya yollarının uygun şekilde doğrulanmamasından kaynaklanır. Bu açık, esasen bir saldırganın keyfi bir Windows kitaplığı yüklemesine ve uzaktan kod yürütmesine olanak tanır.

ESET, “hata, WPS Office eklenti bileşeni promecefpluginhost.exe’nin kontrol akışını ele geçirerek kod yürütülmesine izin veriyor” dedi. söz konusuaynı etkiyi elde etmenin başka bir yolunu bulduğunu ekledi. İkinci güvenlik açığı şu şekilde izleniyor: CVE-2024-7263 (CVSS puanı: 9.3).

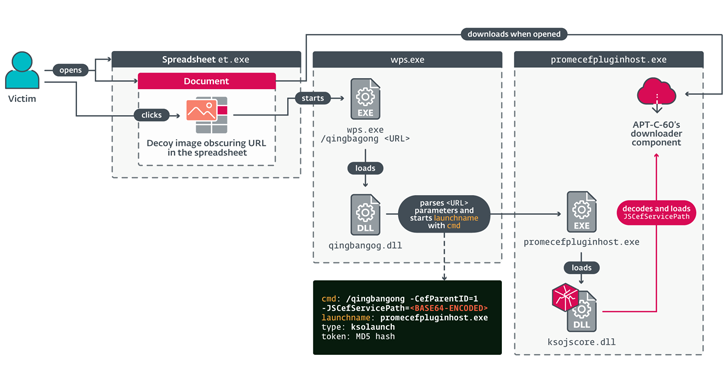

APT-C-60 tarafından tasarlanan saldırı, açığı tek tıklamayla kullanılabilen bir istismara dönüştürüyor ve Şubat 2024’te VirusTotal’e yüklenen tuzaklı bir elektronik tablo belgesi biçimini alıyor.

Dosya, tıklandığında SpyGlace trojanını iletmek için çok aşamalı bir enfeksiyon dizisini tetikleyen kötü amaçlı bir bağlantıyla birlikte geliyor. Bu DLL dosyası, dosya çalma, eklenti yükleme ve komut yürütme yetenekleriyle birlikte gelen TaskControler.dll adlı bir DLL dosyasıdır.

Güvenlik araştırmacısı Romain Dumont, “Saldırıyı geliştirenler, kullanıcıyı belgenin normal bir elektronik tablo olduğuna inandırmak ve aldatmak için elektronik tablonun satır ve sütunlarının bir resmini elektronik tablonun içine yerleştirdiler,” dedi. “Kötü amaçlı köprü metni, resimdeki bir hücreye tıklandığında istismarın tetiklenmesi için resme bağlandı.”

APT-C-60 inandı 2021’den beri SpyGlace ile aktif olacak saptanmış Pekin merkezli siber güvenlik satıcısı ThreatBook’a göre, vahşi doğada en erken Haziran 2022’de ortaya çıktı.

Dumont, “Grubun CVE-2024-7262 açığını geliştirip geliştirmediğine veya satın alıp almadığına bakılmaksızın, uygulamanın iç yapısı hakkında bir miktar araştırma yapılmasının yanı sıra Windows yükleme sürecinin nasıl davrandığına dair bilgi de gerekiyordu” dedi.

“Bu istismar, herhangi bir kullanıcıyı meşru görünen bir elektronik tabloya tıklamaya kandıracak kadar aldatıcı olduğu kadar çok etkili ve güvenilir olduğu için kurnazcadır. MHTML dosya biçiminin seçimi, saldırganların bir kod yürütme açığını uzaktan bir açık haline getirmesine olanak sağladı.”

Açıklama, Slovak siber güvenlik şirketinin, Pidgin mesajlaşma uygulaması için ScreenShareOTR (veya ss-otr) adlı kötü amaçlı bir üçüncü taraf eklentisinin, bir komuta ve kontrol (C&C) sunucusundan bir sonraki aşama ikili dosyalarını indirmekten sorumlu kod barındırdığını ve sonuç olarak DarkGate kötü amaçlı yazılımının dağıtımına yol açtığını belirtmesinin ardından geldi.

“Eklentinin reklamı yapılan işlevselliği, güvenli kayıt dışı mesajlaşma (OTR) protokolünü kullanan ekran paylaşımını içerir. Ancak, buna ek olarak, eklenti kötü amaçlı kod içerir,” ESET söz konusu“Özellikle, pidgin-screenshare.dll’nin bazı sürümleri C&C sunucusundan bir PowerShell betiğini indirebilir ve çalıştırabilir.”

Keylogger ve ekran görüntüsü yakalama özelliklerini de içinde barındıran eklenti, o zamandan beri kaldırıldı dan üçüncü taraf eklenti listesiEklentiyi kuran kullanıcıların eklentiyi derhal kaldırmaları önerilir.

ESET o zamandan beri kurmak ScreenShareOTR ile aynı kötü amaçlı arka kapı kodunun, aynı zamanda ScreenShareOTR adlı bir uygulamada da ortaya çıkarıldığı bildirildi. Beşik (“beşik[.]”im”), Signal mesajlaşma uygulamasının açık kaynaklı bir çatalı olduğunu iddia ediyor. Uygulama, Eylül 2023’ten bu yana yaklaşık bir yıldır indirilebiliyor.

Kötü amaçlı kod, daha sonra derlenmiş bir AutoIt betiğini alıp çalıştıran ve sonunda DarkGate’i yükleyen bir PowerShell betiği çalıştırılarak indirilir. Cradle’ın Linux sürümü, kabuk komutlarını indirip çalıştıran ve sonuçları uzak bir sunucuya gönderen bir ELF yürütülebilir dosyası sunar.

Bir diğer yaygın gösterge ise hem eklenti yükleyicisinin hem de Cradle uygulamasının “INTERREX – SP. Z OO” adlı Polonyalı bir şirkete ait geçerli bir dijital sertifika ile imzalanmış olmasıdır; bu da saldırganların kötü amaçlı yazılımları yaymak için farklı yöntemler kullandığını gösterir.