ABD siber güvenlik ve istihbarat teşkilatları, ülke genelinde çok sayıda kuruluşa sızan ve fidye yazılımı dağıtmak için bağlı kuruluşlarla işbirliği yapan İranlı bir bilgisayar korsanı grubunu suçladı.

Faaliyetin, aynı zamanda Fox Kitten, Lemon Sandstorm (eski adıyla Rubidium), Parisite ve UNC757 olarak da bilinen Pioneer Kitten adlı bir tehdit grubuyla bağlantısı olduğu belirtiliyor. UNC757’nin İran hükümetiyle bağlantılı olduğu ve büyük ihtimalle paravan olarak İranlı bir bilgi teknolojisi (BT) şirketi olan Danesh Novin Sahand’ı kullandığı belirtiliyor.

“Kötü niyetli siber operasyonları, ağ erişimini elde etmek ve geliştirmek için fidye yazılımı saldırıları düzenlemeyi amaçlıyor” diyor Siber Güvenlik ve Altyapı Güvenlik Ajansı (CISA), Federal Soruşturma Bürosu (FBI) ve Savunma Bakanlığı Siber Suç Merkezi (DC3) söz konusu“Bu operasyonlar kötü niyetli siber aktörlerin, fidye yazılımlarını dağıtmaya devam etmek için bağlı aktörlerle daha fazla işbirliği yapmalarına yardımcı oluyor.”

Saldırıların hedefleri arasında ABD’deki eğitim, finans, sağlık ve savunma sektörlerinin yanı sıra yerel yönetim birimleri de yer alırken, İsrail, Azerbaycan ve Birleşik Arap Emirlikleri’nde (BAE) de hassas verileri çalmak amacıyla saldırılar düzenlendiği bildirildi.

Kurumların değerlendirdiği amaç, kurban ağlarına ilk etapta bir tutunma noktası elde etmek ve daha sonra NoEscape, RansomHouse ve BlackCat (diğer adıyla ALPHV) ile ilişkili fidye yazılımı iştirakçileriyle işbirliği yaparak, yasadışı gelirin bir kısmı karşılığında dosya şifreleyen kötü amaçlı yazılımları dağıtmak ve bu kişilerin milliyetini ve kökenini “kasıtlı olarak belirsiz” tutmaktır.

Saldırı girişimlerinin 2017’nin başlarında başladığı ve bu aya kadar devam ettiği düşünülüyor. Çevrimiçi adları Br0k3r ve xplfinder olan tehdit aktörlerinin, yeraltı pazar yerlerinde kurban örgütlerine erişimlerini paraya dönüştürdükleri ve gelir akışlarını çeşitlendirme girişimlerini vurguladıkları görüldü.

“Grubun ABD odaklı siber faaliyetlerinin önemli bir yüzdesi, gelecekteki fidye yazılımı saldırılarını etkinleştirmek için kurban ağlarına teknik erişim elde etme ve sürdürmeyi ilerletmek içindir,” diye belirtti kurumlar. “Aktörler, dünya çapında çok sayıda ağa tam etki alanı kontrol ayrıcalıklarının yanı sıra etki alanı yönetici kimlik bilgileri de sunuyor.”

“İranlı siber aktörlerin bu fidye yazılımı saldırılarına katılımı erişim sağlamanın ötesine geçiyor; kurbanların ağlarını kilitlemek ve kurbanlardan para sızdırmak için stratejiler geliştirmek amacıyla fidye yazılımı iştirakleriyle yakın bir şekilde çalışıyorlar.”

İlk erişim, daha önce açıklanan kusurlara (CVE-2019-19781, CVE-2022-1388, CVE-2023-3519, CVE-2024-3400 ve CVE-2024-24919) karşı savunmasız olan internet bağlantılı varlıklardaki uzaktan harici hizmetlerden yararlanılarak gerçekleştirilir; ardından AnyDesk veya açık kaynaklı Ligolo tünelleme aracı gibi araçlar aracılığıyla uzaktan erişimi sürdürme, ayrıcalıkları yükseltme ve uzaktan erişimi ayarlama adımları izlenir.

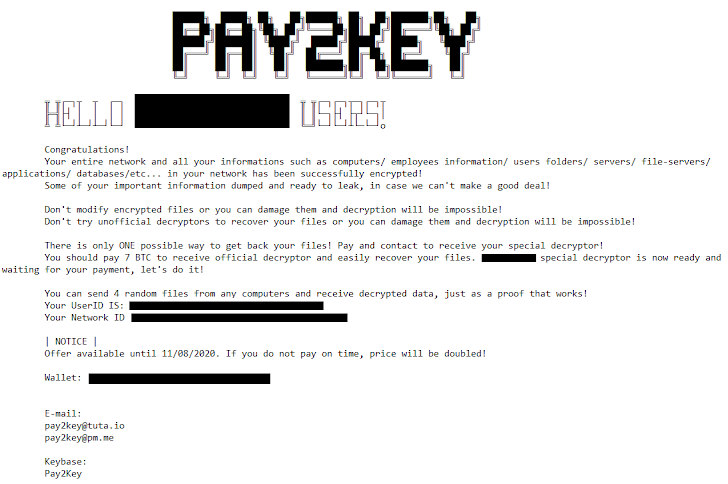

İran devlet destekli fidye yazılımı operasyonları yeni bir olgu değil. Aralık 2020’de siber güvenlik şirketleri Kontrol Noktası Ve Açık gökyüzü Pioneer Kitten’ın Pay2Key adı verilen, bilinen güvenlik açıklarından yararlanarak onlarca İsrail şirketini hedef alan bir hack-and-pocket kampanyasını ayrıntılarıyla anlattı.

Şirket o zamanlar “Fidyenin kendisi yedi ila dokuz Bitcoin arasında değişiyordu (saldırganın üç Bitcoin’e düşürüldüğü birkaç vakayla birlikte),” diye belirtmişti. “Kurbanları ödeme yapmaya zorlamak için, Pay2Key’in sızıntı sitesi hedef kuruluşlardan çalınan hassas bilgileri gösteriyor ve kurbanlar ödemeleri geciktirmeye devam ederse daha fazla sızıntı olacağı tehditlerinde bulunuyor.”

Lab Dookhtegan tarafından 2021 yılı başlarında sızdırılan belgelere göre, fidye yazılımı saldırılarının bir kısmının Emennet Pasargad isimli İranlı bir sözleşmeli şirket aracılığıyla gerçekleştirildiği de söyleniyor.

Açıklamada, ChamelGang ve Moonstone Sleet gibi ikili amaçlı hacker gruplarına katılarak hem fidye yazılımı hem de siber casusluk amaçlarıyla faaliyet gösteren esnek bir grubun resmi çiziliyor.

Peach Sandstorm Uzun Süreli Kampanyada Tickler Kötü Amaçlı Yazılımını Sunuyor

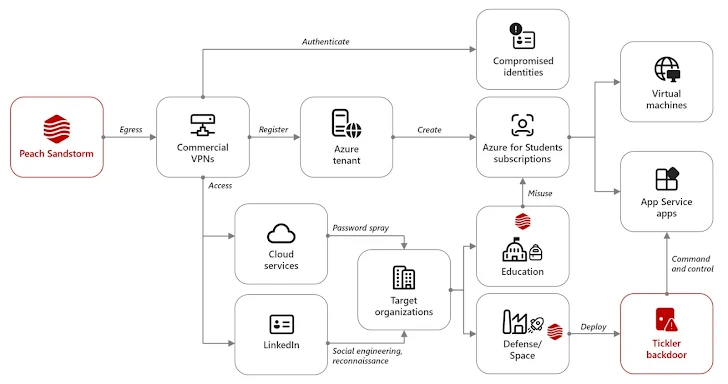

Gelişme, Microsoft’un İran destekli tehdit aktörü Peach Sandstorm’un (diğer adıyla APT33, Curious Serpens, Elfin ve Refined Kitten) Nisan ve Temmuz 2024 arasında ABD ve BAE’deki uydu, iletişim ekipmanları, petrol ve gaz ile federal ve eyalet hükümet sektörlerindeki hedeflere yönelik saldırılarda Tickler adı verilen yeni bir özel çok aşamalı arka kapı kullandığını gözlemlediğini açıklamasının ardından geldi.

Teknoloji devi, “Peach Sandstorm ayrıca altyapı tedariki için eğitim sektörüne ve istihbarat toplama için birincil hedef olarak uydu, hükümet ve savunma sektörlerine karşı şifre püskürtme saldırıları düzenlemeye devam etti” dedi. söz konusuLinkedIn üzerinden yükseköğrenim, uydu ve savunma sektörlerini hedef alan istihbarat toplama ve muhtemel sosyal mühendislik faaliyetlerini tespit ettiklerini de sözlerine ekledi.

En azından Kasım 2021’den bu yana devam eden ve 2024 ortalarına kadar devam eden profesyonel ağ oluşturma platformundaki bu çabalar, ABD ve Batı Avrupa’da bulundukları iddia edilen öğrenci, geliştirici ve yetenek edinme yöneticisi gibi görünen sahte profiller şeklinde somutlaştı.

Parola püskürtme saldırıları, saldırgan tarafından kontrol edilen Microsoft Azure altyapısından ek yükler indirme, dosya işlemleri gerçekleştirme ve sistem bilgileri toplama yeteneklerine sahip olan Tickler özel çok aşamalı arka kapısı için bir kanal görevi görüyor.

Saldırıların bazıları, kötü amaçlı yönetim eylemleri için Active Directory (AD) anlık görüntülerini, yatay hareket için Sunucu İleti Bloğunu (SMB) ve kalıcı uzaktan erişim için AnyDesk uzaktan izleme ve yönetim (RMM) yazılımını kullanmalarıyla dikkat çekiyor.

Microsoft, “AnyDesk gibi bir aracın kullanışlılığı ve kullanışlılığı, BT destek personeli veya sistem yöneticileri tarafından meşru bir şekilde kullanıldığı ortamlarda uygulama denetimleri tarafından izin verilebilmesi gerçeğiyle daha da artmaktadır” dedi.

Peach Sandstorm’un İran İslam Devrim Muhafızları Ordusu (IRGC) adına faaliyet gösterdiği değerlendiriliyor. On yıldan uzun süredir aktif olduğu ve küresel çapta çeşitli kamu ve özel sektör hedeflerine karşı casusluk saldırıları gerçekleştirdiği biliniyor. Savunma sektörünü hedef alan son saldırılarda ayrıca FalseFont adlı başka bir arka kapı da kullanıldı.

İran Karşı İstihbarat Operasyonu İstihbarat Toplamak İçin İK Yemlerini Kullanıyor

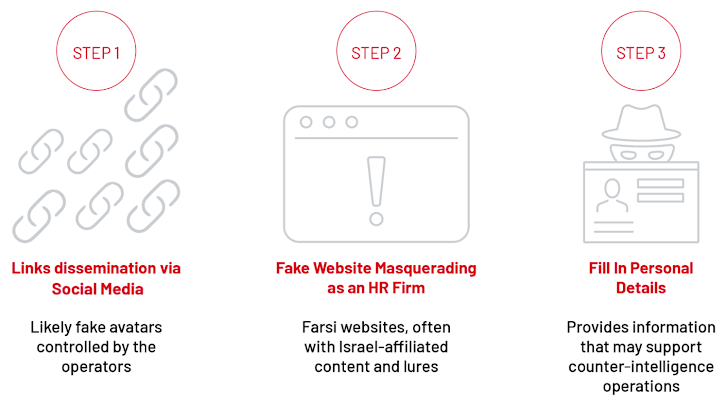

İran’ın siber uzaydaki operasyonlarının giderek arttığının kanıtı olarak, Google’ın sahibi olduğu Mandiant, İran bağlantılı şüpheli bir karşı istihbarat operasyonunu ortaya çıkardığını söyledi. Bu operasyon, İsrail de dahil olmak üzere İran’ın algıladığı düşmanlarıyla işbirliği yapan İranlılar ve iç tehditler hakkında veri toplamayı amaçlıyor.

“Toplanan veriler, İran’a karşı yürütülen insan istihbaratı (HUMINT) operasyonlarını ortaya çıkarmak ve bu operasyonlara karıştığı düşünülen İranlıları kovuşturmak için kullanılabilir.” Mandiant araştırmacıları Ofir Rozmann, Aslı Köksal ve Sarah Bock söz konusu“Bunlar arasında İran’da ve dışında yaşayan İranlı muhalifler, aktivistler, insan hakları savunucuları ve Farsça konuşanlar olabilir.”

Şirket, faaliyetin APT42 ile “zayıf bir örtüşme” paylaştığını ve IRGC’nin İran hükümetinin ilgisini çeken yerel tehditlere ve kişilere karşı gözetleme operasyonları yürütme geçmişiyle uyumlu olduğunu söyledi. Kampanya 2022’den beri aktif.

Saldırının yaşam döngüsünün omurgasını, İsrailli insan kaynakları şirketlerini taklit eden ve daha sonra X ve Virasty gibi sosyal medya kanalları aracılığıyla yayılan, potansiyel kurbanları kişisel bilgilerini (yani ad, doğum tarihi, e-posta, ev adresi, eğitim ve profesyonel deneyim) paylaşmaya kandıran 40’tan fazla sahte işe alım web sitesinden oluşan bir ağ oluşturuyor.

Optima HR ve Kandovan HR gibi görünen bu sahte web siteleri, iddia edilen amaçlarının “İran’ın istihbarat ve güvenlik örgütlerinin çalışanlarını ve memurlarını işe almak” olduğunu belirtiyor ve Telegram adreslerinde İsrail’e (IL) atıfta bulunuluyor (örneğin PhantomIL13 ve getDmIL).

Mandian, Optima İK web sitelerinin daha detaylı analiz edilmesi sonucunda, 2018-2022 yılları arasında VIP Human Solutions isimli farklı bir İK firması altında Suriye ve Lübnan (Hizbullah) bağlantılı Farsça ve Arapça konuşan kişileri hedef alan sahte işe alım web sitelerinin keşfedildiğini söyledi.

Mandiant, “Kampanya, istihbarat ve güvenlik teşkilatlarıyla çalışan ve bu nedenle İran rejimi için bir tehdit olarak algılanan Farsça konuşan kişileri ifşa etmek amacıyla sahte İK web sitelerinden oluşan bir ağ yaymak için birden fazla sosyal medya platformunda faaliyet göstererek geniş bir ağ oluşturuyor” dedi.