Siber güvenlik araştırmacıları, PostgreSQL veritabanı örneklerine kaba kuvvet uygulayarak kripto para madenciliği yapmak üzere tasarlanmış PG_MEM adı verilen yeni bir kötü amaçlı yazılım türünü ortaya çıkardı.

“Postgres’e yönelik kaba kuvvet saldırıları, zayıf parolaları kullanarak erişim sağlanana kadar veritabanı kimlik bilgilerini tekrar tekrar tahmin etmeye çalışmayı içerir”, Aqua güvenlik araştırmacısı Assaf Morag söz konusu teknik bir raporda.

“Erişim sağlandıktan sonra saldırganlar, KOPYALA … PROGRAMDAN SQL “Ana bilgisayarda keyfi kabuk komutlarını yürütmeye yarayan ve veri hırsızlığı veya kötü amaçlı yazılım dağıtma gibi kötü amaçlı faaliyetlerin gerçekleştirilmesine olanak tanıyan komut.”

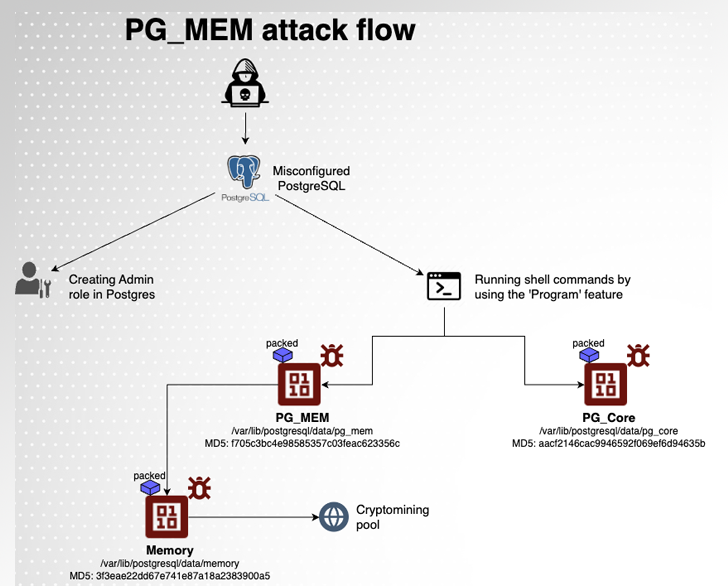

Bulut güvenlik firmasının gözlemlediği saldırı zinciri, PostgreSQL’de yanlış yapılandırılmış veritabanlarını hedef alarak PostgreSQL’de bir yönetici rolü oluşturmayı ve PROGRAM adlı bir özelliği kullanarak kabuk komutlarını çalıştırmayı içeriyor.

Ayrıca, başarılı bir kaba kuvvet saldırısının ardından tehdit aktörü ilk keşfi gerçekleştirir ve “postgres” kullanıcısının süper kullanıcı izinlerini elinden alan komutları yürütür, böylece aynı yöntemle erişim sağlayabilecek diğer tehdit aktörlerinin ayrıcalıkları kısıtlanır.

Kabuk komutları, uzak bir sunucudan iki yükün bırakılmasından sorumludur (“128.199.77[.]96”), yani rekabet eden süreçleri (örneğin Kinsing) sonlandırabilen, ana bilgisayarda kalıcılığı ayarlayabilen ve en sonunda Monero kripto para madencisini dağıtabilen PG_MEM ve PG_CORE.

Bu, bir dosya ile bir veritabanı tablosu arasında veri kopyalamaya izin veren COPY adlı bir PostgreSQL komutunun kullanılmasıyla gerçekleştirilir. Özellikle sunucunun geçirilen komutu çalıştırmasını ve program yürütme sonuçlarını tabloya yazmasını sağlayan PROGRAM olarak bilinen bir parametreyi silahlandırır.

“Sırasında [cryptocurrency mining] Morag, “Asıl etki, bu noktada saldırganın komutlar çalıştırabilmesi, verileri görüntüleyebilmesi ve sunucuyu kontrol edebilmesidir” dedi.

“Bu kampanya zayıf parolalara sahip internete bakan Postgres veritabanlarını istismar ediyor. Birçok kuruluş veritabanlarını internete bağlıyor, zayıf parola yanlış yapılandırmanın ve uygun kimlik kontrollerinin eksikliğinin bir sonucu.”

Açıklama, Datadog Güvenlik Laboratuvarları’ndan geldi ayrıntılı Apache Log4j’deki Log4Shell açığından (CVE-2021-44228, CVSS puanı: 10.0) yararlanarak sistem bilgilerini toplayabilen ve ayrıca uzaktan erişim için bir XMRig madencisi ve ters kabuk dağıtabilen, gizlenmiş bir bash betiğini devre dışı bırakan fırsatçı bir saldırı kampanyası.