Yakın zamanda gözlemlenen Qilin fidye yazılımı saldırısının ardındaki tehdit aktörleri, küçük bir grup tehlikeye atılmış uç noktadaki Google Chrome tarayıcılarında depolanan kimlik bilgilerini çaldı.

Siber güvenlik firması Sophos, perşembe günü yayınladığı raporda, fidye yazılımı enfeksiyonuyla bağlantılı olarak kimlik bilgisi toplamanın kullanılmasının alışılmadık bir gelişme olduğunu ve bunun zincirleme sonuçlara yol açabileceğini söyledi.

Temmuz 2024’te tespit edilen saldırı, çok faktörlü kimlik doğrulaması (MFA) bulunmayan bir VPN portalına ait ele geçirilmiş kimlik bilgileri aracılığıyla hedef ağa sızmayı içeriyordu ve tehdit aktörleri ilk erişimin gerçekleşmesinden 18 gün sonra istismar sonrası eylemler gerçekleştirdi.

Araştırmacılar Lee Kirkpatrick, Paul Jacobs, Harshal Gosalia ve Robert Weiland, “Saldırgan söz konusu etki alanı denetleyicisine ulaştığında, iki öğe içeren oturum açma tabanlı bir Grup İlkesi Nesnesi (GPO) sunmak için varsayılan etki alanı ilkesini düzenledi” dedi. söz konusu.

Bunlardan ilki, Chrome tarayıcısında depolanan kimlik bilgisi verilerini toplamak için tasarlanmış “IPScanner.ps1” adlı bir PowerShell betiğidir. İkinci öğe, ilk betiği yürütmek için komutlarla iletişim kuran bir toplu betiktir (“logon.bat”).

Araştırmacılar, “Saldırgan bu GPO’yu ağda üç günden fazla süre aktif bıraktı” diye ekledi.

“Bu, kullanıcıların cihazlarında oturum açmaları ve bilmeden sistemlerinde kimlik bilgisi toplama betiğini tetiklemeleri için bolca fırsat sağladı. Tekrar ediyorum, tüm bunlar bir oturum açma GPO’su kullanılarak yapıldığından, her kullanıcı oturum açtığında bu kimlik bilgisi toplamayı deneyimleyecekti.”

Saldırganlar daha sonra çalınan kimlik bilgilerini sızdırdılar ve dosyaları şifreleyip sistemdeki her dizine fidye notu bırakmadan önce etkinliğe dair kanıtları silmek için adımlar attılar.

Chrome tarayıcısında saklanan kimlik bilgilerinin çalınması, etkilenen kullanıcıların artık her üçüncü taraf sitesi için kullanıcı adı-şifre kombinasyonlarını değiştirmelerini zorunlu kılıyor.

Araştırmacılar, “Tahmin edilebileceği gibi, fidye yazılımı grupları taktiklerini değiştirmeye ve teknik repertuarlarını genişletmeye devam ediyor” dedi.

“Eğer onlar veya diğer saldırganlar, uç noktada depolanan kimlik bilgilerini de araştırmaya karar verirlerse – ki bu, sonraki bir hedefe ulaşmada bir adım atılmasını sağlayabilir veya diğer yollarla istismar edilebilecek yüksek değerli hedefler hakkında bilgi hazineleri sağlayabilir – siber suçun devam eden hikayesinde karanlık yeni bir sayfa açılabilir.”

Fidye Yazılımlarında Sürekli Gelişen Trendler

Bu gelişme, fidye yazılımı grupları gibi grupların ortaya çıkmasıyla birlikte geldi. Çılgın Kurtarıcı Ve Taklit istenmeyen AnyDesk isteklerini veri sızdırmak için kullandıkları ve ilk erişim için internete açık Microsoft SQL sunucularını kullandıkları gözlemlendi.

Mad Liberator saldırıları, tehdit aktörlerinin erişimi kötüye kullanarak “Microsoft Windows Update” adlı bir ikili dosyayı aktarıp başlatmasıyla daha da belirginleşiyor. Bu dosya, kurbana bilgisayar üzerinde yazılım güncellemeleri yükleniyormuş izlenimi vermek için sahte bir Windows Update açılış ekranı gösteriyor ve veriler yağmalanıyor.

The meşru uzak masaüstü araçlarının kötüye kullanımıözel yapım kötü amaçlı yazılımların aksine, saldırganlara kötü amaçlı faaliyetlerini açıkça kamufle etmeleri için mükemmel bir kılık değiştirme imkanı sunarak, normal ağ trafiğine karışarak tespit edilmekten kaçınmalarına olanak tanır.

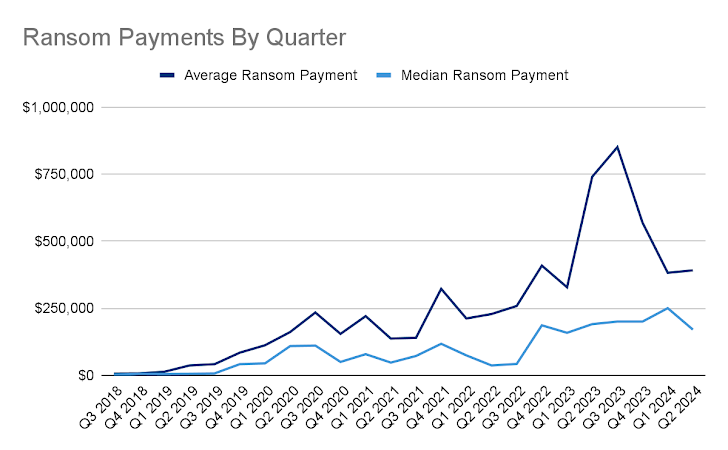

Bir dizi kolluk kuvveti eylemine rağmen fidye yazılımı siber suçlular için karlı bir girişim olmaya devam ediyor ve 2024’ün şimdiye kadarki en yüksek hasılatlı yıl olması bekleniyor. Yıl ayrıca en büyük fidye yazılımı ödemesi Dark Angels fidye yazılımı grubuna yaklaşık 75 milyon dolar kaybettirdiği kaydedildi.

“En ciddi fidye yazılımı türlerine yönelik ortalama fidye ödemesi, 2023’ün başlarında 200.000 doların hemen altından, 2024’ün Haziran ortasında 1,5 milyon dolara fırladı. Bu, bu türlerin derin cepleri ve sistemsel önemleri nedeniyle yüksek fidye ödeme olasılığı daha yüksek olabilecek daha büyük işletmeleri ve kritik altyapı sağlayıcılarını hedeflemeye öncelik verdiğini gösteriyor.” Blockchain analitik şirketi Chainalysis söz konusu.

Fidye yazılımı mağdurlarının yılın ilk yarısında siber suçlulara 459,8 milyon dolar ödediği tahmin ediliyor, bu rakam bir önceki yıla göre 449,1 milyon dolardan fazla. Ancak, zincir üzerinde ölçülen toplam fidye yazılımı ödeme olayları yıllık bazda %27,29 oranında azaldı ve bu da ödeme oranlarında bir düşüş olduğunu gösteriyor.

Dahası, Rusça konuşan tehdit grupları hesaplandı Bir önceki yıl boyunca fidye yazılımlarıyla bağlantılı tüm kripto para gelirlerinin en az %69’u, 500 milyon doları aştı.

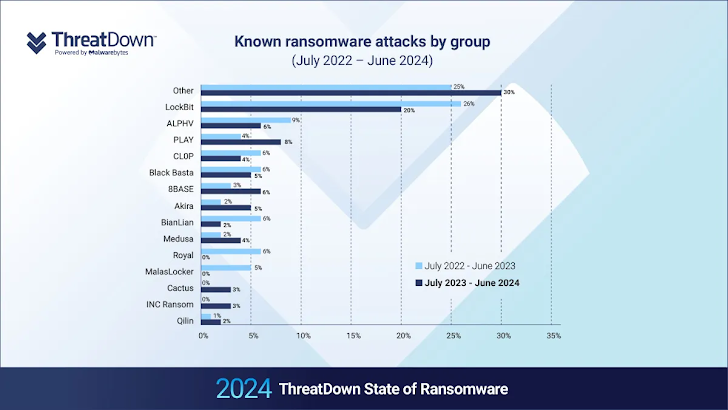

NCC Group tarafından paylaşılan verilere göre, Temmuz 2024’te gözlemlenen fidye yazılımı saldırılarının sayısı ay bazında 331’den 395’e yükseldi, ancak geçen yıl kaydedilen 502’den düştü. En aktif fidye yazılımı aileleri RansomHub, LockBit ve Akira’ydı. En sık hedef alınan sektörler arasında endüstriyel, tüketici döngüselleri ve oteller ve eğlence yer alıyor.

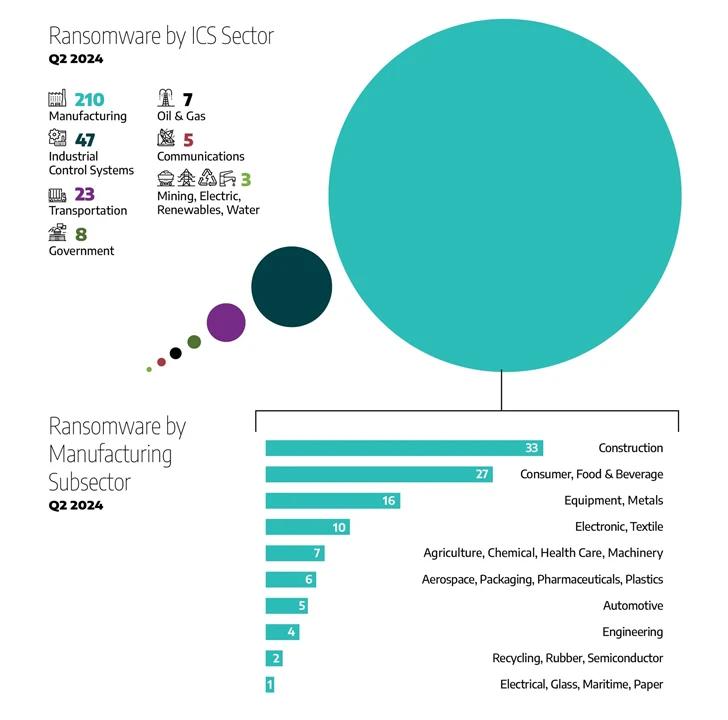

Endüstriyel kuruluşlar bir fidye yazılımı grupları için kazançlı hedef Operasyonlarının kritik öneme sahip olması ve kesintilerin yüksek etkisi nedeniyle, kurbanların saldırganlar tarafından talep edilen fidye miktarını ödeme olasılığı artıyor.

“Suçlular en fazla acı ve yıkıma neden olabilecekleri yerlere odaklanıyorlar, böylece halk hızlı çözümler talep ediyor ve hizmetlerin daha hızlı bir şekilde geri yüklenmesi için fidye ödemelerini umuyorlar.” söz konusu Sophos’un küresel saha teknoloji sorumlusu Chester Wisniewski.

“Bu, kamu hizmetlerini fidye yazılımı saldırıları için birincil hedef haline getirir. Sağladıkları temel işlevler nedeniyle, modern toplum bunların hızlı ve minimum kesintiyle kurtarılmasını talep eder.”

Sektörü hedef alan fidye yazılımı saldırıları, 2024’ün 2. çeyreğinde 1. çeyreğe kıyasla neredeyse iki katına çıkarak 169’dan 312 olaya çıktı. DragosSaldırıların çoğunluğu Kuzey Amerika’yı (187) hedef alırken, bunu Avrupa (82), Asya (29) ve Güney Amerika (6) takip etti.

“Fidye yazılımı aktörleri, kesintiyi en üst düzeye çıkarmak ve kuruluşları ödeme yapmaya zorlamak için saldırılarını bazı bölgelerdeki yoğun tatil dönemleriyle stratejik olarak zamanlıyorlar,” NCC Group söz konusu.

Malwarebytes, kendi 2024 Fidye Yazılımı Durumu raporunda, vurgulanmış Geçtiğimiz yıl fidye yazılımı taktiklerinde görülen üç eğilim; hafta sonları ve sabahın erken saatlerinde, gece 1 ile 5 arasında saldırılarda artış yaşanması ve şifrelemeye ilk erişimden itibaren geçen sürenin kısalmasıdır.

Dikkat çeken bir diğer değişim ise, WithSecure’un küçük ve orta ölçekli işletmelere yönelik uç hizmet istismarının ve hedeflenmesinin artmasıdır. söz konusuLockBit ve ALPHV’nin (diğer adıyla BlackCat) dağıtılmasının siber suç topluluğunda güvenin aşınmasına yol açtığını ve iştiraklerin büyük markalardan uzaklaşmasına neden olduğunu da sözlerine ekledi.

Gerçekten de Coveware söz konusu Şirketin 2024’ün 2. çeyreğinde ele aldığı olayların %10’undan fazlası bağımsızdı, yani bunlar “belirli bir markadan bağımsız olarak kasıtlı olarak faaliyet gösteren saldırganlara ve genellikle ‘yalnız kurtlar’ olarak adlandırdığımız kişilere atfedilmişti.”

Europol, “Siber suç forumları ve pazar yerlerinin sürekli olarak kapatılması, site yöneticilerinin kolluk kuvvetlerinin (LE) dikkatini çekmekten kaçınmaya çalışması nedeniyle suç sitelerinin yaşam döngüsünü kısalttı” dedi. söz konusu Geçtiğimiz ay yayınlanan bir değerlendirmede.

“Bu belirsizlik, çıkış dolandırıcılıklarındaki artışla birleşince, suç pazarlarının parçalanmaya devam etmesine katkıda bulundu. Son LE operasyonları ve fidye yazılımı kaynak kodlarının sızdırılması (örneğin, Conti, LockBit ve HelloKitty) etkin fidye yazılımı gruplarının ve mevcut varyantlarının parçalanmasına yol açtı.”