Intruder’ın Ürün Başkan Yardımcısı Andy Hornegold’un maruz kalma yönetimiyle ilgili son konuşmasının önemli noktaları için makalenin tamamını okuyun. Andy’nin içgörülerini ilk ağızdan duymak isterseniz, Intruder’ın isteğe bağlı web seminerini izleyinDaha fazla bilgi edinmek için saldırı yüzeyinizi azaltınbugün ekiplerine ulaşın.

Saldırı yüzeyi yönetimi ve maruz kalma yönetimi

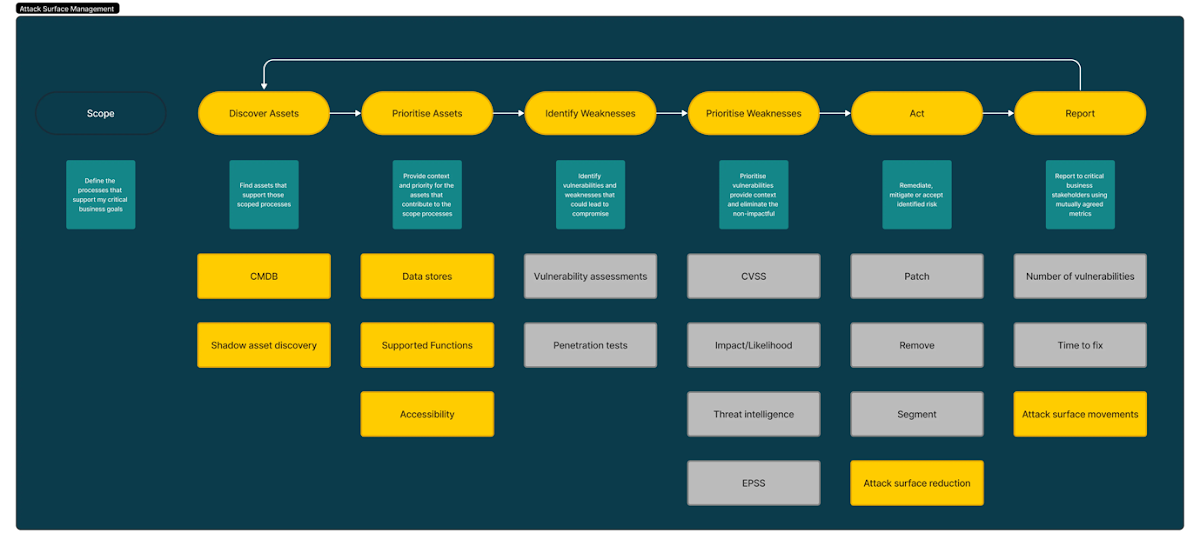

Saldırı yüzeyi yönetimi (ASM), bir saldırganın internette görebileceği varlıkları keşfetme ve tanımlama sürecidir; güvenlik açıklarının nerede olduğunu, bunların bir saldırı gerçekleştirmek için nerede kullanılabileceğini ve savunmaların bir saldırıyı püskürtmek için yeterince güçlü olduğu yerleri gösterir. İnternette bir saldırgan tarafından istismar edilebilecek bir şey varsa, bu genellikle saldırı yüzeyi yönetimi kapsamına girer.

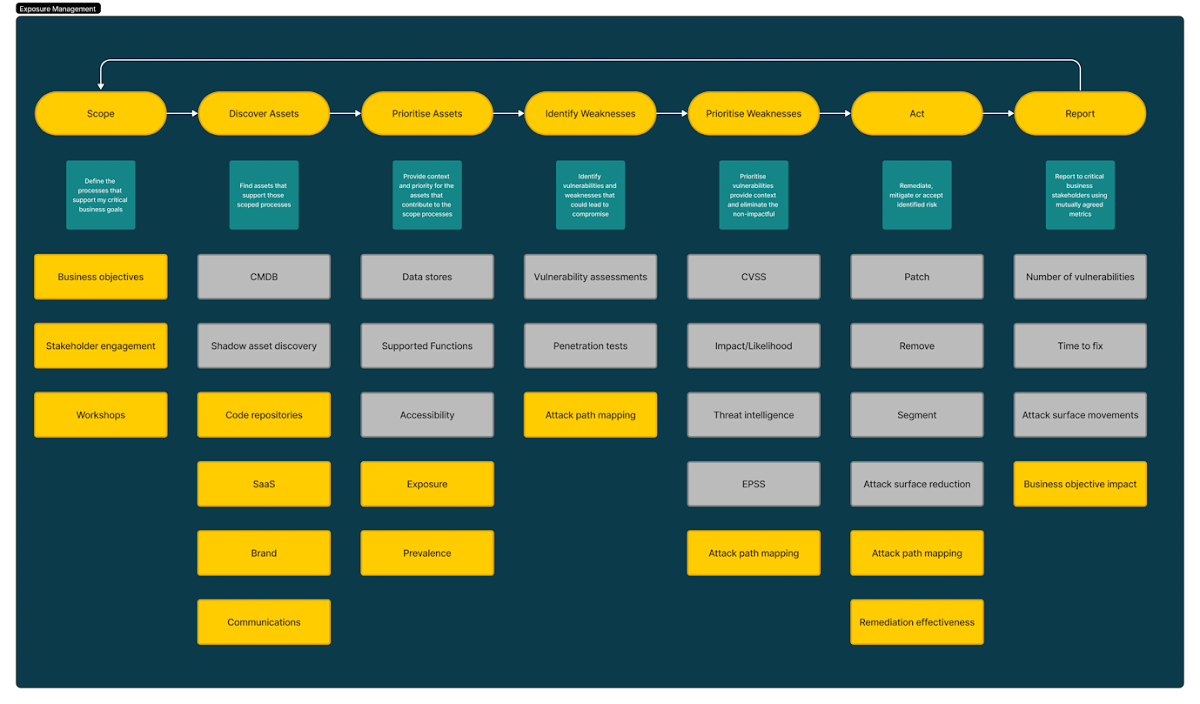

Maruziyet yönetimi bunu bir adım öteye taşıyarak veri varlıklarını, kullanıcı kimliklerini ve bulut hesabı yapılandırmasını içerir. Kuruluşların dijital varlıklarının görünürlüğünü, erişilebilirliğini ve savunmasızlığını sürekli ve tutarlı bir şekilde değerlendirmelerine olanak tanıyan süreçler kümesi olarak özetlenebilir.

Tehditleri yönetmenin sürekli yolculuğu

Sürekli yönetim birçok nedenden ötürü önemlidir. İşiniz, saldırı yüzeyiniz ve tehdit ortamı statik değildir, sürekli olarak değişir ve gelişir. Yeni güvenlik açıkları her saat açıklanır, eski güvenlik açıkları için yeni istismarlar kamuya açıklanır ve tehdit aktörleri tekniklerini sürekli olarak günceller. Ayrıca, yeni sistemler ve hizmetler sıklıkla internete açılır ve CI/CD süreçleri çalıştırıyorsanız, uygulamalarınız sıklıkla güncellenir ve bu da istismar edilebilir güvenlik açıkları yaratabilir.

CVE’lerin ötesine geçmek

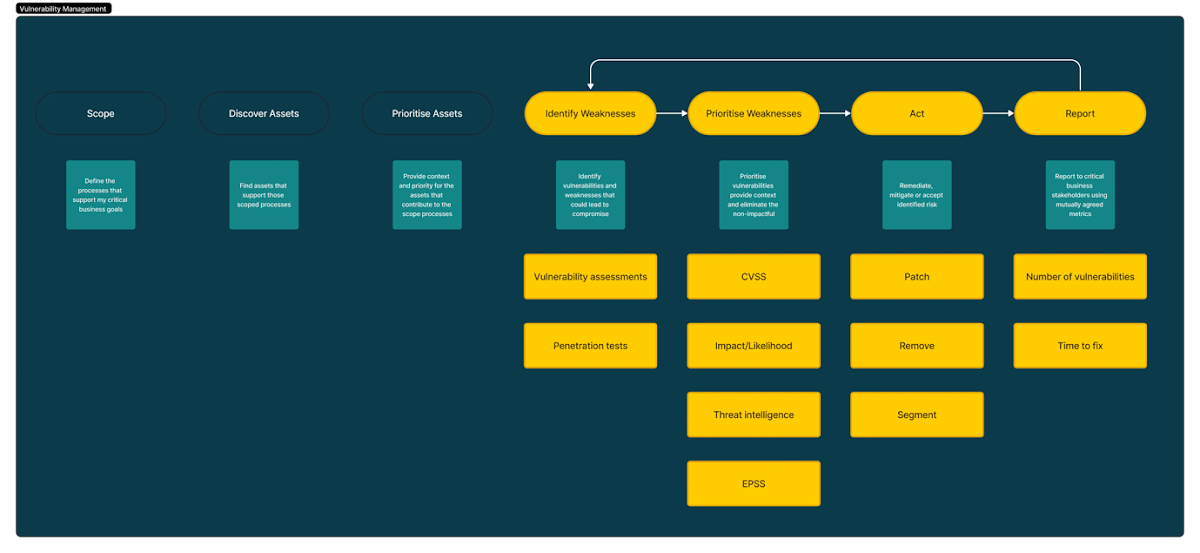

Gittikçe daha fazla, zafiyet yönetimi CVE’leri olan zafiyetlerin dar bir merceğinden görülüyor. Intruder’ın ekibi bu yaklaşıma katılmadı ve saldırı yüzeyinizde bir zafiyet varsa, bunun bir CVE ile ilişkili olup olmadığına bakılmaksızın bir zafiyet olduğuna inanıyor.

Yani, güvenlik açığı yönetimine yönelik dar yaklaşımın aksine, maruz kalma yönetimi tüm manzarayı ele alır – yanlış yapılandırmalar ve ilişkili bir CVE’si olmayan potansiyel zayıflıklar dahil. Örneğin, SQL enjeksiyonunu ele alalım. Bir CVE’si yoktur ancak yine de istismar edildiğinde ciddi sonuçlara yol açabilecek uygulamanızdaki bir güvenlik açığıdır. Ayrıca, Windows Uzak Masaüstü’nün internete açık olması ilişkili bir CVE’ye sahip değildir ancak bir saldırganın istismar etmeye çalışabileceği bir risk oluşturur. Sonuç olarak, maruz kalma yönetimi bu tehditleri nasıl algıladığımız ve yönettiğimiz konusunda genel bir isim sağlar.

Güvenlik açıklarına öncelik verme: Bağlam ihtiyacı

Şu anda, çoğu zafiyet tarayıcısı, her biri bağımsız bir veri noktası olarak bir zafiyet listesi sağlar. Örneğin, şunları bildirebilirler: ‘Sistem X’in Y zafiyeti var; gidip düzeltmelisiniz.’ Ancak, çok sayıda zafiyetle uğraşırken, bu bilgi tek başına yeterli değildir.

Etkili önceliklendirme, ekibinizin sınırlı kaynağının gerçekten fark yaratacak sorunlara odaklanmasını sağlamak için daha fazla bağlam gerektirir. Örneğin, hangi varlıkların kritik iş fonksiyonlarınızı desteklediğini, hangi güvenlik açıklarının kritik iş fonksiyonlarını etkilemek için birbirine bağlanabileceğini ve bu varlıklar istismar edilirse bir saldırganın ağınıza nereden girebileceğini anlamak çok önemlidir.

Bu yaklaşım, silolanmış ve izole görevlerden gelen güvenlik açıklarının yönetimini tutarlı bir stratejiye dönüştürerek yalnızca belirlemek için değil, aynı zamanda ihtiyaç duyulan bağlamı sağlar. eğer bir güvenlik açığının giderilmesi gerekir, ancak aynı zamanda Ne zaman.

Tıpkı meditasyonun günlük düşünce ve dikkat dağıtıcı unsurları filtrelemeye yardımcı olması gibi, Intruder’ın maruz kalma yönetimine yönelik yaklaşımı da en önemli konulara odaklanmak için gürültüyü elemeyi amaçlıyor.

Maruziyet yönetiminin önemi nedir?

Maruziyet yönetimi önemlidir çünkü düzeltilebilecek her şey hemen düzeltilmemelidir. Stratejik bir yaklaşım olmadan, kritik bir sistemin tehlikeye girmesine yol açabilecek güvenlik açıklarını ele almak yerine, dahili bir ağdaki güvenilmeyen bir TLS sertifikası gibi düşük etkili sorunları çözmek için değerli zamanınızı boşa harcama riskiyle karşı karşıya kalırsınız.

Siz ve ekibinizin, kuruluşunuzun risk profili üzerinde orantısız ve hatta daha anlamlı bir etki yaratması, kuruluşunuzu daha etkili bir şekilde güvence altına alan stratejik olarak önemli faaliyetlere odaklanmak için daha fazla zamana sahip olmanızla mümkündür. Bu, her bir zafiyete karşı ani bir tepki vermekten kaçınarak (köstebek vurma oyununa benzer) başarılabilir; bu da maruz kalma yönetiminin başarmayı amaçladığı şeydir.

Ekibinizin yürüttüğü görevlerin hacmini, ortamınızın kapsamını belirleyerek, hangi varlıkların iş açısından kritik süreçleri desteklediğini anlayarak, bu varlıkların iyileştirilmesinden sorumlu özel ekipler kurarak ve sorunların ne zaman ele alınması gerektiğini belirten eşikler veya tetikleyiciler belirleyerek azaltabilirsiniz.

Maruziyet yönetimine ihtiyaç var

Saldırganların görünüşte zararsız giriş noktaları yoluyla tam kontrol elde etmelerine ilişkin son zamanlarda çok sayıda örnek mevcut.

Microsoft’taki bir geliştirici, Linux ve Unix benzeri işletim sistemleri için önemli bir veri sıkıştırma aracı olan xz-utils’te kasıtlı olarak yerleştirilmiş bir arka kapı keşfetti. 5.6.0 ve 5.6.1 sürümlerinde bulunan bu güvenlik açığı, bilinmeyen bir tehdit aktörünün xz-utils’in bu sürümlerini çalıştıran ve internete SSH erişimi olan sistemlerde komutlar yürütmesine izin verdi. Keşfin zamanlaması inanılmaz derecede şanslıydı, xz-utils’in tehlikeye atılmış sürümleri Debian ve Red Hat gibi birçok ana akım Linux dağıtımına girmeden önce keşfedildi.

Herhangi bir istismar vakası bildirilmemiş olsa da, potansiyel riskler önemliydi. Bir tehdit aktörü bu sistemlere erişim elde etmiş olurdu ve bu da onlara herhangi bir bağlı ağdaki diğer sistemleri tehlikeye atıp tüm hassas verileri çıkarmak için bir sıçrama noktası sağlardı.

Güvenlik ekipleri bunların açığa çıkıp çıkmadığını takip etmek için zaman ve çaba harcamış olacaklardır. Açığa çıkma yönetimiyle, ortamlarınızdaki etkilenen sürümleri belirlemek ve xz-utils’ın tehlikeye atılmış sürümleri o kadar yaygın olmadığından açığa çıkmanın asgari düzeyde olduğunu hızlıca belirlemek kolay olurdu.

İlginçtir ki, arka kapıyı yerleştirme çabası dört yıl sürdü ve açık kaynaklı yazılımları tehlikeye atmak için hesaplanmış ve uzun vadeli bir planı ortaya çıkardı. Bu mutlaka yeni bir şey değil, ancak gelişmiş kalıcı tehditlerin yalnızca büyük işletmelere odaklanmadığı gerçeğine ışık tutuyor; tehdit aktörleri xz-utils gibi açık kaynaklı bir paketi tehlikeye atabilir ve ana akım dağıtımlara ulaşmasını sağlayabilirse, o zaman herkes risk altındadır.

Sonra Palo Alto Networks var. Şirketlere, GlobalProtect güvenlik duvarı ürünlerine güç veren yaygın olarak kullanılan PAN-OS yazılımında CVE-2024-3400 olarak bilinen kritik bir sıfır gün açığını düzeltmeleri için acil bir çağrıda bulundu. Yazılımın daha yeni sürümlerinde bulunan bu kusur, saldırganların kimlik doğrulaması gerektirmeden etkilenen bir güvenlik duvarının tam kontrolünü uzaktan ele geçirmesine olanak tanır ve böylece güvenlik için bu güvenlik duvarlarına güvenen binlerce işletme için önemli bir tehdit oluşturur. Doğrudan uzaktan istismar potansiyeli göz önüne alındığında, Palo Alto bu güvenlik açığına en yüksek önem derecesini vermiştir. Size sunulan saldırı yüzeyi yönetim araçlarını kullanarak, savunmasız varlıkları belirlemek neredeyse anında olmalıdır ve yerinde bir maruz kalma yönetimi süreci ile düzeltme eşiği, düzeltme veya azaltmadan sorumlu olanların hızla harekete geçmesine izin vermelidir.

Bu örnekler, kuruluşların reaktif ve acil düzeltme yaklaşımından, saldırı yüzeylerini sürekli olarak yönettikleri proaktif risk yönetimine geçmeleri durumunda tehditlerin nasıl etkili bir şekilde ortadan kaldırılabileceğini göstermektedir.

Etkili maruz kalma yönetimine doğru yolculuğunuza başlayın

Maruziyet yönetimine başlamak pratik ve yönetilebilir adımlarla başlar:

- Zaten sahip olduklarınızı kullanın: Öncelikle, halihazırda kullandığınız hizmetlerden yararlanabileceğinizi unutmayın. Örneğin, Intruder gibi bir araç kullanıyorsanız, maruz kalma yönetimine yaklaşımınızı başlatabilecek bir güvenlik açığı yönetimi ve saldırı yüzeyi yönetimi sağlayıcınız zaten var demektir. Alternatif olarak, bir danışmanlık hizmeti saldırı yolu haritalama egzersizleri ve tehdit profili atölyeleri yürütebilir.

- Kapsamınızı tanımlayın: Maruz kalma yönetimi sürecinizin kapsamını tanımlarken, öncelikle internete maruz kalan varlıklara odaklanın, çünkü bunlar genellikle saldırılara karşı en savunmasız olanlardır. Intruder, maruz kalma yönetimi süreciniz için bir başlangıç noktası olarak kullanabileceğiniz internete bakan sistemlerinizin bir görünümünü sağlayarak size yardımcı olabilir. Ayrıca, sistemleri tanımladığınız kapsamlara ayırmak için Intruder’ın hedef etiketlemesini kullanabilirsiniz. Kapsam belirleme sürecinde, bir güvenlik açığı tespit edildiğinde riski gidermekten sorumlu kişileri belirlemeye de çalışırsınız; bu kullanıcıları Intruder’a ekleyebilir ve herhangi bir sorunun çözüldüğünü düzeltmeleri ve doğrulamaları için yetkilendirebilirsiniz. Veriler mevcutsa, hassas veriler ve kimlik bilgileri içerebilecekleri için kullandığınız SaaS uygulamalarını da takip etmeyi unutmayın.

- Varlıklarınızı keşfedin ve öncelik sırasına koyun: Bilinen ve bilinmeyen varlıkları belirlemek ve hangilerinin iş açısından kritik olduğunu ve daha önce tanımladığınız kapsamı desteklediğini belirlemek için bir araç kullanın. Saldırgan otomatik olarak yeni bulut varlıklarını keşfeder bulut hesaplarınızla entegre olarak ve alt etki alanları için otomatik kontroller çalıştırarak. Ayrıca, sistemlerin iş süreçlerinize nasıl katkıda bulunduğunu ve tehlikeye atılmaları durumunda bu süreçler için ne gibi riskler oluşturduğunu belirtmek için etiketler kullanarak varlıklarınıza bağlam ekleyebilirsiniz.

- Zayıflıkların keşfini ve önceliklendirmesini gerçekleştirin: Daha sonra odak noktası, bu varlıklardan hangilerinin tehlikeye atılma riskinin en yüksek olduğunu ve hangilerinin siber saldırganlar için en çekici hedefler olacağını değerlendirmeye kayar. Intruder ile altyapınızda, uygulamalarınızda ve API’lerinizde güvenlik açıkları bulabilir ve önce ne üzerinde işlem yapacağınızı bilmeniz için önceliklendirilmiş bir sorun listesi alabilirsiniz. Intruder ayrıca ağınızı izleyerek, neyin açığa çıktığını göstererek ve herhangi bir şey değiştiğinde taramaları başlatarak güvenlik açığı keşfi ve önceliklendirmesine yönelik sürekli bir yaklaşım sağlar.

- Davranmak: Ardından harekete geçme zamanı gelir, bu düzeltme, azaltma veya risk kabulü yoluyla olabilir. Intruder, düzeltme çabalarınızı yönetmenizi ve doğrulamanızı kolaylaştırır. Düzeltme taramaları çalıştırın, sorunları bilet sistemlerinize aktarın, Slack ve Teams’de uyarılar ayarlayın ve daha fazlasını yapın.

Her şeyi eve geri getiriyoruz

Sonuçta hepimizin sınırlı bir zamanı var.

Dikkat dağıtıcı unsurları en aza indirerek ve ekibinizin gerçekten önemli olana odaklanmasını sağlayarak, maruz kalma yönetimi en az zaman yatırımıyla en büyük etkiyi yaratmanızı sağlar.

Ekibiniz gerçekten önemli olan %25’lik güvenlik açıklarına odaklanırsa, işinizi güvende tutmak için kritik öneme sahip faaliyetlere odaklanmak için %75 daha fazla zamana sahip olurlar.

Intruder, kuruluşların günümüzün hızlı dünyasında önemli, etkili ve nihayetinde güvenli dijital ortamlara odaklanmalarını sağlamayı hedefliyor.

Ve eğer bu daha huzurlu hafta sonları ve varlıklarımızın korunduğunu bilerek masalarımızdan güvenle uzaklaşmak anlamına geliyorsa, o zaman doğru yolda olduğumuza inanıyorum. Belki de mesele zaafları veya riskleri yönetmek değil, siber güvenlik tehditlerinin bitmek bilmeyen akışında odaklanmamızı yönetmektir.