Çin bağlantılı bir tehdit grubunun, Cisco anahtarlarındaki yakın zamanda açıklanan ve artık düzeltilen bir güvenlik açığını, cihazların kontrolünü ele geçirmek ve tespit edilmekten kaçınmak için sıfır gün olarak kullandığına dair ayrıntılar ortaya çıktı.

Velvet Ant’a atfedilen etkinlik bu yılın başlarında gözlemlendi ve özel kötü amaçlı yazılımlar göndermek ve tehlikeye atılan sistem üzerinde kapsamlı kontrol sağlamak, hem veri sızdırmayı hem de kalıcı erişimi kolaylaştırmak için CVE-2024-20399’un (CVSS puanı: 6.0) silahlandırılmasını içeriyordu.

Siber güvenlik şirketi Sygnia, yaptığı açıklamada, “Sıfır günlük saldırı, Switch yönetim konsoluna geçerli yönetici kimlik bilgilerine sahip bir saldırganın NX-OS komut satırı arayüzünden (CLI) kaçmasına ve Linux’un altta yatan işletim sisteminde keyfi komutlar yürütmesine olanak tanıyor” dedi. rapor The Hacker News ile paylaşıldı.

Velvet Ant, ilk olarak, Doğu Asya’da bulunan ismi açıklanmayan bir kuruluşu hedef alan ve tehlikeye atılmış ortamda kalıcılık kurmak için eski F5 BIG-IP cihazlarını bir bakış açısı olarak kullanan çok yıllık bir kampanyayla bağlantılı olarak İsrailli siber güvenlik şirketindeki araştırmacıların dikkatini çekti.

Tehdit aktörünün CVE-2024-20399’u gizlice istismar ettiği geçen ayın başlarında ortaya çıktı ve Cisco’yu bu açığı kapatmak için güvenlik güncellemeleri yayınlamaya yöneltti.

Grup, ilk etapta yeni Windows sistemlerine sızdıktan sonra, radar altında uçmak için eski Windows sunucularına ve ağ aygıtlarına geçerek, benimsediği biçim değiştirme taktikleri ve gösterdiği karmaşıklık ile dikkat çekiyor.

Sygnia, “Dahili ağ cihazlarından operasyona geçiş, casusluk kampanyasının devamını sağlamak için kullanılan kaçınma tekniklerinde bir başka tırmanışa işaret ediyor” dedi.

Son saldırı zinciri, CVE-2024-20399’u kullanarak bir Cisco anahtarlama cihazına girmeyi ve keşif faaliyetleri yürütmeyi, ardından daha fazla ağ cihazına geçmeyi ve en sonunda kötü amaçlı bir komut dosyası aracılığıyla bir arka kapı ikili dosyasını yürütmeyi içeriyor.

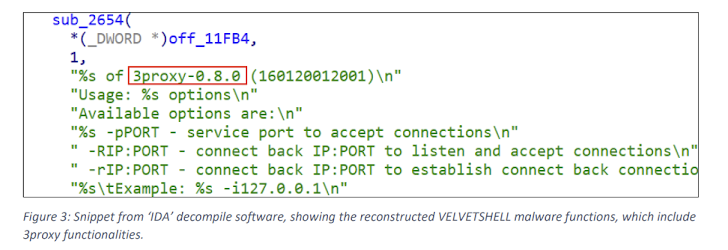

VELVETSHELL olarak adlandırılan yük, iki açık kaynaklı aracın, Tiny SHell adlı bir Unix arka kapısı ve 3proxy adlı bir proxy yardımcı programının birleşimidir. Ayrıca, keyfi komutları yürütme, dosyaları indirme/yükleme ve ağ trafiğini proxy etmek için tüneller kurma yeteneklerini de destekler.

Şirket, “‘Velvet Ant’in işleyiş biçimi, kuruluşların dahil ettiği üçüncü taraf cihazlar ve uygulamalarla ilgili riskleri ve soruları vurguluyor,” dedi. “Birçok cihazın ‘kara kutu’ doğası nedeniyle, her bir donanım veya yazılım parçası, bir saldırganın istismar edebileceği bir saldırı yüzeyine dönüşme potansiyeline sahiptir.”