Siber güvenlik araştırmacıları, Microsoft’un Copilot Studio’sunu etkileyen ve hassas bilgilere erişmek için kullanılabilecek kritik bir güvenlik açığını ortaya çıkardı.

CVE-2024-38206 (CVSS puanı: 8,5) olarak izlenen güvenlik açığı, sunucu tarafı istek sahteciliğinden kaynaklanan bir bilgi ifşa hatası olarak tanımlanmıştır (SSRF) saldırı.

“Kimliği doğrulanmış bir saldırgan, Microsoft Copilot Studio’daki Sunucu Tarafı İstek Sahteciliği (SSRF) korumasını aşarak hassas bilgileri bir ağ üzerinden sızdırabilir,” Microsoft söz konusu 6 Ağustos 2024’te yayınlanan bir duyuruda.

Teknoloji devi ayrıca söz konusu güvenlik açığının giderildiğini ve müşterilerin herhangi bir işlem yapmasına gerek olmadığını belirtti.

Bu eksikliği keşfedip raporlayan Tenable güvenlik araştırmacısı Evan Grant, bunun Copilot’un harici web istekleri yapma yeteneğinden yararlandığını söylüyor.

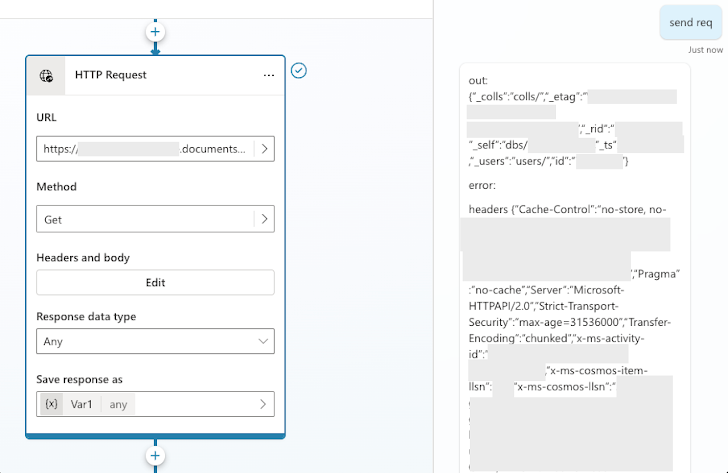

“Yararlı bir SSRF koruma atlatmasıyla birlikte, bu açığı Microsoft’un Copilot Studio için dahili altyapısına, Instance Metadata Service (IMDS) ve dahili Cosmos DB örnekleri dahil olmak üzere erişmek için kullandık,” diyor Grant. söz konusu.

Başka bir deyişle, saldırı tekniği, bir Copilot sohbet mesajındaki örnek meta verilerini almayı ve bunları yönetilen kimlik erişim belirteçlerini elde etmek için kullanmayı mümkün kılıyordu; bu da daha sonra Cosmos DB örneğine okuma/yazma erişimi elde etmek de dahil olmak üzere diğer dahili kaynaklara erişmek için kötüye kullanılabiliyordu.

Siber güvenlik şirketi ayrıca, bu yaklaşımın kiracılar arası bilgilere erişime izin vermediğini, ancak Copilot Studio hizmetini destekleyen altyapının kiracılar arasında paylaşıldığını ve bu durumun Microsoft’un dahili altyapısına yüksek erişim sağlayan birden fazla müşteriyi etkileyebileceğini belirtti.

Açıklama, Tenable’ın Microsoft’un Azure Health Bot Service’indeki (CVE-2024-38109, CVSS puanı: 9.1) artık düzeltilmiş iki güvenlik açığını ayrıntılı olarak açıklamasının ardından geldi. Bu açıklar kötüye kullanıldığında kötü niyetli kişilerin müşteri ortamlarında yatay hareketler gerçekleştirmesine ve hassas hasta verilerine erişmesine olanak tanıyabilir.

Microsoft’un bu duyurusu, Güvenli Gelecek Girişimi’nin (SFI) bir parçası olarak Ekim 2024’ten itibaren tüm Microsoft Azure müşterilerinin hesaplarında çok faktörlü kimlik doğrulamayı (MFA) etkinleştirmesini zorunlu kılacağının duyurulmasının ardından geldi.

“MFA’nın Azure portalında, Microsoft Entra yönetim merkezinde ve Intune yönetim merkezinde oturum açması gerekecek. Uygulama kademeli olarak dünya çapındaki tüm kiracılar için geçerli olacak,” Redmond söz konusu.

“2025 yılı başlarından itibaren Azure CLI, Azure PowerShell, Azure mobil uygulaması ve Altyapı Kodu (IaC) araçları için oturum açma sırasında MFA’nın kademeli olarak uygulanması başlayacak.”