WordPress’in GiveWP bağış ve bağış toplama eklentisinde, 100.000’den fazla web sitesini uzaktan kod çalıştırma saldırılarına maruz bırakan maksimum düzeyde bir güvenlik açığı ortaya çıkarıldı.

CVE-2024-5932 (CVSS puanı: 10.0) olarak izlenen bu kusur, 7 Ağustos 2024’te yayınlanan 3.14.2 sürümünden önceki tüm eklenti sürümlerini etkiliyor. Çevrimiçi takma adı villu164 olan bir güvenlik araştırmacısının sorunu keşfedip bildirdiği kabul ediliyor.

Wordfence, eklentinin “güvenilmeyen girdinin ‘give_title’ parametresinden deserializasyonu yoluyla 3.14.1’e kadar olan tüm sürümlerde PHP Nesne Enjeksiyonuna karşı savunmasız olduğunu” belirtti. söz konusu Bu haftaki bir raporda.

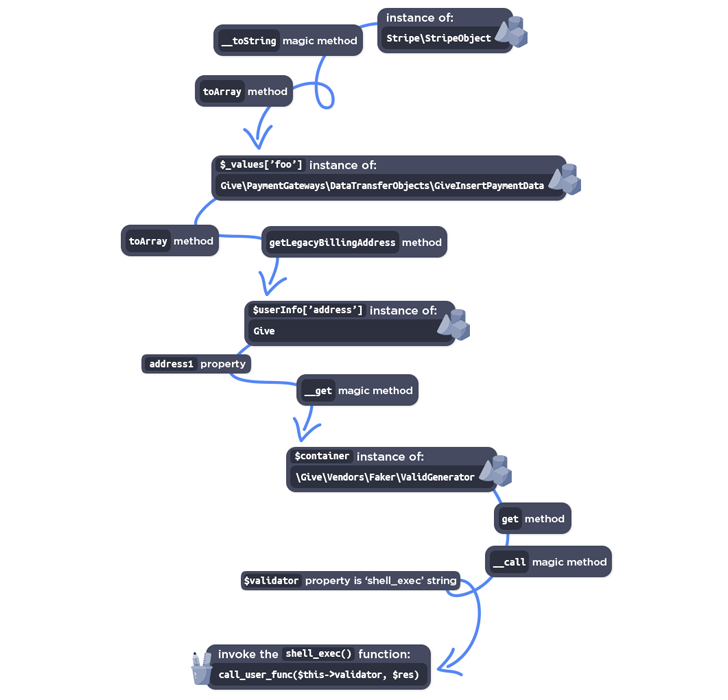

“Bu, kimliği doğrulanmamış saldırganların bir PHP Nesnesi enjekte etmesini mümkün kılar. Bir POP zincirinin ek varlığı, saldırganların uzaktan kod yürütmesine ve keyfi dosyaları silmesine olanak tanır.”

Güvenlik açığı, bağış bilgilerini (ödeme ayrıntıları dahil) belirtilen ağ geçidine geçirmeden önce girilen form verilerini doğrulamak ve temizlemek için kullanılan “give_process_donation_form()” adlı bir işlevden kaynaklanıyor.

Bu açığın başarılı bir şekilde istismar edilmesi, kimliği doğrulanmış bir tehdit aktörünün sunucuda kötü amaçlı kod yürütmesine olanak tanıyabilir; bu da kullanıcıların örneklerini en son sürüme güncellemek için adımlar atmasını zorunlu hale getirir.

Açıklama, Wordfence’in de birkaç gün sonra geldi ayrıntılı InPost PL ve InPost for WooCommerce WordPress eklentilerindeki (CVE-2024-6500, CVSS puanı: 10.0) bir diğer kritik güvenlik açığı, kimliği doğrulanmamış tehdit aktörlerinin wp-config.php dosyası da dahil olmak üzere keyfi dosyaları okumasına ve silmesine olanak sağlıyor.

Linux sistemlerinde yalnızca WordPress kurulum dizinindeki dosyalar silinebilir, ancak tüm dosyalar okunabilir. Sorun 1.4.5 sürümünde düzeltildi.

5.000’den fazla aktif kurulumu olan bir WordPress eklentisi olan JS Help Desk’teki bir diğer kritik eksiklik de şu şekildedir: örtüsüz (CVE-2024-7094, CVSS puanı: 9.8) PHP kod enjeksiyonu açığı nedeniyle uzaktan kod yürütülmesini etkinleştirdiği için. Güvenlik açığı için bir yama 2.8.7 sürümünde yayınlandı.

Çeşitli WordPress eklentilerinde çözülen diğer güvenlik açıklarından bazıları aşağıda listelenmiştir –

- CVE-2024-6220 (CVSS puanı: 9,8) – 简数采集器 (Keydatas) eklentisindeki keyfi bir dosya yükleme kusuru, kimliği doğrulanmamış saldırganların etkilenen sitenin sunucusuna keyfi dosyalar yüklemesine olanak tanır ve sonuç olarak kod yürütülmesine neden olur

- CVE-2024-6467 (CVSS puanı: 8,8) – Abone düzeyinde ve üzeri erişime sahip kimliği doğrulanmış saldırganların keyfi dosyalar oluşturmasına ve keyfi kod yürütmesine veya hassas bilgilere erişmesine olanak tanıyan BookingPress randevu rezervasyon eklentisindeki keyfi bir dosya okuma kusuru

- CVE-2024-5441 (CVSS puanı: 8.8) – Modern Events Calendar eklentisinde, abone erişimi ve üzeri olan kimliği doğrulanmış saldırganların, etkilenen sitenin sunucusuna keyfi dosyalar yüklemesine ve kod yürütmesine olanak tanıyan keyfi bir dosya yükleme hatası

- CVE-2024-6411 (CVSS puanı: 8,8) – ProfileGrid’de bir ayrıcalık yükseltme hatası – Abone düzeyinde ve üzeri erişime sahip kimliği doğrulanmış saldırganların kullanıcı yeteneklerini bir Yöneticininkine güncellemesine olanak tanır

Bu güvenlik açıklarına karşı yama uygulamak, site ziyaretçilerinin girdiği finansal bilgileri toplayabilen kredi kartı kopyalama yazılımlarını kullanmak için bu açıkları kullanan saldırılara karşı önemli bir savunma hattıdır.

Geçtiğimiz hafta Sucuri ışık tutmak PrestaShop e-ticaret sitelerine kötü amaçlı JavaScript enjekte eden bir dolandırıcılık kampanyasında WebSoketi Kredi kartı bilgilerini çalmak için bağlantı.

GoDaddy’nin sahibi olduğu web sitesi güvenlik şirketi, WordPress site sahiplerini geçersiz eklenti ve temaları yüklememeleri konusunda uyardı ve bunların kötü amaçlı yazılımlar ve diğer kötü amaçlı faaliyetler için bir taşıyıcı görevi görebileceğini belirtti.

“Sonuç olarak, meşru eklentilere ve temalara bağlı kalmak, sorumlu web sitesi yönetiminin temel bir parçasıdır ve güvenlik, bir kısayol uğruna asla tehlikeye atılmamalıdır,” Sucuri söz konusu.