UULoader adı verilen yeni bir kötü amaçlı yazılım türü, tehdit aktörleri tarafından Gh0st RAT gibi bir sonraki aşama yüklerini iletmek için kullanılıyor. Mimikatz.

Kötü amaçlı yazılımı keşfeden Cyberint Araştırma Ekibi, bunun Korece ve Çince konuşanları hedef alan meşru uygulamalar için kötü amaçlı yükleyiciler biçiminde dağıtıldığını söyledi.

DLL dosyasının içine gömülü program veritabanı (PDB) dosyalarında Çince dizelerin bulunması, UULoader’ın Çince konuşan birinin işi olduğuna işaret eden kanıtlara işaret ediyor.

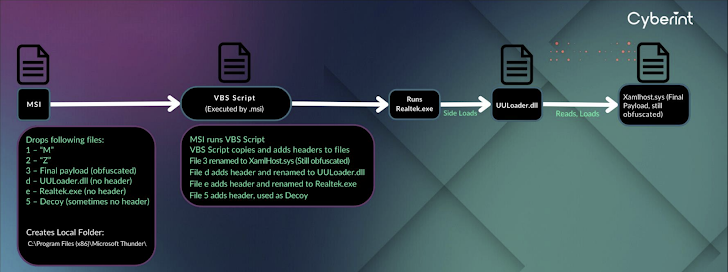

Şirket, “UULoader’ın ‘çekirdek’ dosyaları, dosya başlıkları kaldırılmış iki birincil yürütülebilir dosya (bir .exe ve bir .dll) içeren bir Microsoft Cabinet arşiv (.cab) dosyasında yer almaktadır” dedi. söz konusu The Hacker News ile paylaşılan teknik raporda.

Çalıştırılabilir dosyalardan biri, DLL dosyasının yan yüklemesine karşı hassas olan meşru bir ikili dosyadır. Bu dosya, nihai aşama olan “XamlHost.sys” adlı, Gh0st RAT veya Mimikatz kimlik bilgisi toplayıcısı gibi uzaktan erişim araçlarından başka bir şey olmayan bir gizleme dosyasını yüklemek için kullanılır.

MSI yükleyici dosyasının içerisinde, çalıştırılabilir dosyayı (örneğin Realtek) başlatmaktan sorumlu bir Visual Basic Script (.vbs) bulunur; ayrıca bazı UULoader örnekleri, dikkat dağıtma mekanizması olarak bir sahte dosya da çalıştırır.

“Bu genellikle .msi dosyasının taklit ettiği şeye karşılık gelir,” dedi Cyberint. “Örneğin, kendisini bir ‘Chrome güncellemesi’ olarak gizlemeye çalışırsa, sahte içerik Chrome için gerçek bir meşru güncelleme olacaktır.”

Sahte Google Chrome yükleyicilerinin Gh0st RAT dağıtımına yol açması ilk kez olmuyor. Geçtiğimiz ay, eSentire uzaktan erişim trojanını yaymak için sahte bir Google Chrome sitesi kullanan Çinli Windows kullanıcılarını hedef alan bir saldırı zincirini ayrıntılı olarak açıkladı.

Gelişme, tehdit aktörlerinin Coinbase, Exodus ve MetaMask gibi popüler kripto para cüzdanı servislerinin kullanıcılarını hedef alan kimlik avı saldırıları için kullanılan binlerce kripto para temalı cazibe sitesi oluşturduğunun gözlemlenmesinin ardından geldi.

Broadcom’un sahibi olduğu Symantec, “Bu aktörler, kripto cüzdanı yazım hatası alt alan adlarında cazibeli siteler oluşturmak için Gitbook ve Webflow gibi ücretsiz barındırma hizmetlerini kullanıyor” dedi. söz konusu“Bu siteler, potansiyel kurbanları kripto cüzdanları ve aslında kötü amaçlı URL’lere yönlendiren indirme bağlantıları hakkında bilgilerle cezbediyor.”

Bu URL’ler, aracın ziyaretçinin bir güvenlik araştırmacısı olduğunu tespit etmesi durumunda kullanıcıları kimlik avı içeriğine veya bazı zararsız sayfalara yönlendiren bir trafik dağıtım sistemi (TDS) görevi görür.

Kimlik avı kampanyaları da yapıldı maskeli Hindistan ve ABD’deki meşru hükümet kuruluşları olarak, kullanıcıları hassas bilgileri toplayan ve gelecekteki dolandırıcılık operasyonlarında, kimlik avı e-postaları göndermede, yanlış bilgi yaymada veya kötü amaçlı yazılım dağıtmada kullanılabilecek sahte etki alanlarına yönlendirmek için kullanılıyor.

Bu saldırıların bazıları, alt etki alanları oluşturmak ve kimlik avı e-postaları göndermek için Microsoft’un Dynamics 365 Marketing platformunun kötüye kullanılması ve böylece e-posta filtrelerinden sızılması nedeniyle dikkat çekicidir. Bu saldırılara kod adı verilmiştir Amca Dolandırıcılığı Bu e-postaların ABD Genel Hizmetler İdaresi’ni (GSA) taklit etmesi nedeniyle.

Sosyal mühendislik çalışmaları, şüpheli ve kötü amaçlı faaliyetleri yaymak için OpenAI ChatGPT’yi taklit eden sahte alan adları kurmak amacıyla üretken yapay zeka (AI) dalgasının popülaritesinden daha da yararlandı; kimlik avı, gri yazılım, fidye yazılımı ve komuta ve kontrol (C2) dahil.

“Şaşırtıcı bir şekilde, alan adlarının %72’sinden fazlası gpt veya chatgpt gibi anahtar sözcükleri ekleyerek popüler GenAI uygulamalarıyla ilişkilendiriliyor,” Palo Alto Networks Unit 42 söz konusu geçen ay yapılan bir analizde “Buralara doğru olan tüm trafik arasında [newly registered domains]%35’i şüpheli alan adlarına yönlendirildi.”