Siber güvenlik araştırmacıları, FakeBat adlı bir yükleyiciyi dağıtan kötü amaçlı reklam kampanyalarından kaynaklanan kötü amaçlı yazılım enfeksiyonlarında artış olduğunu ortaya çıkardı.

Mandiant Managed Defense ekibi, “Bu saldırılar doğası gereği fırsatçıdır ve popüler iş yazılımlarını arayan kullanıcıları hedef almaktadır” dedi. söz konusu teknik bir raporda. “Enfeksiyon, ikincil bir yükü indirmek için bir PowerShell betiğini çalıştıran trojanlanmış bir MSIX yükleyicisini kullanır.”

FakeBat, EugenLoader ve PaykLoader olarak da bilinir, Eugenfest adlı bir tehdit aktörüyle bağlantılıdır. Google’ın sahip olduğu tehdit istihbarat ekibi, kötü amaçlı yazılımı NUMOZYLOD adı altında takip ediyor ve Malware-as-a-Service (MaaS) işlemini UNC4536’ya atfetti.

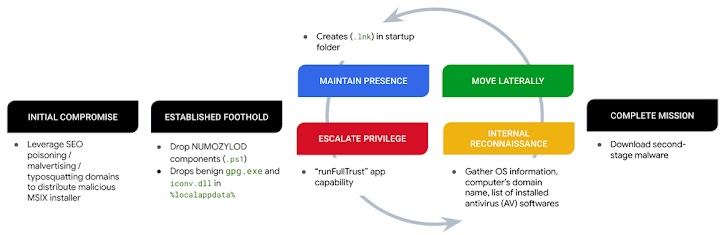

Kötü amaçlı yazılımı yayan saldırı zincirleri, kullanıcıları popüler yazılımlar ararken tuzaklı MSI yükleyicilerini barındıran sahte benzer sitelere yönlendirmek için geçiş indirme tekniklerinden yararlanır. FakeBat aracılığıyla iletilen kötü amaçlı yazılım ailelerinden bazıları IcedID, RedLine Stealer, Lumma Stealer, SectopRAT (diğer adıyla ArechClient2) ve FIN7 siber suç grubuyla ilişkili bir kötü amaçlı yazılım olan Carbanak’tır.

“UNC4536’nın işleyiş biçimi, Brave, KeePass, Notion, Steam ve Zoom gibi popüler yazılımlar gibi görünen trojanlanmış MSIX yükleyicilerini dağıtmak için kötü amaçlı reklamcılığı kullanmayı içeriyor,” dedi Mandiant. “Bu trojanlanmış MSIX yükleyicileri, meşru yazılım barındırma sitelerini taklit etmek için tasarlanmış web sitelerinde barındırılıyor ve kullanıcıları bunları indirmeye çekiyor.”

Saldırıyı dikkat çekici kılan şey, startScript adı verilen bir yapılandırma aracılığıyla ana uygulamayı başlatmadan önce bir komut dosyasını çalıştırma yeteneğine sahip olan Brave, KeePass, Notion, Steam ve Zoom gibi MSIX yükleyicilerinin kullanılmasıdır.

UNC4536 esasen bir kötü amaçlı yazılım dağıtıcısıdır, yani FakeBat, FIN7 de dahil olmak üzere iş ortakları için bir sonraki aşamadaki yüklerin dağıtım aracı olarak görev yapar.

“NUMOZYLOD, işletim sistemi ayrıntıları, katılımlı etki alanı ve yüklenen antivirüs ürünleri dahil olmak üzere sistem bilgilerini toplar,” dedi Mandiant. “Bazı varyantlarda, ana bilgisayarın genel IPv4 ve IPv6 adresini toplar ve bu bilgileri C2’sine gönderir, [and] Başlangıç klasöründe kalıcılığı olarak bir kısayol (.lnk) oluşturur.”

Açıklama, Mandiant’ın da bir aydan biraz fazla bir süre sonra geldi ayrıntılı UNC4990 adlı finansal amaçlı bir tehdit kümesi tarafından İtalyan varlıklarını hedef alan veri sızdırma ve kripto para madenciliği faaliyetlerini kolaylaştırmak için kullanılan EMPTYSPACE (diğer adıyla BrokerLoader veya Vetta Loader) adlı başka bir kötü amaçlı yazılım indiricisiyle ilişkili saldırı yaşam döngüsü.