Siber güvenlik araştırmacıları, DanaBot ve StealC gibi kötü amaçlı yazılımları dağıtmak için meşru markaları taklit eden karmaşık bir bilgi hırsızlığı kampanyasına ışık tuttu.

Rusça konuşan siber suçlular tarafından organize edilen ve toplu olarak Tusk kod adıyla anılan faaliyet kümesinin, platformların itibarını kullanarak kullanıcıları sahte siteler ve sosyal medya hesapları kullanarak kötü amaçlı yazılımı indirmeye kandıran birkaç alt kampanyayı kapsadığı söyleniyor.

Kaspersky araştırmacıları Elsayed Elrefaei ve AbdulRhman Alfaifi, “Tüm etkin alt kampanyalar ilk indiriciyi Dropbox’ta barındırıyor” dedi. söz konusu“Bu indirici, kurbanın makinesine çoğunlukla bilgi hırsızları (DanaBot ve StealC) ve kesiciler olan ek kötü amaçlı yazılım örnekleri iletmekten sorumludur.”

Bugüne kadar belirlenen 19 alt kampanyadan üçünün şu anda aktif olduğu söyleniyor. “Tusk” adı, tehdit aktörlerinin ilk indiriciyle ilişkili günlük mesajlarında kullandıkları “Mammoth” kelimesine bir göndermedir. Mammoth’un, Rus e-suç grupları tarafından kurbanlara atıfta bulunmak için sıklıkla kullanılan bir argo terim olduğunu belirtmekte fayda var.

Kampanyalar ayrıca kurbanları kandırarak kişisel ve finansal bilgilerini vermelerini sağlamak için kimlik avı taktikleri kullanmaları, bu bilgilerin karanlık web’de satılması veya oyun hesaplarına ve kripto para cüzdanlarına yetkisiz erişim sağlamak için kullanılmasıyla da dikkat çekiyor.

Üç alt kampanyanın ilki olan TidyMe, peerme’yi taklit ediyor[.]tidyme’da barındırılan benzer bir siteye sahip io[.]io (tidymeapp’in yanı sıra)[.]io ve tidyme[.]Hem Windows hem de macOS sistemleri için Dropbox’tan sunulan kötü amaçlı bir programı indirmek için tıklamayı isteyen bir uygulamadır.

İndirici, başlatıldığında kurbanı görüntülenen CAPTCHA’yı girmeye yönlendiren ve ardından ana uygulama arayüzünü görüntüleyen bir Electron uygulamasıdır; bu sırada iki ek kötü amaçlı dosya gizlice getirilir ve arka planda yürütülür.

Kampanyada gözlemlenen her iki yük de Hijack Loader eserleridir ve sonuçta geniş yelpazede bilgi toplama yeteneğine sahip StealC hırsız kötü amaçlı yazılımının bir türünü başlatırlar.

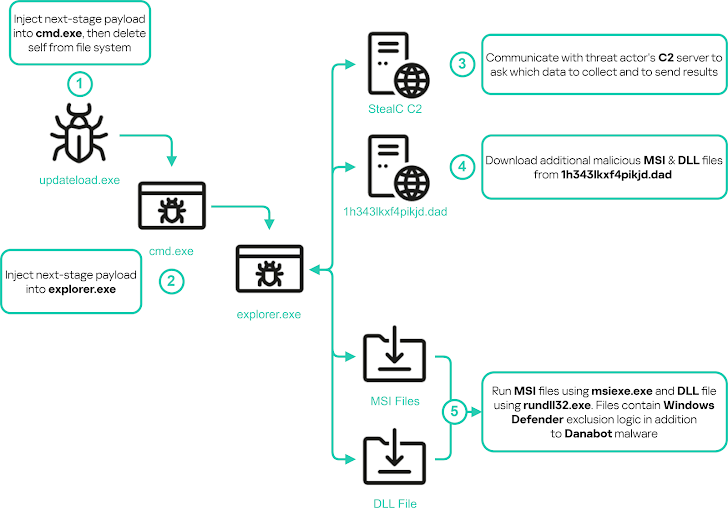

RuneOnlineDünya (“runeonlinedünya[.]İkinci alt kampanya olan “.io” ise Rise Online World adlı devasa çok oyunculu çevrimiçi (MMO) bir oyunu simüle eden sahte bir web sitesinin, DanaBot ve StealC’nin tehlikeye atılmış sunucularda önünü açan benzer bir indiriciyi dağıtmak için kullanılmasını içeriyor.

Bu kampanyada ayrıca Hijack Loader aracılığıyla dağıtılan Go tabanlı bir kesme yazılımı da bulunuyor. Bu yazılım, panodaki içeriği izlemek ve kurbanın kopyaladığı cüzdan adreslerini, saldırganın kontrolündeki bir Bitcoin cüzdanıyla değiştirerek sahte işlemler gerçekleştirmek üzere tasarlanmış.

Aktif kampanyaları tamamlayan Voico, YOUS (yous) adlı bir yapay zeka çevirmen projesini taklit ediyor[.]ai) voico adlı kötü niyetli bir muadili ile[.]io, kurulum sırasında kurbandan kimlik bilgilerini içeren bir kayıt formunu doldurmasını isteyen ve ardından bilgileri konsola kaydeden bir ilk indiriciyi yaymak için kullanılır.

Son yükler, ikinci alt kampanyadakine benzer davranışlar sergiliyor; tek fark, bu durumda kullanılan StealC kötü amaçlı yazılımının farklı bir komuta ve kontrol (C2) sunucusuyla iletişim kurması.

“Kampanyalar […] Araştırmacılar, “Siber suçluların kurbanları aldatmak için meşru projeleri taklit etmede usta olmaları nedeniyle sürekli ve gelişen tehditleri gösteriyor” dedi. “Phishing gibi sosyal mühendislik tekniklerine güvenilmesi, çok aşamalı kötü amaçlı yazılım dağıtım mekanizmalarıyla birleştiğinde, söz konusu tehdit aktörlerinin gelişmiş yeteneklerini vurguluyor.”

“Kullanıcıların bilinen platformlara olan güvenini istismar ederek, bu saldırganlar hassas bilgileri çalmak, sistemleri tehlikeye atmak ve en nihayetinde maddi kazanç elde etmek için tasarlanmış bir dizi kötü amaçlı yazılımı etkili bir şekilde kullanıyorlar.”