RansomHub fidye yazılımıyla bağlantıları olan bir siber suç grubunun, AuKill (diğer adıyla AvNeutralizer) ve Terminator gibi diğer benzer programlara katılarak, tehlikeye atılmış ana bilgisayarlarda uç nokta algılama ve yanıt (EDR) yazılımını sonlandırmak üzere tasarlanmış yeni bir araç kullandığı gözlemlendi.

EDR’yi ortadan kaldıran yardımcı program, Mayıs 2024’te başarısız bir fidye yazılımı saldırısıyla bağlantılı olarak aracı keşfeden siber güvenlik şirketi Sophos tarafından EDRKillShifter olarak adlandırıldı.

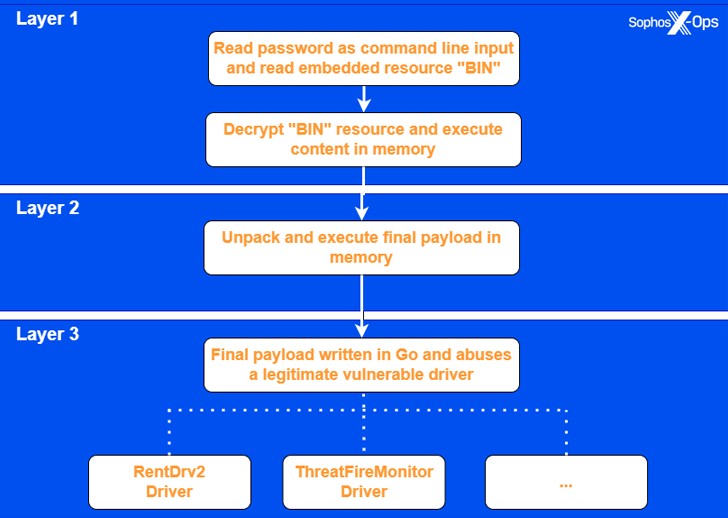

“EDRKillShifter aracı bir ‘yükleyici’ yürütülebilir dosyasıdır; kötüye kullanıma açık meşru bir sürücü için bir dağıtım mekanizmasıdır (ayrıca ‘kendi savunmasız sürücünüzü getirin’ veya Kendi içkinizi getirinaraç),” güvenlik araştırmacısı Andreas Klopsch söz konusu“Tehdit aktörünün gereksinimlerine bağlı olarak çeşitli farklı sürücü yükleri sağlayabilir.”

Knight fidye yazılımının şüpheli yeniden adlandırılmış hali olan RansomHub, Şubat 2024’te ortaya çıktı ve bilinen güvenlik açıklarından yararlanarak ilk erişimi elde etti ve kalıcı erişim için Atera ve Splashtop gibi meşru uzak masaüstü yazılımlarını devre dışı bıraktı.

Microsoft, geçtiğimiz ay Scattered Spider olarak bilinen kötü şöhretli e-suç örgütünün RansomHub ve Qilin gibi fidye yazılımlarını kendi cephaneliğine dahil ettiğini açıklamıştı.

Komut satırı üzerinden bir parola dizesi girişiyle birlikte yürütülen yürütülebilir dosya, BIN adlı gömülü bir kaynağı şifresini çözer ve onu bellekte yürütür. BIN kaynağı, daha sonra farklı savunmasız, meşru sürücülerden yararlanarak yükseltilmiş ayrıcalıklar elde etmek ve EDR yazılımını etkisizleştirmek için Go tabanlı son, gizlenmiş bir yükü açar ve çalıştırır.

“İkili dosyanın dil özelliği Rusça’dır ve bu da kötü amaçlı yazılım yazarının yürütülebilir dosyayı Rusça yerelleştirme ayarlarına sahip bir bilgisayarda derlediğini gösterir,” dedi Klopsch. “Paketi açılan tüm EDR öldürücüler .data bölümüne güvenlik açığı olan bir sürücü yerleştirir.”

Tehditleri azaltmak için sistemleri güncel tutmanız, EDR yazılımlarında kurcalama korumasını etkinleştirmeniz ve Windows güvenlik rolleri için güçlü hijyen uygulamaları uygulamanız önerilir.

Klopsch, “Bu saldırı yalnızca saldırganın kontrol ettiği ayrıcalıkları artırması veya yönetici hakları elde edebilmesi durumunda mümkün olabilir,” dedi. “Kullanıcı ve yönetici ayrıcalıkları arasındaki ayrım, saldırganların sürücüleri kolayca yüklemesini önlemeye yardımcı olabilir.”