Siber güvenlik araştırmacıları, yeni bir virüs türü keşfettiler Gafgit GPU hesaplama gücünü kullanarak tehlikeye atılmış örneklerde kripto para madenciliği yapmak için zayıf SSH şifrelerine sahip makineleri hedef alan botnet.

Aqua Security araştırmacısı Assaf Morag, bunun “IoT botnet’inin bulut tabanlı ortamlarda çalışan daha sağlam sunucuları hedef aldığını” gösterdiğini söyledi. söz konusu Çarşamba günkü analizde.

2014’ten beri vahşi doğada aktif olduğu bilinen Gafgyt’in (diğer adıyla BASHLITE, Lizkebab ve Torlus) geçmişi vardır sömürme yönlendiriciler, kameralar ve dijital video kaydediciler (DVR’ler) gibi cihazların kontrolünü ele geçirmek için zayıf veya varsayılan kimlik bilgileri. Ayrıca Dasan, Huawei, Realtek, SonicWall ve Zyxel cihazlarındaki bilinen güvenlik açıklarından yararlanma yeteneğine de sahiptir.

Enfekte cihazlar, ilgi duyulan hedeflere karşı dağıtılmış hizmet reddi (DDoS) saldırıları başlatma yeteneğine sahip bir botnet’e bağlanır. kanıt Gafgyt ve Necro’nun Keksec adlı bir tehdit grubu tarafından yönetildiğini ve bu grubun Kek Security ve FreakOut olarak da takip edildiğini öne sürmek.

Gafgyt gibi IoT Botnet’leri sürekli evrimleşen yeni özellikler eklemek için varyantlar 2021’de kötü amaçlı etkinliği gizlemek için TOR ağını kullanarak tespit edildi ve ayrıca sızdırılan Mirai kaynak kodundan bazı modülleri ödünç aldı. Gafgyt’in kaynak kodunun çevrimiçi sızdırıldı 2015 yılı başlarında yeni versiyonların ve uyarlamaların ortaya çıkması daha da hızlandı.

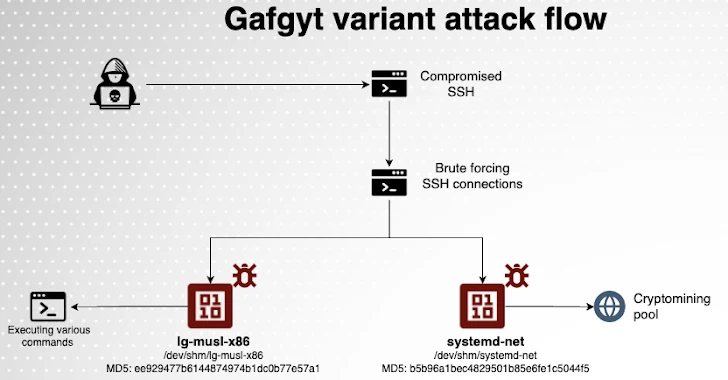

Son saldırı zincirleri, “systemd-net” kullanarak bir kripto para madenciliği saldırısını kolaylaştırmak için bir sonraki aşama yüklerini dağıtmak üzere zayıf parolalara sahip SSH sunucularına kaba kuvvet uygulamayı içeriyor; ancak bunu, tehlikeye atılan ana bilgisayarda halihazırda çalışan rakip kötü amaçlı yazılımları sonlandırmadan önce yapmayın.

Ayrıca, interneti zayıf güvenlikli sunucular için tarayan ve kötü amaçlı yazılımı diğer sistemlere yayarak botnet’in ölçeğini etkili bir şekilde genişleten ld-musl-x86 adlı Go tabanlı bir SSH tarayıcısı olan bir solucan modülünü de çalıştırır. Bu, SSH, Telnet ve AWS, Azure ve Hadoop gibi oyun sunucuları ve bulut ortamlarıyla ilgili kimlik bilgilerini içerir.

“Kullanılan kripto madencisi, bir Monero kripto para madencisi olan XMRig’dir,” dedi Morag. “Ancak bu durumda, tehdit aktörü, GPU ve Nvidia GPU hesaplama gücünden yararlanan –opencl ve –cuda bayraklarını kullanarak bir kripto madencisi çalıştırmayı amaçlıyor.”

“Bu, tehdit aktörünün birincil etkisinin DDoS saldırıları yerine kripto madenciliği olması gerçeğiyle birleştiğinde, bu varyantın öncekilerden farklı olduğu iddiamızı destekliyor. Güçlü CPU ve GPU yeteneklerine sahip bulut tabanlı ortamları hedeflemeyi amaçlıyor.”

Shodan’dan yapılan sorguyla toplanan veriler, 30 milyondan fazla genel erişime açık SSH sunucusunun bulunduğunu gösteriyor. Bu da kullanıcıların bu örnekleri kaba kuvvet saldırılarına ve olası istismarlara karşı güvence altına almak için adımlar atmasını zorunlu kılıyor.