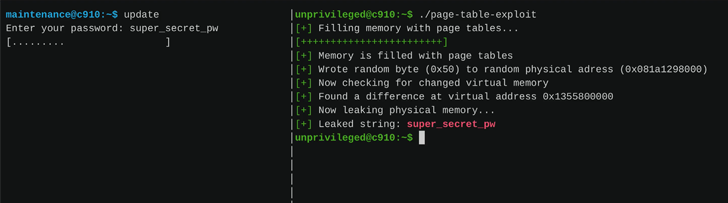

Almanya’daki CISPA Helmholtz Bilgi Güvenliği Merkezi’nden bir araştırma ekibi, Çinli çip şirketi T-Head’in XuanTie C910 ve C920’sini etkileyen bir mimari hatayı ortaya çıkardı RISC-V CPU’ları Bu durum saldırganların hassas cihazlara sınırsız erişim elde etmesine olanak tanıyabilir.

Güvenlik açığının kod adı GhostWrite’dır. Bir yan kanal veya geçici yürütme saldırısının aksine, donanıma gömülü doğrudan bir CPU hatası olarak tanımlanmıştır.

Araştırmacılar, “Bu güvenlik açığı, sınırlı erişime sahip olanlar da dahil olmak üzere ayrıcalıksız saldırganların, bilgisayarın belleğinin herhangi bir bölümünü okuyup yazmasına ve ağ kartları gibi çevre birimlerini kontrol etmesine olanak tanıyor.” dedi. söz konusu“GhostWrite, CPU’nun güvenlik özelliklerini etkisiz hale getiriyor ve CPU’nun işlevselliğinin yaklaşık yarısını devre dışı bırakmadan düzeltilemiyor.”

CISPA, CPU’nun, temel Komut Seti Mimarisi’nden (ISA) daha büyük veri değerlerini işlemek üzere tasarlanmış RISC-V ISA’ya bir eklenti olan vektör uzantısında hatalı talimatlara sahip olduğunu tespit etti.

Araştırmacıların sanal bellek yerine doğrudan fiziksel bellekte çalıştığını söylediği bu hatalı talimatlar, işletim sistemi ve donanım tarafından normalde uygulanan işlem izolasyonunu aşabilir.

Sonuç olarak, ayrıcalıksız bir saldırgan bu açığı herhangi bir bellek konumuna yazmak ve cihaza tam, kısıtlanmamış erişim elde etmek için güvenlik ve izolasyon özelliklerini atlatmak için silah olarak kullanabilir. Ayrıca, parolalar dahil olmak üzere bir makineden herhangi bir bellek içeriğini sızdırabilir.

Araştırmacılar, “Saldırı %100 güvenilir, kesin ve yürütülmesi yalnızca mikro saniyeler sürüyor,” dedi. “Docker konteynerleştirme veya sandboxing gibi güvenlik önlemleri bile bu saldırıyı durduramaz. Ek olarak, saldırgan bellek eşlemeli giriş/çıkış (MMIO) kullanan donanım aygıtlarını ele geçirebilir ve bu aygıtlara herhangi bir komut gönderebilir.”

GhostWrite’a karşı en etkili karşı önlem, tüm vektör işlevselliğini devre dışı bırakmaktır; ancak bu, talimat setinin yaklaşık %50’sini kapattığı için CPU’nun performansını ve yeteneklerini ciddi şekilde etkiler.

“Neyse ki, savunmasız talimatlar işletim sistemi tarafından devre dışı bırakılabilen vektör uzantısında yer alıyor,” diye belirtti araştırmacılar. “Bu GhostWrite’ı tamamen hafifletiyor, ancak aynı zamanda CPU’daki vektör talimatlarını da tamamen devre dışı bırakıyor.”

“Vektör uzantısını devre dışı bırakmak, özellikle paralel işleme ve büyük veri kümelerini işlemekten faydalanan görevler için CPU’nun performansını önemli ölçüde azaltır. Bu özelliklere yoğun olarak güvenen uygulamalar daha yavaş performans veya azaltılmış işlevsellik yaşayabilir.”

Açıklama, Google’daki Android Kırmızı Ekibi’nin açıklamasıyla geldi açıklığa kavuşmuş Qualcomm’un Adreno GPU’sunda, bir saldırganın bir cihaza yerel erişiminin olması durumunda çekirdek düzeyinde ayrıcalık yükseltme ve kod yürütme elde etmesine izin verebilecek dokuzdan fazla kusur. Bu zayıflıklar o zamandan beri yonga seti üreticisi tarafından düzeltildi.

Ayrıca yeni bir keşfin de ardından AMD işlemcilerde güvenlik açığı Çekirdek (diğer adıyla Ring-0) erişimine sahip bir saldırganın, SMM Kilidi etkinleştirilmiş olsa bile Sistem Yönetim Modu’nun (SMM veya Ring-2) ayrıcalıklarını yükseltmek ve yapılandırmasını değiştirmek için potansiyel olarak istismar edebileceği bir özellik.

Dublajlı Lavabokapalı IOActive (diğer adıyla CVE-2023-31315, CVSS puanı: 7.5) tarafından, güvenlik açığının tespit edilemedi neredeyse yirmi yıldır. Bir bilgisayardaki en yüksek ayrıcalık seviyelerine erişim, güvenlik özelliklerini devre dışı bırakmaya ve neredeyse radar altında kalabilen kalıcı kötü amaçlı yazılımları yüklemeye olanak tanır.

WIRED’a konuşan şirket söz konusu Bir enfeksiyonu düzeltmenin tek yolu, SPI Flash programcısı olarak bilinen donanım tabanlı bir araç kullanarak CPU’lara fiziksel olarak bağlanmak ve SinkClose kullanılarak yüklenen kötü amaçlı yazılımlara karşı belleği taramak olacaktır.

AMD, “Model özel kayıt defterinde (MSR) uygunsuz doğrulama, ring0 erişimine sahip kötü amaçlı bir programın SMI kilidi etkinken SMM yapılandırmasını değiştirmesine olanak tanıyabilir ve bu da keyfi kod yürütülmesine yol açabilir” dedi. not edildi bir duyuruda, Orijinal Ekipman Üreticilerine (OEM) sorunu hafifletmek için güncellemeler yayınlamayı planladığını belirtti.