Endüstriyel uzaktan erişim çözümü Ewon Cosy+’da, cihazlara kök ayrıcalıkları elde etmek ve ardından saldırılar düzenlemek için kötüye kullanılabilecek güvenlik açıkları ortaya çıkarıldı.

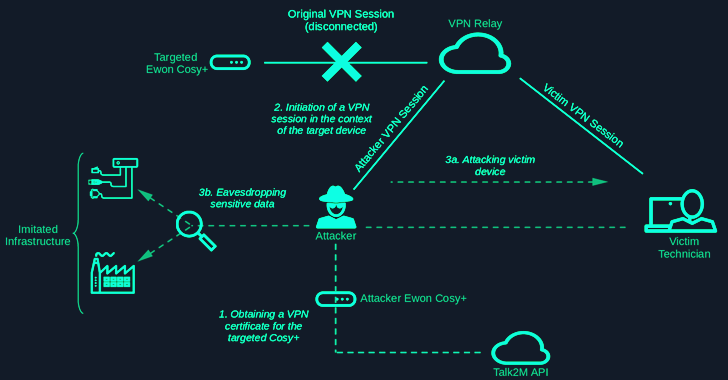

Yükseltilmiş erişim daha sonra şifrelenmiş aygıt yazılımı dosyalarını ve yapılandırma dosyalarındaki parolalar gibi şifrelenmiş verileri çözmek ve hatta yabancı cihazların VPN oturumlarını ele geçirmesi için doğru şekilde imzalanmış X.509 VPN sertifikaları almak için bir silah olarak kullanılabilir.

“Bu, saldırganların VPN oturumlarını ele geçirmesine olanak tanır ve bu da Cosy+ ve bitişik endüstriyel altyapının kullanıcılarına karşı önemli güvenlik riskleri oluşturur,” SySS GmbH güvenlik araştırmacısı Moritz Abrell söz konusu yeni bir analizde.

Bulgular şunlardı: sunuldu hafta sonu DEF CON 32 konferansında.

Ewon Cosy+’ın mimarisi, OpenVPN aracılığıyla Talk2m adlı satıcı tarafından yönetilen bir platforma yönlendirilen bir VPN bağlantısının kullanımını içerir. Teknisyenler, OpenVPN aracılığıyla gerçekleşen bir VPN rölesi aracılığıyla endüstriyel ağ geçidine uzaktan bağlanabilir.

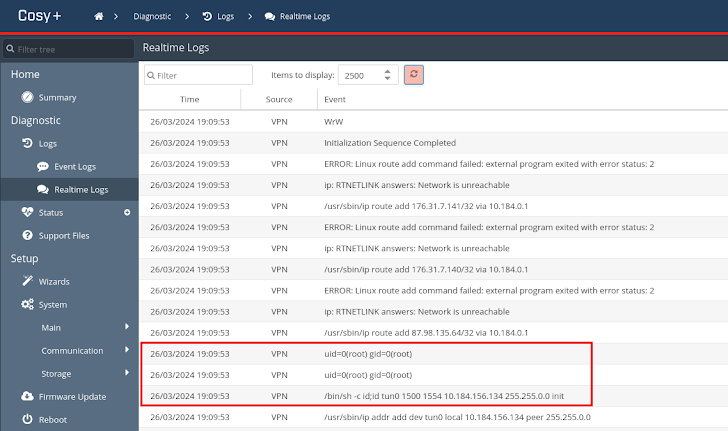

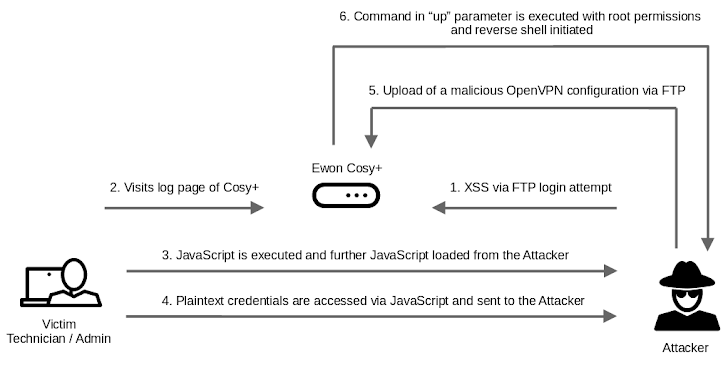

Almanya merkezli pentest şirketi, özel olarak hazırlanmış bir OpenVPN yapılandırmasını yükleyerek ters kabuk elde etmeyi mümkün kılan bir işletim sistemi komut enjeksiyonu açığını ve filtre atlama açığını ortaya çıkarabildiğini söyledi.

Bir saldırgan daha sonra kalıcı bir çapraz site betik çalıştırma (XSS) güvenlik açığından ve cihazın geçerli web oturumunun Base64 kodlu kimlik bilgilerini korumasız bir çerez adlı kimlik bilgilerinde depolamasından yararlanarak yönetici erişimi elde edebilir ve nihayetinde kök dizine erişebilir.

Abrell, “Kimliği doğrulanmamış bir saldırgan, bulunan güvenlik açıklarını birleştirerek ve örneğin bir yönetici kullanıcısının cihaza giriş yapmasını bekleyerek Cosy+ cihazına kök erişimi elde edebilir” dedi.

Saldırı zinciri daha sonra kalıcılığı kurmak, aygıt yazılımına özgü şifreleme anahtarlarına erişmek ve aygıt yazılımı güncelleme dosyasını şifresini çözmek için daha da genişletilebilir. Dahası, parola şifrelemesi için ikili dosyada saklanan sabit kodlu bir anahtar sırları çıkarmak için kullanılabilir.

“Cosy+ ile Talk2m API arasındaki iletişim HTTPS üzerinden yapılır ve karşılıklı TLS (mTLS) kimlik doğrulaması ile güvence altına alınır,” diye açıkladı Abrell. “Bir Cosy+ cihazı bir Talk2m hesabına atanırsa, cihaz seri numarasını ortak ad (CN) olarak içeren bir sertifika imzalama isteği (CSR) oluşturur ve bunu Talk2m API’sine gönderir.”

Cihaz tarafından Talk2m API üzerinden erişilebilen bu sertifika, OpenVPN kimlik doğrulaması için kullanılır. Ancak SySS, cihaz seri numarasına olan tek güvenin, bir tehdit aktörü tarafından hedef cihaz ve başarılı bir VPN oturumu başlatıldığında kendi CSR’sini bir seri numarasıyla kaydetmek için kullanılabileceğini buldu.

“Orijinal VPN oturumu üzerine yazılacak ve bu nedenle orijinal cihaza artık erişilemeyecek,” dedi Abrell. “Talk2m kullanıcıları VPN istemci yazılımı Ecatcher’ı kullanarak cihaza bağlanırsa, saldırgana yönlendirilecekler.”

“Bu, saldırganların kullanılan istemciye karşı daha fazla saldırı gerçekleştirmesine, örneğin kurban istemcinin RDP veya SMB gibi ağ hizmetlerine erişmesine olanak tanır. Tünel bağlantısının kendisinin kısıtlanmamış olması bu saldırıyı destekler.”

“Ağ iletişimi saldırgana iletildiğinden, kurbanın yüklenen PLC programları veya benzerleri gibi kullanıcı girdilerini engellemek amacıyla orijinal ağ ve sistemler taklit edilebilir.”

Gelişme, Microsoft’un OpenVPN’de uzaktan kod yürütme (RCE) ve yerel ayrıcalık yükseltme (LPE) gerçekleştirmek için zincirleme olarak kullanılabilen birden fazla açığı ortaya çıkarmasının ardından geldi.