Siber güvenlik araştırmacıları, Python Paket Endeksi (PyPI) deposunda, Solana blok zinciri platformundan bir kütüphane gibi görünen ancak aslında kurbanların sırlarını çalmak için tasarlanmış yeni bir kötü amaçlı paket keşfettiler.

“Meşru Solana Python API projesi GitHub’da ‘solana-py’ olarak bilinir, ancak basitçe ‘solana‘Python yazılım kayıt defteri PyPI’de,” Sonatype araştırmacısı Ax Sharma söz konusu geçen hafta yayınlanan bir raporda. “Bu ufak isimlendirme tutarsızlığı, PyPI’da ‘solana-py’ projesi yayınlayan bir tehdit aktörü tarafından kullanıldı.”

Kötü amaçlı “solana-py” paketi toplamda 1.122 indirme 4 Ağustos 2024’te yayınlandığından beri. Artık PyPI’den indirilemiyor.

Kütüphanenin en dikkat çekici yönü 0.34.3, 0.34.4 ve 0.34.5 sürüm numaralarını taşımasıdır. Meşru “solana” paketinin son sürümü 0.34.3’tür. Bu, tehdit aktörünün “solana” arayan kullanıcıları yanlışlıkla “solana-py” indirmeye kandırma girişimini açıkça göstermektedir.

Dahası, sahte paket gerçek kodu muadilinden ödünç alıyor, ancak sistemden Solana blok zinciri cüzdan anahtarlarını toplamaktan sorumlu olan “__init__.py” betiğine ek kod enjekte ediyor.

Bu bilgi daha sonra tehdit aktörü tarafından işletilen bir Hugging Face Spaces etki alanına (“treeprime-gen.hf”) sızdırılır.[.]”uzay”), tehdit aktörlerinin nasıl kötüye kullandığını bir kez daha vurguluyor meşru hizmetler kötü amaçlı.

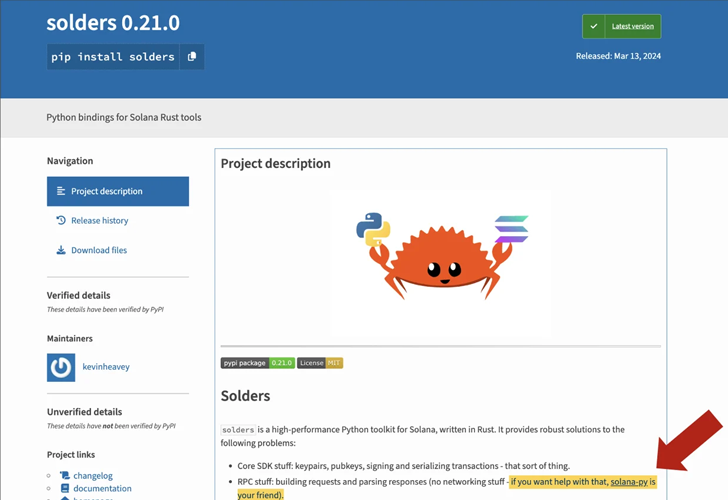

Saldırı kampanyası, Sonatype’ın araştırmasının “solders” gibi meşru kütüphanelerin kendi dillerinde “solana-py” ifadesine atıfta bulunduğunu ortaya koyması nedeniyle tedarik zincirinde risk oluşturuyor. PyPI belgeleriBu durum, geliştiricilerin yanlışlıkla PyPI’dan “solana-py” dosyasını indirip saldırı yüzeyini genişletebilecekleri bir senaryoya yol açtı.

Sharma, “Başka bir deyişle, uygulamasında meşru ‘solders’ PyPI paketini kullanan bir geliştirici, (solders’ın dokümantasyonu tarafından) yanlış yönlendirilip yanlış adrese sahip ‘solana-py’ projesine kanarsa, istemeden uygulamasına bir kripto hırsızı sokmuş olur” şeklinde açıklama yaptı.

“Bu sadece onların sırlarını değil, geliştiricinin uygulamasını çalıştıran herhangi bir kullanıcının sırlarını da çalacaktır.”

Açıklama, Phylum’un kayıt defterinde Tea protokolünün kötüye kullanımına dair işaretler içeren yüz binlerce spam npm paketi tespit ettiğini açıklamasının ardından geldi; söz konusu kampanya ilk olarak Nisan 2024’te gün yüzüne çıkmıştı.

“Çay protokolü projesi adımlar atmak tedarik zinciri güvenlik firması, “bu sorunu çözmek için” söz konusu“Tea protokolündeki meşru katılımcıların ücretlerinin, başkaları sistemi dolandırdığı için düşürülmesi haksızlık olur. Ayrıca, npm bu spam göndericilerinden bazılarını ortadan kaldırın“Ancak, kaldırma oranı yeni yayınlanma oranıyla uyuşmuyor.”