Siber güvenlik araştırmacıları, tespit edilmekten kaçınmak ve kullanıcıları hassas bilgileri çalmak için tasarlanmış sahte bağlantılara tıklamaya kandırmak için Google Çizimleri ve WhatsApp üzerinden oluşturulan kısaltılmış bağlantıları kullanan yeni bir kimlik avı kampanyası keşfetti.

“Saldırganlar, saldırı unsurlarını barındırmak için Google ve WhatsApp dahil olmak üzere bilişim alanında en iyi bilinen web sitelerinden oluşan bir grubu ve kurbanın bilgilerini toplamak için Amazon benzeri bir siteyi seçtiler,” Menlo Güvenlik araştırmacısı Ashwin Vamshi söz konusu“Bu saldırı, Güvenilir Sitelerden Yaşamak’ın harika bir örneğidir (Nesnelerin İnterneti) tehdit.”

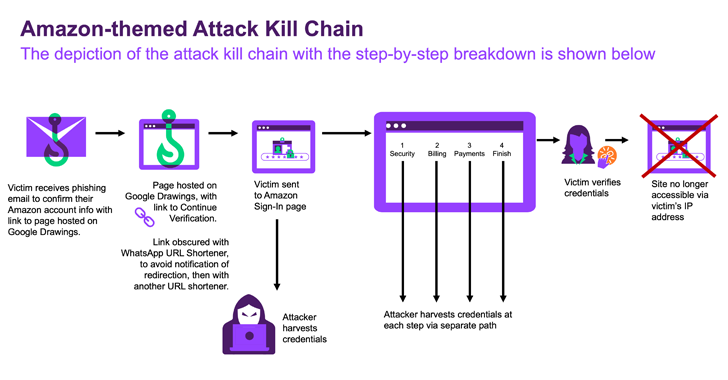

Saldırının başlangıç noktası, alıcıları Amazon hesap doğrulama bağlantısı gibi görünen bir grafiğe yönlendiren bir kimlik avı e-postasıdır. Bu grafik, tespit edilmekten kaçınmak için açıkça bir çaba olarak Google Drawings’de barındırılmaktadır.

Meşru hizmetlerin kötüye kullanılmasının saldırganlar için bariz avantajları vardır; çünkü bunlar yalnızca düşük maliyetli bir çözüm olmakla kalmaz, daha da önemlisi, güvenlik ürünleri veya güvenlik duvarları tarafından engellenme olasılıkları düşük olduğundan, ağlar içinde gizli bir iletişim yolu sunarlar.

“Google Drawings’i saldırının başlangıcında cazip kılan bir diğer şey de kullanıcıların (bu durumda saldırganın) grafiklerine bağlantılar eklemesine izin vermesidir,” dedi Vamshi. “Bu tür bağlantılar kullanıcılar tarafından kolayca fark edilmeyebilir, özellikle de Amazon hesaplarına yönelik olası bir tehdit konusunda aciliyet duygusu hissediyorlarsa.”

Doğrulama bağlantısına tıklayan kullanıcılar, iki farklı URL kısaltıcısı kullanılarak sırayla oluşturulmuş URL’ye sahip, Amazon’a benzeyen bir oturum açma sayfasına yönlendirilir – WhatsApp (“l.wl”)[.]co”) qrco’yu takip eder[.]de — ek bir karartma katmanı olarak ve güvenlik URL tarayıcılarını aldatıcı olarak.

Sahte sayfa, kimlik bilgilerini, kişisel bilgileri ve kredi kartı ayrıntılarını toplamak için tasarlanmıştır, ardından kurbanlar orijinal dolandırıcı Amazon oturum açma sayfasına yönlendirilir. Ek bir adım olarak, kimlik bilgileri doğrulandıktan sonra web sayfası aynı IP adresinden erişilemez hale getirilir.

Açıklama, araştırmacıların Microsoft 365’in kimlik avı önleme mekanizmalarında, kullanıcıların kimlik avı e-postalarını açma riskini artırmak için kötüye kullanılabilecek bir açık tespit etmesinin ardından geldi.

Yöntem, kullanıcıları bilinmeyen bir adresten e-posta aldıklarında uyaran “İlk Temas Güvenlik İpucu”nu gizlemek için CSS hilesinin kullanılmasını gerektirir. Sorunu kabul eden Microsoft, henüz bir düzeltme yayınlamadı.

“İlk Temas Güvenlik İpucu, bir HTML e-postasının gövdesine eklenir, bu da CSS stil etiketlerinin kullanımıyla görüntülenme biçiminin değiştirilebileceği anlamına gelir,” Avusturyalı siber güvenlik kuruluşu Certitude söz konusu“Bunu bir adım öteye götürüp, Microsoft Outlook’un şifrelenmiş ve/veya imzalanmış e-postalara eklediği simgeleri taklit edebiliriz.”