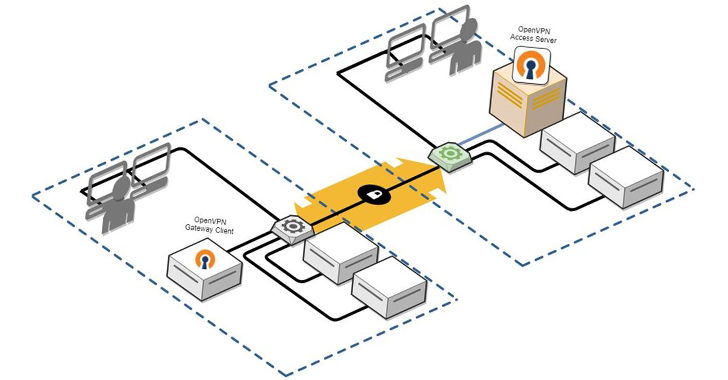

Microsoft, Perşembe günü, uzaktan kod yürütme (RCE) ve yerel ayrıcalık yükseltme (LPE) gerçekleştirmek için zincirleme olarak kullanılabilen açık kaynaklı OpenVPN yazılımındaki dört orta şiddette güvenlik açığını açıkladı.

Microsoft Tehdit İstihbarat Topluluğu’ndan Vladimir Tokarev, “Bu saldırı zinciri, saldırganların hedeflenen uç noktalar üzerinde tam kontrol elde etmesini sağlayabilir ve bu da potansiyel olarak veri ihlallerine, sistem güvenliği ihlallerine ve hassas bilgilere yetkisiz erişime yol açabilir” dedi. söz konusu.

Bununla birlikte, Black Hat USA 2024 tarafından sunulan istismar, kullanıcı kimlik doğrulaması ve OpenVPN’in iç işleyişine dair gelişmiş bir anlayış gerektirir. Kusurlar, 2.6.10 ve 2.5.10 sürümlerinden önceki tüm OpenVPN sürümlerini etkiler.

The güvenlik açıkları listesi aşağıdaki gibidir –

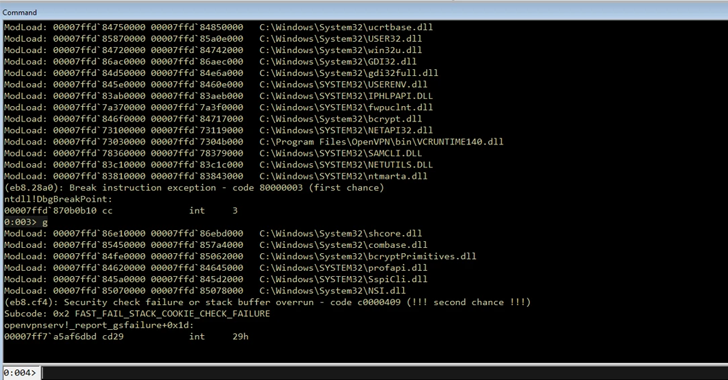

- CVE-2024-27459 – Windows’ta Hizmet Reddi (DoS) ve LPE’ye yol açan bir yığın taşması güvenlik açığı

- CVE-2024-24974 – Windows’daki “\openvpn\service” adlı boruya yetkisiz erişim, bir saldırganın bununla uzaktan etkileşime girmesine ve üzerinde işlemler başlatmasına olanak tanır

- CVE-2024-27903 – Windows’ta RCE’ye ve Android, iOS, macOS ve BSD’de LPE ve veri manipülasyonuna yol açan eklenti mekanizmasındaki bir güvenlik açığı

- CVE-2024-1305 – Windows’ta DoS’a yol açan bir bellek taşması güvenlik açığı

Dört hatadan ilk üçü openvpnserv adlı bir bileşenden kaynaklanırken, sonuncusu Windows Terminal Erişim Noktası (TAP) sürücüsünde bulunuyor.

Bir saldırgan bir kullanıcının OpenVPN kimlik bilgilerine eriştiğinde tüm güvenlik açıklarından faydalanılabilir. Bu kimlik bilgileri, karanlık web’den çalıntı kimlik bilgileri satın almak, kötü amaçlı yazılım çalmak veya NTLMv2 karma değerlerini yakalamak için ağ trafiğini dinlemek ve ardından bunları çözmek için HashCat veya John the Ripper gibi kırma araçlarını kullanmak gibi çeşitli yöntemlerle elde edilebilir.

Daha sonra bir saldırgan, sırasıyla RCE ve LPE’yi elde etmek için CVE-2024-24974 ve CVE-2024-27903 veya CVE-2024-27459 ve CVE-2024-27903 gibi farklı kombinasyonlarla zincirlenebilir.

Tokarev, “Bir saldırgan, RCE ve LPE’yi kolaylaştırmak için keşfedilen dört güvenlik açığından en az üçünü kullanarak istismarlar yaratabilir ve bunlar daha sonra güçlü bir saldırı zinciri oluşturmak için bir araya getirilebilir” dedi ve şu gibi yöntemlerden yararlanabileceklerini ekledi: Kendi Savunmasız Sürücünüzü Getirin (BYOVD) LPE’ye ulaştıktan sonra.

“Bu teknikler sayesinde saldırgan, örneğin Microsoft Defender gibi kritik bir işlem için Protect Process Light’ı (PPL) devre dışı bırakabilir veya sistemdeki diğer kritik işlemleri atlatıp bunlara müdahale edebilir. Bu eylemler saldırganların güvenlik ürünlerini atlatıp sistemin temel işlevlerini manipüle etmelerini, böylece kontrollerini daha da sağlamlaştırmalarını ve tespit edilmekten kaçınmalarını sağlar.”