AMD’nin EPYC ve Ryzen yongaları artık “Sinkclose” adı verilen ve potansiyel olarak dünya çapında milyonlarca CPU’yu etkileyebilecek yeni bir güvenlik açığına maruz kalıyor.

Sinkclose Güvenlik Açığı, AMD Ryzen ve EPYC CPU’ların Kritik Bir Parçasına “Saldırıyor” ve Davetsiz Misafirler İçin Veri Hırsızlığını ve Kod Eklemeyi Sorunsuz Hale Getiriyor

Kötü niyetli kişilerin bir arka kapı elde etmek için mümkün olan her yolu denedikleri göz önüne alındığında, ana akım CPU’larda ortaya çıkan güvenlik açıkları hiç de önemli değil; ister bilgisayar kodunda bulunan bir hata yoluyla olsun, ister bilgisayar korsanlarının maruz kaldığı bir tür açığa çıkma yoluyla olsun. yararlanın ve ardından verilerinizi çalmaya çalışın. Ancak yeni Sinkclose güvenlik açığının AMD CPU’larında on yılı aşkın bir süredir mevcut olduğu söyleniyor ve güvenlik firması IOActive’den kişiler tarafından Defcon hacker konferansında kamuoyuna açıklanacak gibi görünüyor.

Peki Sinkclose nedir? WIRED tarafından hazırlanan bir rapora göre bu güvenlik açığı, davetsiz misafirlerin, operasyonlar için önemli cihaz yazılımı dosyalarını içeren hassas bir mod olan “Sistem Yönetimi Modu”ndayken AMD’nin CPU’larında kötü amaçlı kodlarını çalıştırmasına olanak tanıyor.

Ancak bir kod parçası eklemek için bilgisayar korsanlarının “AMD tabanlı bir PC veya sunucuya derin erişim” elde etmesi gerekiyor. Davetsiz misafirler, sistemleriniz üzerinde kontrol sağlamak için, anti-virüsler tarafından tespit edilemeyen ve sisteminizin güvenliğini tehlikeye atma işini yapan, bootkit adı verilen bir kötü amaçlı yazılımdan yararlanabilirler.

Ulus devlet korsanlarını veya sisteminizde ısrarcı olmak isteyenleri hayal edin. Sürücünüzü temizleseniz bile, hala orada olacaktır. Neredeyse tespit edilemez ve neredeyse onarılamaz olacak.

Sorunu azaltmak için kullanıcıların bilgisayarı fiziksel olarak açmaları ve SPI Flash programcısı olarak bilinen donanım tabanlı bir programlama aracına bağlanmaları gerekir; bu da sorunu genel bir tüketici için biraz karmaşık hale getirir. Neyse ki AMD, bu güvenlik açığının varlığını kabul etti ve araştırmacılara Lavabo’yu halka kapattıkları için teşekkür etti.

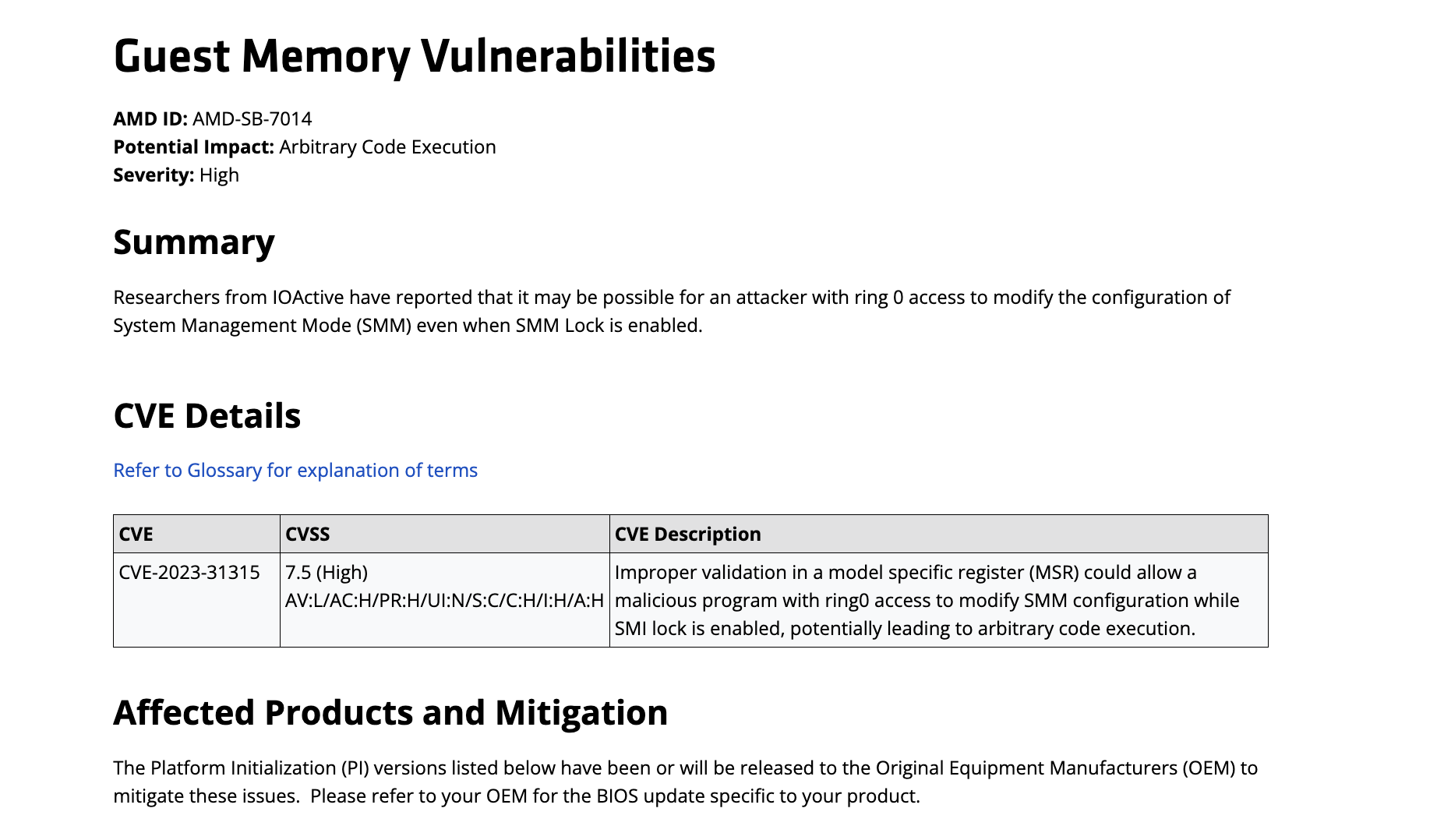

Yanıt olarak firma bir açıklama yayınladı. yeni güvenlik bülteni güvenlik açığını ele alıyor ve Ryzen 3000 ve üzeri işlemcilerin yanı sıra 1. Nesil EPYC ve üzeri sunucu CPU’larını da içeren, bundan etkilenen işlemcilerin kapsamlı bir listesini yayınladı. AMD ayrıca çeşitli CPU nesillerindeki etkileri azaltmak için ürün yazılımı ve mikro kod yamaları da sunuyor. Ryzen ve EPYC ailelerinin tamamında hafifletme mevcut olup, dışarıda kalan tek aile Zen 2 çekirdek mimarisini temel alan eski Ryzen 3000 Masaüstü ailesidir.

Dolayısıyla AMD’nin temel sorunu tespit ettiğini söylemek yanlış olmaz. Ancak, özellikle de güvenlik açığının azaltılması söz konusu olduğunda, büyük olasılıkla bir BIOS güncellemesi yoluyla, hala ele alınacak çok şey var. Ortalama bir tüketici için şimdilik endişelenecek bir şey yok ve AMD tüm alanları kapsayacak yeni bir BIOS güncellemesi yayınladığında sizi bilgilendireceğiz.