Microsoft, Windows güncelleme mimarisine karşı sürüm düşürme saldırıları düzenlemek ve işletim sistemi dosyalarının mevcut sürümlerini eski sürümlerle değiştirmek için kötüye kullanılabileceğini söylediği iki açığı kapatmak üzere güvenlik güncellemeleri geliştirdiğini söyledi.

Güvenlik açıkları aşağıda listelenmiştir –

- CVE-2024-38202 (CVSS puanı: 7.3) – Windows Update Yığını Ayrıcalık Yükseltme Güvenlik Açığı

- CVE-2024-21302 (CVSS puanı: 6.7) – Windows Güvenli Çekirdek Modu Ayrıcalık Yükseltme Güvenlik Açığı

Kusurları keşfedip bildiren kişi SafeBreach Labs araştırmacısı Alon Leviev’dir. Leviev bulguları şu adreste sunmuştur: Black Hat ABD 2024 Ve DEF CON32.

Teknoloji devi, Windows Yedekleme bileşeninden kaynaklanan CVE-2024-38202’nin “temel kullanıcı ayrıcalıklarına sahip bir saldırganın daha önce azaltılmış güvenlik açıklarını yeniden devreye sokmasına veya Sanallaştırma Tabanlı Güvenlik’in (VBS) bazı özelliklerini atlatmasına” olanak tanıdığını söyledi.

Ancak, bu açığı kullanmaya çalışan bir saldırganın, bir Yöneticiyi veya yetkilendirilmiş izinlere sahip bir kullanıcıyı, istemeden de olsa açığı tetikleyen bir sistem geri yüklemesi yapmaya ikna etmesi gerekeceği belirtildi.

İkinci güvenlik açığı da VBS’yi destekleyen Windows sistemlerinde ayrıcalık yükseltme durumuyla ilgilidir ve bu durum saldırganın geçerli Windows sistem dosyalarının eski sürümleriyle değiştirmesine olanak tanır.

CVE-2024-21302’nin sonuçları, daha önce ele alınan güvenlik açıklarını yeniden ortaya çıkarmak, VBS’nin bazı özelliklerini atlatmak ve VBS tarafından korunan verileri sızdırmak için silah olarak kullanılabilmesidir.

Windows Downdate adlı bir aracı ayrıntılı olarak açıklayan Leviev, söz konusu “Tamamen yamalı bir Windows makinesini binlerce geçmiş güvenlik açığına karşı savunmasız hale getirmek, düzeltilen güvenlik açıklarını sıfır günlere dönüştürmek ve dünyadaki herhangi bir Windows makinesinde ‘tam yamalı’ terimini anlamsız kılmak için kullanılabilir.”

Leviev, aracın “kritik işletim sistemi bileşenlerinde tamamen tespit edilemeyen, görünmez, kalıcı ve geri döndürülemez düşüşler oluşturmak için Windows Update sürecini ele geçirebileceğini” ve “bu sayede ayrıcalıkları yükseltebileceğimi ve güvenlik özelliklerini atlatabileceğimi” sözlerine ekledi.

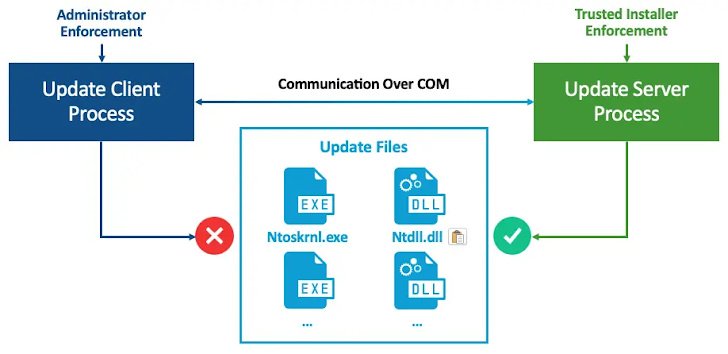

Ayrıca, Windows Downdate, bütünlük doğrulaması ve Güvenilir Yükleyici zorunluluğu gibi doğrulama adımlarını atlayarak, dinamik bağlantı kitaplıkları (DLL’ler), sürücüler ve NT çekirdeği de dahil olmak üzere kritik işletim sistemi bileşenlerinin sürümünü düşürmeyi etkili bir şekilde mümkün kılar.

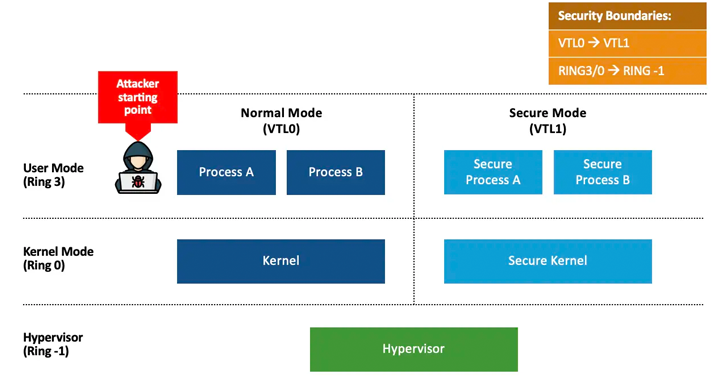

Üstelik bu sorunlar, Credential Guard’ın Yalıtılmış Kullanıcı Modu Sürecini, Güvenli Çekirdeği ve Hyper-V’nin hipervizörünü düşürmek, geçmişteki ayrıcalık yükseltme güvenlik açıklarını açığa çıkarmak ve Hypervisor-Protected Code bütünlüğü (HVCI) gibi özelliklerin yanı sıra VBS’yi devre dışı bırakmak için de kullanılabilir.

Sonuç olarak, tamamen yamalanmış bir Windows sistemi, geçmişteki binlerce güvenlik açığına karşı savunmasız hale gelebilir ve düzeltilen eksiklikler sıfır günlere dönüşebilir.

Bu tür geri yüklemelerin, işletim sisteminin sistemin tamamen güncel olduğunu bildirmesi, ancak aynı zamanda gelecekteki güncellemelerin yüklenmesinin engellenmesi ve kurtarma ve tarama araçları tarafından tespit edilmesinin engellenmesi gibi ek bir etkisi vardır.

Leviev, “Windows içindeki sanallaştırma yığınında gerçekleştirebildiğim düşürme saldırısı, daha az ayrıcalıklı sanal güven düzeylerinin/halkalarının daha ayrıcalıklı sanal güven düzeylerinde/halkalarında bulunan bileşenleri güncellemesine izin veren bir tasarım hatası nedeniyle mümkün oldu” dedi.

“Bu çok şaşırtıcıydı, çünkü Microsoft’un VBS özellikleri 2015 yılında duyuruldu, yani keşfettiğim downgrade saldırı yüzeyi neredeyse on yıldır mevcuttu.”