Siber güvenlik araştırmacıları, kötü niyetli kişilerin kullanıcıları gizlice dinlemek için kullanabileceği Sonos akıllı hoparlörlerde zayıflıklar keşfetti.

NCC Group güvenlik araştırmacıları Alex Plaskett ve Robert Herrera, “Bu güvenlik açıkları, Sonos’un çok çeşitli cihazlardaki güvenli önyükleme sürecinin güvenliğinin tamamen bozulmasına ve kablosuz olarak birçok cihazın uzaktan tehlikeye atılmasına yol açtı” dedi. söz konusu.

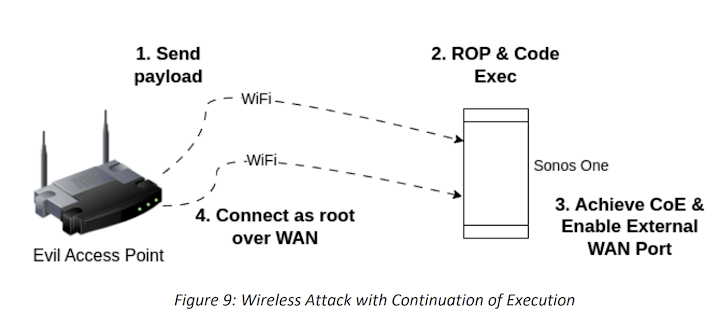

Bu kusurlardan birinin başarılı bir şekilde istismar edilmesi, uzaktaki bir saldırganın kablosuz saldırı yoluyla Sonos cihazlarından gizli ses yakalama elde etmesine olanak tanıyabilir. tüm sürümleri etkiler Ekim ve Kasım 2023’te piyasaya sürülen Sonos S2 sürüm 15.9 ve Sonos S1 sürüm 11.12’den önce.

Bulgular Black Hat USA 2024’te sunuldu. İki güvenlik açığının açıklaması şu şekildedir:

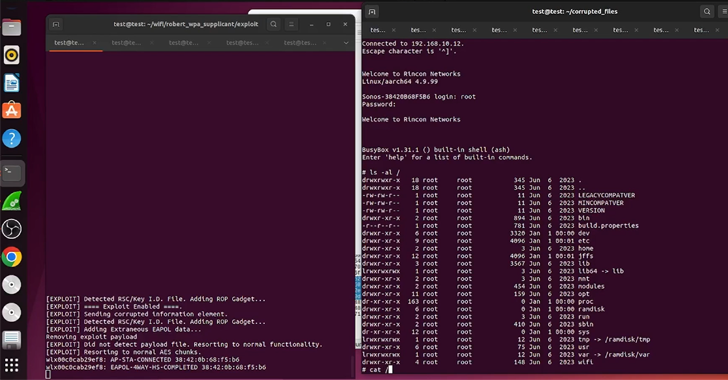

- CVE-2023-50809 – Sonos One Gen 2 Wi-Fi yığınındaki bir güvenlik açığı, WPA2 dört yönlü el sıkışma sırasında bir bilgi öğesini düzgün bir şekilde doğrulamaz ve bu da uzaktan kod yürütülmesine yol açar

- CVE-2023-50810 – Sonos Era-100 sabit yazılımının U-Boot bileşeninde, Linux çekirdek ayrıcalıklarıyla kalıcı keyfi kod yürütülmesine izin verecek bir güvenlik açığı

Sonos Era-100 ve Sonos One cihazlarında uzaktan kod yürütmeyi sağlamak için önyükleme sürecini tersine mühendislikle gerçekleştiren NCC Group, CVE-2023-50809’un, MediaTek tarafından üretilen üçüncü taraf bir yonga seti olan Sonos One’ın kablosuz sürücüsündeki bir bellek bozulması güvenlik açığının sonucu olduğunu söyledi.

“WLAN sürücüsünde, uygunsuz giriş doğrulaması nedeniyle sınırların dışında yazma olasılığı var,” MediaTek söz konusu CVE-2024-20018 için bir danışmada. “Bu, ek yürütme ayrıcalıklarına ihtiyaç duyulmadan yerel ayrıcalık artışına yol açabilir. Kullanıcı etkileşimi istismar için gerekli değildir.”

Bu şekilde elde edilen ilk erişim, cihazda tam bir kabuk elde ederek kök bağlamında tam kontrol sağlamayı ve ardından hoparlöre yakın fiziksel mesafede mikrofondan ses yakalayabilen yeni bir Rust implantı yerleştirmeyi içeren bir dizi istismar sonrası adımın önünü açar.

Diğer hata olan CVE-2023-50810, güvenli önyükleme sürecinde belirlenen ve Era-100 cihazlarına sızmayı amaçlayan bir dizi güvenlik açığıyla ilgilidir ve bu sayede çekirdek bağlamında imzasız kod yürütülmesine olanak tanıyan güvenlik kontrollerini atlatmak mümkün hale gelir.

Bu daha sonra, kolaylaştırmak için N günlük ayrıcalık yükseltme hatasıyla birleştirilebilir. ARM EL3 seviyesi kod yürütme ve donanım destekli kriptografik sırları çıkarma.

Araştırmacılar, “Genel olarak, bu araştırmadan çıkarılacak iki önemli sonuç var,” dedi. “Birincisi, OEM bileşenlerinin şirket içi bileşenlerle aynı güvenlik standardına sahip olması gerektiğidir. Tedarikçiler ayrıca ürünlerinin tüm harici saldırı yüzeylerinin tehdit modellemesini yapmalı ve tüm uzak vektörlerin yeterli doğrulamaya tabi tutulduğundan emin olmalıdır.”

“Güvenli önyükleme zayıflıkları durumunda, bu zayıflıkların ortaya çıkmadığından emin olmak için önyükleme zincirinin doğrulanması ve test edilmesi önemlidir. Hem donanım hem de yazılım tabanlı saldırı vektörleri dikkate alınmalıdır.”

Açıklama, donanım yazılımı güvenlik şirketi Binarly’nin, yaklaşık bir düzine tedarikçiye ait yüzlerce UEFI ürününün, saldırganların Güvenli Önyüklemeyi atlatıp kötü amaçlı yazılım yüklemesine olanak tanıyan PKfail olarak bilinen kritik bir donanım yazılımı tedarik zinciri sorununa karşı hassas olduğunu açıklamasının ardından geldi.

Özellikle şunu buldu: yüzlerce ürün Tedarik zincirindeki alt akış kuruluşları tarafından güvenli bir şekilde oluşturulan başka bir anahtarla değiştirilebileceği umuduyla referans uygulamalarına dahil edilmiş olan, American Megatrends International (AMI) tarafından oluşturulan bir test Platform Anahtarı kullanın.

“Sorun, UEFI terminolojisinde Platform Anahtarı (PK) olarak bilinen Güvenli Önyükleme ‘ana anahtarı’ndan kaynaklanıyor. Bu anahtar, Bağımsız BIOS Satıcıları (IBV’ler) tarafından üretildiği ve farklı satıcılar arasında paylaşıldığı için güvenilir değil.” söz konusubunu hem x86 hem de ARM mimarilerini etkileyen bir çapraz silikon sorunu olarak tanımladı.

“Bu Platformun Anahtarı […] genellikle OEM’ler veya cihaz satıcıları tarafından değiştirilmez ve bu da cihazların güvenilmeyen anahtarlarla gönderilmesiyle sonuçlanır. PK’nin özel kısmına erişimi olan bir saldırgan, Anahtar Değişim Anahtarı (KEK) veritabanını, İmza Veritabanını (db) ve Yasak İmza Veritabanını (dbx) manipüle ederek Güvenli Önyüklemeyi kolayca atlatabilir.”

Sonuç olarak, PKfail kötü niyetli kişilerin Güvenli Önyükleme etkinleştirilmiş olsa bile önyükleme işlemi sırasında keyfi kod çalıştırmasına izin verir ve bu da kötü niyetli kişilerin kötü amaçlı kodu imzalamasına ve BlackLotus gibi bir UEFI önyükleme seti sunmasına olanak tanır.

“PKfail’e karşı savunmasız ilk aygıt yazılımı Mayıs 2012’de yayınlanırken, sonuncusu Haziran 2024’te yayınlandı,” dedi Binarly. “Genel olarak, bu tedarik zinciri sorununu türünün en uzun süreli olanlarından biri haline getiriyor ve 12 yılı kapsıyor.”