Windows Update ara sıra hatalı yamalarla geri tepebilir, ancak çoğunlukla bizi en son tehditlerden korumayı amaçlamaktadır. Microsoft düzenli olarak olası güvenlik açıklarını gideren yeni yamalar yayınlar. Peki ya her Windows Güncellemesini geri alabilecek ve bilgisayarınızı Microsoft’un zaten düzelttiğini düşündüğü tüm tehditlere açık bırakabilecek bir araç olsaydı? Kötü haber: Artık böyle bir araç var ve buna Windows Downdate deniyor.

Endişelenmeyin. En azından şimdilik Windows Downdate’e karşı güvendesiniz. Araç, SafeBreach araştırmacısı Alon Leviev tarafından bir kavram kanıtı olarak geliştirildi ve potansiyeli dehşet verici olsa da, araştırmacıların “beyaz şapkalı bilgisayar korsanlığı” adı verilen bir şeyin örneği olarak iyi niyetle yapıldı. Kötü niyetli tehdit aktörlerinin bunu yapmasından önce güvenlik açıklarını bulun.

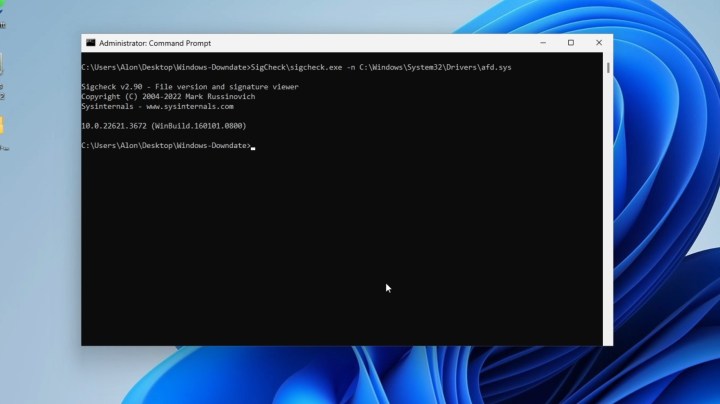

Windows Güncellemesi durumunda, bunun yanlış ellere geçmesi durumunda etkisi şaşırtıcı olabilir. Bu istismar, belirli güvenlik açıklarının henüz yamalanmadığı eski güncellemeleri yüklemek için Windows Update’teki bir kusurdan yararlanıyor. Leviev bu aracı dinamik bağlantı kitaplıklarının (DLL), sürücülerin ve hatta Windows’un temel bileşeni olan NT çekirdeğinin sürümünü düşürmek için kullandı. Bu, tüm doğrulamaları atlayarak elde edilir ve sonuç tamamen görünmez ve geri döndürülemezdir.

Leviev, “Tamamen yamalı bir Windows makinesini geçmişteki binlerce güvenlik açığına karşı duyarlı hale getirerek, sabit güvenlik açıklarını sıfır günlere dönüştürmeyi ve ‘tamamen yamalı’ terimini dünyadaki herhangi bir Windows makinesinde anlamsız hale getirmeyi başardım” dedi. Güvenli İhlal postalamak. “Bu sürüm düşürmelerin ardından işletim sistemi, tamamen güncellendiğini ve gelecekteki güncellemeleri yükleyemediğini bildirdi; kurtarma ve tarama araçları ise sorunları tespit edemedi.”

Leviev ayrıca Windows’taki tüm sanallaştırma yığınının da bu istismara açık olduğunu keşfetti; araştırmacı, Credential Guard’ın Yalıtılmış Kullanıcı Modu Sürecini, Hyper-V’nin hipervizörünü ve Güvenli Çekirdeği düşürmeyi başardı. Leviev, Windows’ta sanallaştırma tabanlı güvenliği (VBS) kapatmanın “birden fazla yolunu” bile buldu ve bu, UEFI kilitleri uygulandığında bile hâlâ mümkündü.

Leviev, “Bildiğim kadarıyla, VBS’nin UEFI kilitleri ilk kez fiziksel erişim olmadan atlanıyor” dedi.

Windows Downdate aslında şimdiye kadar oluşturulmuş her güvenlik düzeltme ekini geri alabilir, ardından bilgisayarı gizlice yüzlerce farklı tehdide maruz bırakarak her şeyin yolunda olduğunu düşünmesi için bilgisayarı kandırabilir. Bunun gibi bir araç herhangi bir işletim sistemine ciddi zararlar verebilir ve Leviev, MacOS ve Linux gibi diğer işletim sistemlerinin de risk altında olabileceğinden şüpheleniyor.

İyi haber şu ki Leviev, Windows kullanıcılarını bunun gibi bir araçtan korumayı amaçlıyordu ve araştırmacı bulgularını Şubat 2024’te Microsoft’a bildirdi. Microsoft buna yanıt olarak iki CVE yayınladı (CVE-2024-21302 Ve CVE-2024-38202) ve bu güvenlik açığını düzeltmek için yoğun bir şekilde çalışıyor gibi görünüyor. Microsoft’un bu istismarı düzeltme ekini, etik olmayan bilgisayar korsanlarının kendi çıkarları için kullanmasından daha hızlı olmasını umalım.