En azından Şubat 2022’den bu yana, büyük çaplı bir kampanyanın parçası olarak kullanıcıların SMS mesajlarını çalmak için kötü amaçlı Android uygulamalarını kullanan yeni bir kötü amaçlı kampanya gözlemleniyor.

107.000’den fazla benzersiz örneği kapsayan kötü amaçlı uygulamalar, kimlik dolandırıcılığı yapmak amacıyla çevrimiçi hesap doğrulamasında kullanılan tek seferlik parolaları (OTP) ele geçirmek üzere tasarlanmıştır.

Mobil güvenlik firması Zimperium, “Bu 107.000 kötü amaçlı yazılım örneğinden 99.000’den fazlası bilinmiyordu ve genel kullanıma açık depolarında bulunmuyordu” dedi. söz konusu The Hacker News ile paylaşılan bir raporda. “Bu kötü amaçlı yazılım, 600’den fazla küresel markada tek seferlik parola mesajlarını izliyordu ve bazı markaların kullanıcı sayıları yüz milyonlarca kullanıcıya ulaşıyordu.”

Kampanyanın 113 ülkede mağdurları tespit edilirken, listenin başında Hindistan ve Rusya yer alırken, onları Brezilya, Meksika, ABD, Ukrayna, İspanya ve Türkiye takip ediyor.

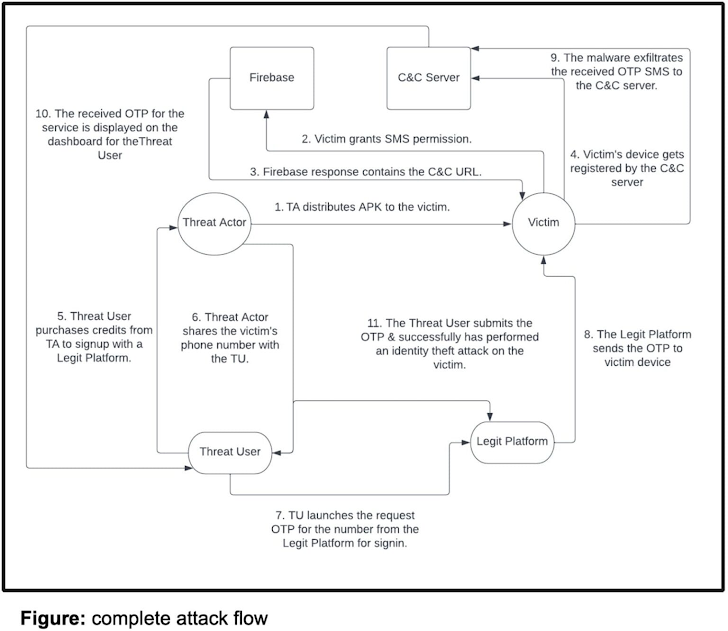

Saldırının başlangıç noktası, kurbanın kandırılarak kötü amaçlı bir uygulamanın yüklenmesidir. cihazlarına kurulum Ya Google Play Store uygulama listelerini taklit eden aldatıcı reklamlarla ya da meşru hizmetler gibi görünerek dağıtım kanalı görevi gören 2.600 Telegram botundan herhangi biri aracılığıyla (örneğin Microsoft Word).

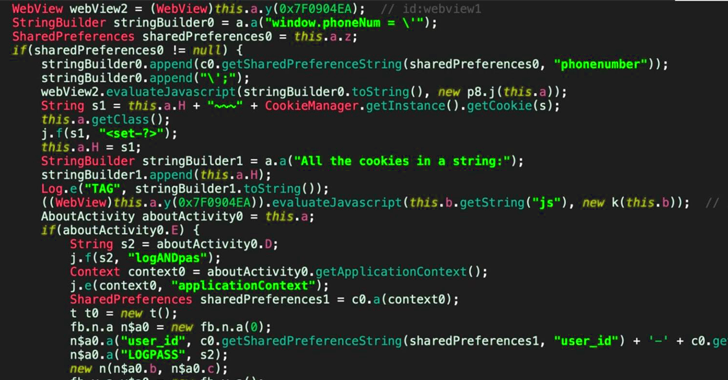

Uygulama kurulduktan sonra gelen SMS mesajlarına erişim izni istiyor, ardından çalınan SMS mesajlarını iletmek için 13 komuta ve kontrol (C2) sunucusundan birine ulaşıyor.

Araştırmacılar, “Kötü amaçlı yazılım gizli kalıyor ve sürekli olarak gelen yeni SMS mesajlarını izliyor,” dedi. “Birincil hedefi, çevrimiçi hesap doğrulaması için kullanılan OTP’lerdir.”

Operasyonun arkasında kimin olduğu henüz belli değil ancak tehdit aktörlerinin, Fast SMS (fastsms) adı verilen bir hizmeti desteklemek için kripto para birimi de dahil olmak üzere çeşitli ödeme yöntemlerini kabul ettiği gözlemlendi.[.]Müşterilerin sanal telefon numaralarına erişim satın alabilmelerine olanak tanıyan bir platformdur.

Enfekte cihazlarla ilişkili telefon numaralarının, iki faktörlü kimlik doğrulama (2FA) için gerekli olan OTP’leri toplayarak çeşitli çevrimiçi hesaplara kaydolmak amacıyla sahibinin bilgisi olmadan kullanılması muhtemeldir.

Trend Micro, 2022’nin başlarında Android cihazları, “toplu olarak tek kullanımlık hesaplar kaydetmek veya dolandırıcılık ve diğer suç faaliyetleri yürütmek için telefonla doğrulanmış hesaplar oluşturmak” için kullanılabilecek bir botnet’e dönüştüren benzer bir finansal amaçlı hizmete ışık tuttu.

Google’dan bir sözcü The Hacker News’e yaptığı açıklamada, Android kullanıcılarının Google Play Hizmetleri’ne sahip cihazlarda varsayılan olarak etkin olan Google Play Protect aracılığıyla bu kötü amaçlı yazılımın bilinen sürümlerine karşı otomatik olarak korunduğunu söyledi.

Zimperium, “Bu çalınan kimlik bilgileri, popüler servislerde sahte hesaplar oluşturarak kimlik avı kampanyaları veya sosyal mühendislik saldırıları başlatmak gibi daha fazla dolandırıcılık faaliyeti için sıçrama tahtası görevi görüyor” dedi.

Bulgular, aylık 950 milyondan fazla aktif kullanıcısı olan popüler bir anlık mesajlaşma uygulaması olan Telegram’ın kötü niyetli kişiler tarafından kötü amaçlı yazılım yayılımından C2’ye kadar çeşitli amaçlarla kötüye kullanılmaya devam ettiğini ortaya koyuyor.

Positive Technologies, bu ayın başlarında, Bangladeş, Hindistan ve Endonezya’daki Android cihaz kullanıcılarını hedef alan ve tehdit aktörleri tarafından yönetilen bir Telegram botuna mesajları sızdırmayı amaçlayan SMS Webpro ve NotifySmsStealer adlı iki SMS çalma ailesini ifşa etti.

Rus siber güvenlik şirketinin tespit ettiği diğer bir zararlı yazılım türü ise TrueCaller ve ICICI Bank gibi davranan ve mesajlaşma platformu üzerinden kullanıcıların fotoğraflarını, cihaz bilgilerini ve bildirimlerini sızdırabilen hırsız kötü amaçlı yazılımlar.

Güvenlik araştırmacısı Varvara Akhapkina, “Enfeksiyon zinciri WhatsApp’a yapılan tipik bir kimlik avı saldırısıyla başlıyor” dedi. söz konusu“Birkaç istisna dışında, saldırganlar kullanıcıların kendilerinden uygulama indirmesini sağlamak için banka gibi davranan kimlik avı sitelerini kullanır.”

Telegram’ı C2 sunucusu olarak kullanan bir diğer kötü amaçlı yazılım ise TgRATyakın zamanda Linux varyantını da içerecek şekilde güncellenen bir Windows uzaktan erişim trojanıdır. Dosyaları indirmek, ekran görüntüleri almak ve uzaktan komutları çalıştırmak için donatılmıştır.

“Telegram birçok şirkette kurumsal mesajlaşma uygulaması olarak yaygın olarak kullanılıyor,” Doctor Web söz konusu“Bu nedenle, tehdit aktörlerinin bunu kötü amaçlı yazılımları iletmek ve gizli bilgileri çalmak için bir vektör olarak kullanabilmeleri şaşırtıcı değildir: Programın popülaritesi ve Telegram sunucularına rutin trafik, kötü amaçlı yazılımın tehlikeye atılmış bir ağda gizlenmesini kolaylaştırır.”