Facebook kullanıcıları, marka kimliğine bürünme ve kötü amaçlı reklamcılık hileleriyle kişisel ve finansal verileri çalmak için yüzlerce sahte web sitesi kullanan bir dolandırıcı e-ticaret ağının hedefi haline geliyor.

17 Nisan 2024’te kampanyayı tespit eden Recorded Future’ın Ödeme Sahtekarlığı İstihbarat ekibi, aynı içerik dağıtım ağının (CDN) oss.eriakos kullanılması nedeniyle kampanyaya ERIAKOS adını verdi.[.]com.

Şirket, “Bu sahte sitelere yalnızca mobil cihazlar ve reklam tuzakları aracılığıyla ulaşılabiliyordu; bu, otomatik tespit sistemlerinden kaçınmayı amaçlayan bir taktikti” dedi. söz konusuağda 608 dolandırıcılık sitesinin bulunduğunu ve faaliyetin kısa süreli birkaç dalga halinde ilerlediğini belirtti.

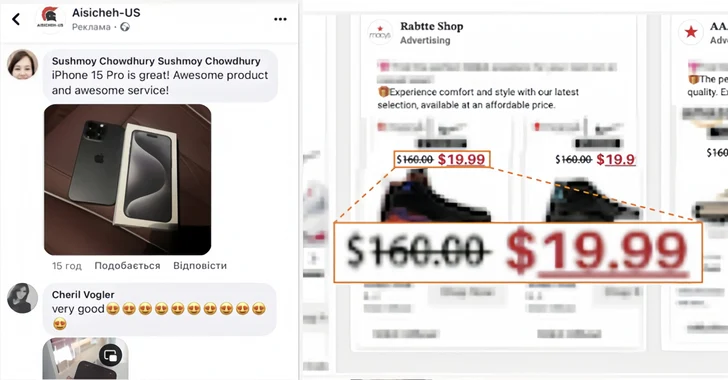

Karmaşık kampanyanın dikkat çekici bir yönü, yalnızca Facebook’taki reklam tuzakları aracılığıyla dolandırıcılık sitelerine erişen mobil kullanıcıları hedeflemesiydi; bunlardan bazıları kullanıcıları tıklamaya teşvik etmek için sınırlı süreli indirimlere güveniyordu. Recorded Future, tek bir dolandırıcılık web sitesiyle ilgili 100’e kadar Meta Reklamının bir günde yayınlandığını söyledi.

Sahte web siteleri ve reklamların çoğunlukla büyük bir çevrimiçi e-ticaret platformunu ve bir elektrikli alet üreticisini taklit ettiği ve ayrıca çeşitli tanınmış markaların ürünlerine yönelik sahte satış teklifleriyle kurbanları seçtiği tespit edildi. Bir diğer önemli dağıtım mekanizması, potansiyel kurbanları cezbetmek için Facebook’ta sahte kullanıcı yorumlarının kullanılmasını içeriyor.

Recorded Future, “Dolandırıcılık sitelerine bağlı satıcı hesapları ve ilgili alan adları Çin’de kayıtlıdır. Bu durum, bu kampanyayı yürüten tehdit aktörlerinin dolandırıcılık satıcı hesaplarını yönetmek için kullandıkları işletmeyi büyük ihtimalle Çin’de kurduklarını göstermektedir” dedi.

Bu ilk defa değil Suçlu e-ticaret ağları kredi kartı bilgilerini toplamak ve sahte siparişlerden yasadışı kazanç elde etmek amacıyla ortaya çıktı. Mayıs 2024’te, 75.000 sahte çevrimiçi mağazadan oluşan devasa bir ağ – SahteÇarşı – Tanınmış markaların ayakkabı ve giyim ürünlerini düşük fiyatlarla reklam ederek 50 milyon dolardan fazla para kazandığı ortaya çıktı.

Geçtiğimiz ay ise Orange Cyberdefense, sahte mağaza ve çekiliş anket sitelerinden oluşan bir ağ üzerinden kredi kartı bilgilerini elde etme amacıyla ortaklık pazarlama dolandırıcılıklarını teşvik etmek için kullanılan R0bl0ch0n TDS adı verilen daha önce belgelenmemiş bir trafik yönlendirme sistemini (TDS) ortaya çıkardı.

“R0bl0ch0n TDS üzerinden yönlendiren URL’lerin ilk yayılımı için birkaç farklı vektör kullanılıyor; bu da bu kampanyaların muhtemelen farklı iştirakler tarafından yürütüldüğünü gösteriyor,” güvenlik araştırmacısı Simon Vernin söz konusu.

Bu gelişme, arama motorunda Google Authenticator araması yapıldığında görüntülenen sahte Google reklamlarının ortadan kaldırılmasıyla birlikte geldi. gözlemlenen kullanıcıları sahte bir siteye yönlendiriyor (“chromeweb-authenticators[.]GitHub’da barındırılan bir Windows çalıştırılabilir dosyasını sunan ve sonunda DeerStealer adlı bir bilgi hırsızını düşüren “.com” adlı bir paket.

Malwarebytes’a göre, reklamları meşru kılan şey, “google.com”dan geliyormuş gibi görünmeleri ve reklamverenin kimliğinin Google tarafından doğrulanması. Malwarebytes, “Bilinmeyen bir kişinin Google’ı taklit etmeyi ve markalı bir Google ürünü gibi görünen kötü amaçlı yazılımları başarılı bir şekilde yayınlamayı başardığını” söylüyor.

Kötü amaçlı reklam kampanyalarının ayrıca çeşitli diğer kötü amaçlı yazılım ailelerini yaydığı da tespit edildi: SosyoGholish (diğer adıyla FakeUpdates), MadMxShell ve WorkersDevBackdoor, Malwarebytes’ın son ikisi arasındaki altyapı örtüşmelerini ortaya çıkarması, bunların büyük ihtimalle aynı tehdit aktörleri tarafından çalıştırıldığını gösteriyor.

Üstelik Angry IP Scanner reklamları kullanıcıları sahte web sitelerine çekmek için kullanılmış ve “goodgoo1ge@protonmail” e-posta adresi[.]”.com” hem MadMxShell hem de WorkersDevBackdoor’u sağlayan alan adlarını kaydetmek için kullanıldı.

Güvenlik araştırmacısı Jerome Segura, “Her iki kötü amaçlı yazılım yükü de hassas verileri toplama ve çalma yeteneğine sahip ve ayrıca fidye yazılımı dağıtımında yer alan ilk erişim aracılarına doğrudan bir giriş yolu sağlıyor” dedi. söz konusu.