Microsoft 365’in bazı izin verici özellikleri ve Proofpoint’in e-posta koruma hizmeti sayesinde, 2024’ün ilk yarısında her gün milyonlarca mavi çipli şirketi taklit eden, neredeyse tespit edilemeyen e-postalar yayılıyordu.

Proofpoint’in güvenli e-posta ağ geçidi (SEG), kurumsal e-postalar için bir tür güvenlik duvarıdır, gelenleri filtreler ve gidenlere kimlik doğrulaması uygular. Ancak yakın zamanda, Guardio’dan araştırmacılar bir giden kısmı baltalayan kampanya“Aşırı izin verici yanlış yapılandırma açığı” kullanarak, meşru, markalı kurumsal hesaplardan geliyormuş gibi imzalanmış ve doğrulanmış kredi kartı dolandırıcılığı e-postaları gönderdi.

Garrison Technology’de saha CTO’su olan Adam Maruyama, “Alıcıları garip bir duruma sokuyor,” diyor. “Sahte bir e-posta alabilir ve tüm işlemlerinizi yapmış olsanız bile etkilenebilirsiniz. [cybersecurity] “Kendinizi korumaya çalışmak için gerekli özeni gösterin.”

Proofpoint o zamandan beri kampanyayı neredeyse öldüren bir düzeltme uyguladı, ancak e-posta güvenliğiyle ilgili bazı daha geniş sorular hala devam ediyor.

“EchoSpoofing” Nasıl Çalıştı

Check Point Software’de CTO ofisi olan Jeremy Fuchs, “E-postanın ilk ortaya çıktığı zamandan bu yana altta yatan altyapısında pek bir şey değişmedi,” diyor. Örneğin, “Bir e-postadaki gönderici adresi, bir nevi postadaki gönderici adresi gibidir. Size bir mektup gönderip bunun Kuzey Kutbu’ndan geldiğini söyleyebilirim ve bunu durdurmak için gerçekten kimsenin yapabileceği bir şey olmaz. Dijital dünyada bu kadar basit değil, ancak yine de oldukça kolay.”

Guardio’nun “EchoSpoofing” adını verdiği kampanyada saldırgan, sanal bir sunucuda kendi Basit Posta Aktarım Protokolü (SMTP) sunucusunu kurarak bu durumdan yararlandı. Buradan, istedikleri “Kimden” başlığıyla e-postalar gönderebiliyorlardı; örneğin, @disney.com veya @northpole.cool etki alanından gelen sahte bir müşteri hizmetleri hesabı.

Elbette, sahteciliğe karşı koruma teknolojisi kullanan herhangi bir modern güvenlik çözümü Alan Adı Tabanlı Mesaj Kimlik Doğrulama Raporlama ve Uygunluk (DMARC) izleme veya spam filtresi, rastgele bir sunucudan gelen şüpheli e-postaları yakalayabilir. Ancak EchoSpoofing güvenlik açığı tam da burada devreye giriyor.

Proofpoint’in SEG’sinin, açıldığında Microsoft Office 365 üzerinden yönlendirilen tüm e-postalara güvenen bir geçiş anahtarı içerdiği ortaya çıktı. Microsoft 365, işletmeler arasında yaygın olarak kullanılan bir posta hizmetidir, ancak herkes —bir bilgisayar korsanı dahil— bunu kullanabilir. Dolayısıyla, bir bilgisayar korsanı Microsoft üzerinden bir Proofpoint müşterisine posta gönderebilirse, varsayılan olarak güvenilir olur ve iletilir.

İşte tam bu noktada posta değişimi (MX) kayıtları işe yaradı. Alan Adı Sistemi’ndeki (DNS) MX kayıtları, bir alan adına ait e-postaları işlemekten sorumlu posta sunucularını belirtir. Proofpoint SEG kullanan şirketler, MX kayıtlarını Proofpoint sunucularına gönderir. Bu kayıtlar herkese açıktır, bu nedenle Fuchs, “sadece kimi hedefleyeceklerini tahmin etmiyorlardı. Tam olarak kimi hedef alabileceklerini biliyorlardı.”

Özetle: saldırgan, büyük şirketleri (Disney, Best Buy, ESPN, IBM, Coca Cola, Nike, Fox News ve düzinelercesi dahil) taklit eden e-postaları özel bir SMTP sunucusundan oluşturdu ve ardından bunları Microsoft 365 aracılığıyla bilinen Proofpoint müşterilerine iletti. Müşterinin “süper izin verici” ayarı açıksa, Proofpoint kötü amaçlı e-postaları aynı şekilde damgalayacaktı Alan Anahtarları Tanımlı Posta (DKIM) E-postaların meşruluğunu doğrulayıp, kurbanların gelen kutularına gönderdiğini doğruladı.

Günde Milyonlarca Sahte E-posta

EchoSpoofing kampanyası Ocak ayında başladı ve ilk olarak Proofpoint tarafından Mart ayı sonlarında keşfedildi. O noktada şirket bir açıklamada Blog yazısıMüşterileri bilgilendirmek ve korumak için bir dizi adım attı.

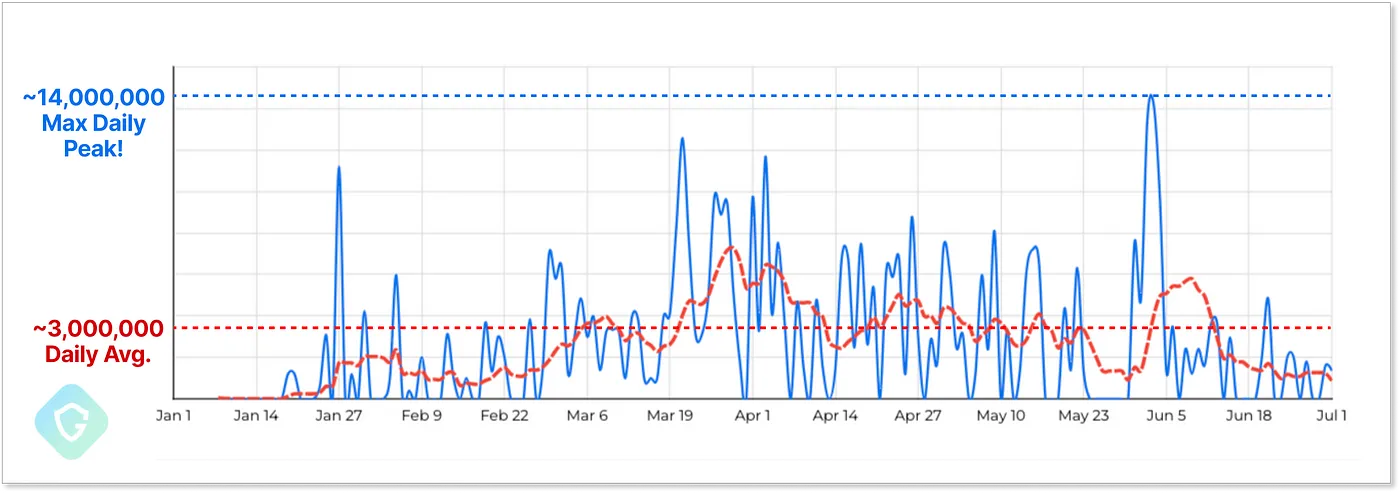

Ancak bu çabalar saldırı dalgasını durdurmadı. Aslında, sahte e-postaların sayısı yalnızca arttı — haftada ortalama üç milyon ve zaman zaman on milyonu aştı.

Kaynak: Guardio

Dark Reading, e-posta saldırılarının yalnızca ilk düzeltme çabaları başladıktan sonra neden arttığına dair daha fazla bilgi için Proofpoint’e ulaştı. Proofpoint temsilcileri Dark Reading’i blogunun bazı bölümlerine yönlendirdi ve daha fazla yorum yapmadı.

Belki de saldırganın keskin bir operasyonel farkındalığı olduğu için kampanya hayatta kaldı. Guardio’nun açıkladığı gibi, “Savunmasız bir Proofpoint hesabı bulduğunda (bu açığı küçük ölçekte deneyerek), etki alanını daha sonraki kullanım için kaydediyor ve teslimat fırsatları arasında zaman boşlukları yaratıyor. Her seferinde kötüye kullanılan etki alanlarını ve Office365 hesaplarını değiştiriyor, böylece etkinliği tespit etmeyi zorlaştırıyor ve mümkün olduğunca ‘radar altında’ kalmaya çalışıyor.”

Bu titizlik, kampanyanın tespit edildikten sonra bile kalıcılığının anahtarı olabilir. “Kampanya tespit edildikten ve Proofpoint müşterileri bu açığı yamalamaya ve engellemeye başladıktan sonra, tehdit aktörünün düşüşü fark edip varlıkları tüketmeye başlamasını görmek oldukça ilginçti – yukarıdaki grafikte Haziran 2024’ün başlarında disney.com alan adı kullanımında görülebileceği gibi ‘sonun yaklaştığını’ fark etti.”

EchoSpoofing, Proofpoint’in giden e-postalar için satıcıya özgü bir başlık sunmasının ardından son zamanlarda nihayet ortadan kalkmış gibi görünüyor. Artık müşteriler, kendi adlarına e-posta göndermelerine izin verilen 365 hesaplarını yalnızca kendilerine ait olanlarla sınırlayabilir.

Kurumsal E-posta Konusunda Özenli Olmak

EchoSpoofer’ların yolunu açan şey, hoşgörünün yanı sıra ihmalkarlıktı.

Guardio’ya göre, Proofpoint’in Microsoft’u uyarma çabalarına rağmen, saldırganların kötü niyetli Office365 hesapları aylar sonra bile aktifliğini sürdürüyor. Dark Reading’e yaptığı açıklamada, bir Microsoft sözcüsü “Ortağımız bizi bu sorun konusunda uyardığında, hemen araştırmak için harekete geçtik. Hizmetimizi kötüye kullanan kiracıları engelledik ve dolandırıcı olduğu düşünülen hesapları devre dışı bıraktık.” dedi.

Sonra sahteciliğin kurbanı olan şirketler vardı. Guardio Labs’ın başkanı Nati Tal’ın belirttiği gibi, milyonlarca sahte e-postayı tespit etme konusunda güçsüz değillerdi markalarını taklit ederek“Bu durumda, Disney’den veya başka bir yerden biri ProofPoint’lerinden gönderilen e-postaların miktarına bakıyorsa [server]muhtemelen hemen, ilk anda dışarı fırlamış olurdu. Bir çeşit anormallik görürdünüz.”

“E-posta dağıtımınız için bir tür günlük kaydı, bir tür veri takibi uygulamanız gerekiyor.” diyen yazar, bunun bir ders olması gerektiğini söylüyor.

DMARC izleme gibi güvenli e-posta kontrolleri uygulamayan kuruluşlar, EchoSpoofing’in bugüne kadar gösterdiğinden çok daha büyük siber sonuçlarla karşı karşıya kalır. Maruyama’nın da belirttiği gibi, “Sanırım endişem, bunların oldukça genel spam saldırıları olması. ‘Buraya tıklayın’, sonra kredi kartı numaranızı çalmaya çalışıyorlar. Daha gelişmiş bir aktörün, örneğin hükümet ve savunma hizmetlerinden geliyormuş gibi görünen ve Pentagon, DHS vb.’deki bireylere yönelik e-postalar almak için çok hedefli mızraklı kimlik avı yapmak için benzer bir güvenlik açığını saklayacağı bir dünya görebiliyorum. Bu, kredi kartları çalınan kişilere saygımla, çok daha büyük bir tehdit.”