Siber güvenlik şirketleri, Clouflare’in TryCloudflare ücretsiz hizmetinin kötü amaçlı yazılım dağıtımı için kötüye kullanılmasında artış olduğu konusunda uyarıyor.

Her ikisi tarafından da belgelenen etkinlik eSentire Ve Kanıt noktasısaldırganın kontrolündeki bir sunucudan Cloudflare’in altyapısı aracılığıyla yerel bir makineye trafik aktarmak için bir kanal görevi gören tek seferlik bir tünel oluşturmak amacıyla TryCloudflare’in kullanılmasını gerektirir.

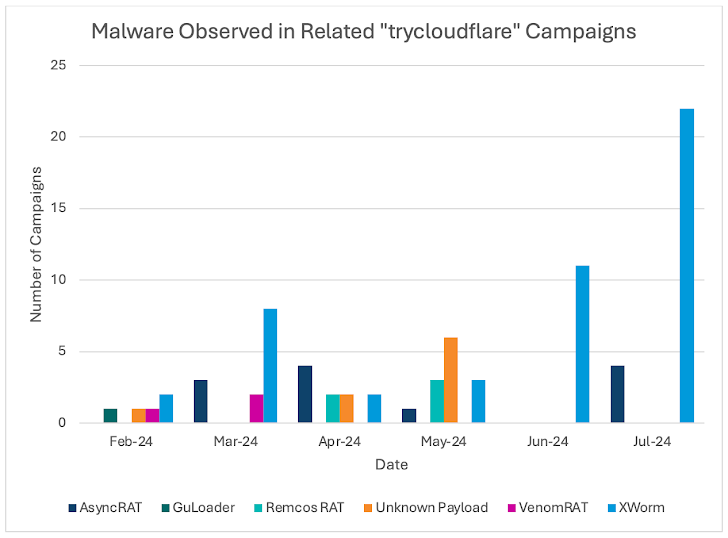

Bu tekniği suistimal eden saldırı zincirlerinin AsyncRAT, GuLoader, PureLogs Stealer, Remcos RAT, Venom RAT ve XWorm gibi kötü amaçlı yazılım ailelerinin bir karışımını sunduğu gözlemlendi.

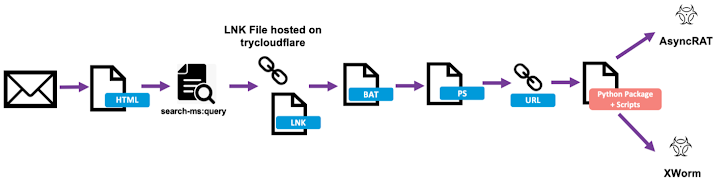

İlk erişim vektörü, mesaj alıcısını TryCloudflare tarafından proxy edilen bir WebDAV sunucusunda barındırılan bir Windows kısayol dosyasına yönlendiren bir URL kısayol dosyası içeren bir ZIP arşivi içeren bir kimlik avı e-postasıdır.

Kısayol dosyası ise, aynı WebDAV sunucusunda barındırılan ve hileyi sürdürmek için sahte bir PDF belgesi görüntülerken, ek Python yüklerini almak ve yürütmekten sorumlu olan bir sonraki aşama toplu komut dosyalarını yürütür.

eSentire, “Bu betikler, sahte PDF’ler başlatmak, ek kötü amaçlı yükler indirmek ve tespit edilmekten kaçınmak için dosya özniteliklerini değiştirmek gibi eylemler yürütüyordu” dedi.

“Stratejilerinin temel unsurlarından biri, güvenlik izleme araçlarını atlatmak için doğrudan sistem çağrılarını kullanmak, kabuk kodunun katmanlarını şifresini çözmek ve kodu gizlice yürütmek ve tespit edilmekten etkili bir şekilde kaçınmak için Early Bird APC kuyruk enjeksiyonunu devreye sokmaktı.”

Proofpoint’e göre, kimlik avı tuzakları İngilizce, Fransızca, İspanyolca ve Almanca olarak yazılmış olup, e-posta hacimleri dünya çapındaki kuruluşları hedef alan yüzlerce ila on binlerce mesaj arasında değişmektedir. Temalar faturalar, belge talepleri, paket teslimatları ve vergiler gibi geniş bir yelpazedeki konuları kapsamaktadır.

Kampanya, ilgili faaliyetlerin bir kümesine atfedilse de belirli bir tehdit aktörüne veya grubuna bağlanmamış, ancak e-posta güvenliği sağlayıcısı bunun finansal amaçlı olduğunu değerlendirmiştir.

TryCloudflare’in kötü niyetli amaçlarla kullanılması ilk olarak geçen yıl Sysdig’in GitLab’daki artık düzeltilmiş kritik bir açığı kullanarak hedeflere sızmak ve Cloudflare tünellerini kullanarak komuta ve kontrol (C2) sunucularını gizlemek için LABRAT adı verilen bir kripto para ve proxy saldırısı saldırısını ortaya çıkarmasıyla kaydedildi.

Ayrıca, yük hazırlama ve teslimi için WebDAV ve Sunucu İleti Bloğu’nun (SMB) kullanılması, kuruluşların harici dosya paylaşım hizmetlerine erişimi yalnızca bilinen, izin verilen sunucularla sınırlamasını gerektirir.

Proofpoint araştırmacıları Joe Wise ve Selena Larson, “Cloudflare tünellerinin kullanımı, tehdit aktörlerine operasyonlarını ölçeklendirmek için geçici altyapı kullanma olanağı sağlıyor ve zamanında örnekler oluşturup ortadan kaldırmak için esneklik sağlıyor” dedi.

“Bu, savunmacılar ve statik engelleme listelerine güvenmek gibi geleneksel güvenlik önlemleri için işi zorlaştırıyor. Geçici Cloudflare örnekleri, saldırganlara yardımcı betiklerle saldırılar düzenlemek için düşük maliyetli bir yöntem sağlıyor ve tespit ve kaldırma çabaları için sınırlı bir görünürlük sağlıyor.”

Bulgular, Spamhaus Projesi’nin, siber suçluların kötü niyetli eylemleri gizlemek ve “güvenilir hizmetlerden yararlanma” (LoTS) adı verilen yöntemlerle operasyonel güvenliklerini artırmak için Cloudflare’in hizmetlerini istismar etmesinin ardından Cloudflare’in kötüye kullanım önleme politikalarını gözden geçirmesi çağrısının ardından geldi.

BT söz konusu “Zaten DBL’de listelenen alan adlarını, operasyonlarının arka planını gizlemek için Cloudflare’e taşıyan kötü niyetli kişileri gözlemliyor; bu, spam reklamı yapılmış alan adları, kimlik avı veya daha kötüsü olabilir.”