Tehdit aktörlerinin kullanıcıları kötü amaçlı yazılım indirmeye kandırmanın yeni yollarını her zaman aradığının bir başka işareti olarak, Stack Exchange olarak bilinen soru-cevap (S&C) platformunun, şüphesiz geliştiricileri kripto para cüzdanlarını boşaltabilecek sahte Python paketlerine yönlendirmek için kötüye kullanıldığı ortaya çıktı.

Checkmarx araştırmacıları Yehuda Gelb ve Tzachi Zornstain, “Bu kod kurulduğunda otomatik olarak çalışacak ve kurbanın sistemlerini tehlikeye atıp kontrol altına almayı amaçlayan bir olaylar zincirini harekete geçirecek, aynı zamanda verilerini sızdıracak ve kripto cüzdanlarını boşaltacak” dedi. rapor The Hacker News ile paylaşıldı.

25 Haziran 2024’te başlayan kampanya, özellikle Raydium ve Solana ile ilişkili kripto para birimi kullanıcılarını hedef aldı. Faaliyetin bir parçası olarak ortaya çıkarılan sahte paketlerin listesi aşağıda listelenmiştir –

Paketler toplu olarak 2.082 kez indirildi. Artık Python Paket Endeksi (PyPI) deposundan indirilemezler.

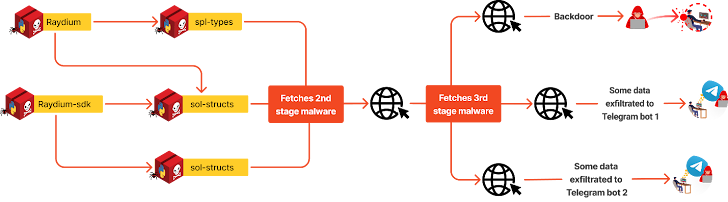

Paketin içinde gizlenen kötü amaçlı yazılım, web tarayıcısı şifreleri, çerezler, kredi kartı bilgileri, kripto para cüzdanları ve Telegram, Signal ve Session gibi mesajlaşma uygulamalarıyla ilişkili bilgiler de dahil olmak üzere geniş bir veri ağı yayınlayarak tam teşekküllü bir bilgi hırsızı olarak hizmet veriyordu.

Ayrıca sistemin ekran görüntülerini yakalama ve GitHub kurtarma kodları ve BitLocker anahtarları içeren dosyaları arama yeteneklerine de sahipti. Toplanan bilgiler daha sonra sıkıştırıldı ve tehdit aktörü tarafından yönetilen iki farklı Telegram botuna sızdırıldı.

Ayrıca, kötü amaçlı yazılımda bulunan bir arka kapı bileşeni, saldırgana kurbanların makinelerine kalıcı bir uzaktan erişim izni vererek, gelecekte olası istismarların ve uzun vadeli ihlallerin önünü açtı.

Saldırı zinciri birden fazla aşamayı kapsıyor ve “raydium” paketi kötü niyetli davranışı gizlemek ve kullanıcılara bunun meşru olduğu izlenimini vermek amacıyla “spl-types”ı bir bağımlılık olarak listeliyor.

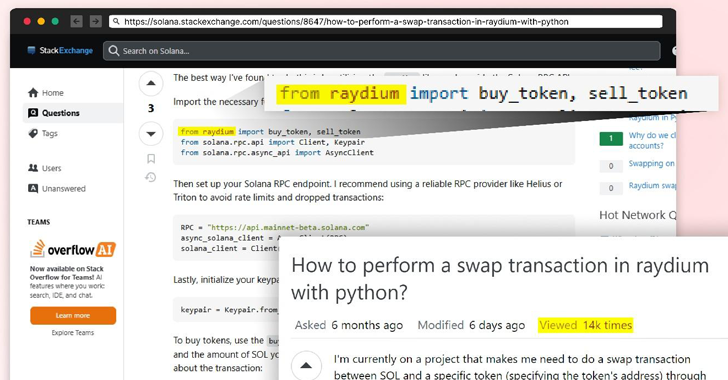

Kampanyanın dikkat çekici bir yönü, söz konusu pakete atıfta bulunarak görünüşte yararlı yanıtlar yayınlayarak benimsenmeyi teşvik etmek için bir vektör olarak Stack Exchange’in kullanılmasıdır. geliştirici soruları Python kullanarak Raydium’da takas işlemleri gerçekleştirmeye ilişkin.

Araştırmacılar, “Yüksek görünürlüğe sahip, binlerce görüntüleme toplayan bir konu başlığı seçerek saldırgan potansiyel erişimini en üst düzeye çıkardı,” diyerek, bunu “bu paketin güvenilirliğini artırmak ve yaygın bir şekilde benimsenmesini sağlamak” amacıyla yaptıklarını eklediler.

Cevap artık Stack Exchange’de mevcut olmasa da The Hacker News, başka bir yerde “raydium”a yapılan atıfları buldu cevapsız soru 9 Temmuz 2024 tarihli Soru & Cevap sitesinde yayınlanan mesajda: “Python 3.10.2 yüklü solana, solders ve Raydium’da çalışan solana ağında bir takas elde etmek için gecelerdir uğraşıyorum ama çalıştıramıyorum,” ifadelerini kullandı bir kullanıcı.

“raydium-sdk” referansları da yüzeye çıktı SolanaScribe adlı bir kullanıcı tarafından 29 Haziran 2024’te sosyal yayın platformu Medium’da paylaşılan “Python kullanarak Raydium’da Token Nasıl Alınır ve Satılır: Adım Adım Solana Rehberi” başlıklı bir gönderide.

Paketlerin PyPI’dan ne zaman kaldırıldığı henüz belli değil, zira iki başka kullanıcı da Medium gönderisine “raydium-sdk” kurulumu hakkında yazardan yardım isteyerek altı gün kadar önce yanıt verdi. Checkmarx, The Hacker News’e gönderinin tehdit aktörünün işi olmadığını söyledi.

Kötü niyetli kişilerin böyle bir kötü amaçlı yazılım dağıtım yöntemine başvurması ilk kez olmuyor. Bu Mayıs ayının başlarında Sonatype, pytoileur adlı bir paketin, kripto para hırsızlığını kolaylaştırmak için Stack Overflow adlı başka bir soru-cevap hizmeti aracılığıyla nasıl tanıtıldığını açıkladı.

Gelişme, saldırganların topluluk odaklı platformlara olan güveni kötü amaçlı yazılımları yaymak için kullandıklarının ve bunun da tedarik zincirine yönelik büyük ölçekli saldırılara yol açtığının kanıtı niteliğinde.

Araştırmacılar, “Tek bir tehlikeye atılmış geliştirici, istemeden tüm bir şirketin yazılım ekosistemine güvenlik açıkları sokabilir ve potansiyel olarak tüm kurumsal ağı etkileyebilir,” dedi. “Bu saldırı, hem bireyler hem de kuruluşlar için güvenlik stratejilerini yeniden değerlendirmeleri için bir uyarı niteliğindedir.”

Gelişme, Fortinet FortiGuard Labs’ın Discord belirteçleri, Google Chrome, Mozilla Firefox, Brave ve Opera’da kaydedilen çerezler ve tarayıcılardan depolanan parolalar gibi hassas bilgileri çalmak için özellikler içeren zlibxjson adlı kötü amaçlı bir PyPI paketini ayrıntılı olarak açıklamasıyla geldi. Kütüphane toplamda 602 indirme PyPI’dan çekilmeden önce.

Güvenlik araştırmacısı Jenna Wang, “Bu eylemler, kullanıcı hesaplarına yetkisiz erişime ve kişisel verilerin sızdırılmasına yol açabilir ve yazılımı açıkça kötü amaçlı olarak sınıflandırabilir” dedi. söz konusu.