Japon kuruluşları, LODEINFO ve NOOPDOOR gibi kötü amaçlı yazılım ailelerini kullanarak, bazı durumlarda iki ila üç yıl arasında değişen bir süre boyunca gizlice radar altında kalarak, tehlikeye atılmış bilgisayarlardan hassas bilgileri toplayan bir Çin ulus devlet tehdit aktörünün hedefi haline geliyor.

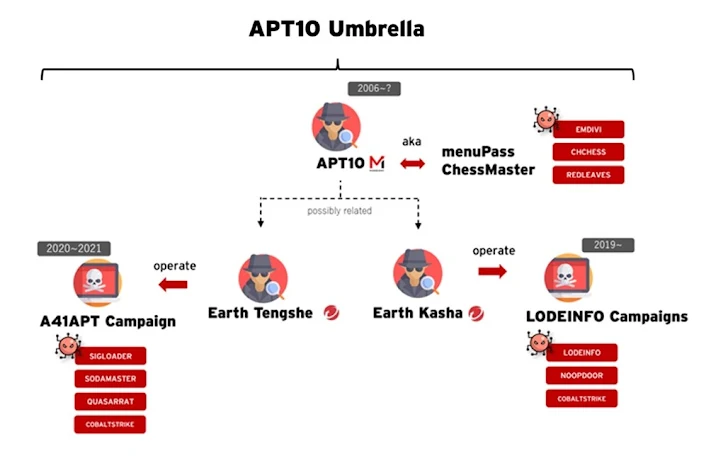

İsrailli siber güvenlik şirketi Cybereason, kampanyayı şu ad altında takip ediyor: Guguk kuşu mızrağıbunun APT10 olarak adlandırılan ve Bronze Riverside, ChessMaster, Cicada, Cloudhopper, MenuPass, MirrorFace, Purple Typhoon (eski adıyla Potassium) ve Stone Panda olarak da bilinen bilinen bir saldırı setiyle ilişkili olduğunu ileri sürüyor.

“NOOPDOOR’un arkasındaki aktörler, kampanya sırasında yalnızca LODEINFO’yu kullanmakla kalmadı, aynı zamanda tehlikeye atılmış kurumsal ağlardan veri sızdırmak için yeni arka kapıyı da kullandılar,” söz konusu.

Bulgular JPCERT/CC’den haftalar sonra geldi uyarıldı Tehdit aktörünün iki kötü amaçlı yazılım türünü kullanarak Japon kuruluşlarını hedef alan siber saldırıları.

ITOCHU Cyber & Intelligence, Ocak ayının başlarında, kötü amaçlı yazılımı yaymak için hedefli kimlik avı e-postalarının kullanıldığını vurgulayan, anti-analiz tekniklerini içeren LODEINFO arka kapısının güncellenmiş bir sürümünü ortaya çıkardığını duyurdu.

Başlangıçta tehdit aktörünü tanımlamak için MenuPass terimini ortaya atan Trend Micro, karakterize edilmiş APT10, Earth Tengshe ve Earth Kasha adını verdiği iki kümeden oluşan bir şemsiye gruptur. Hack ekibinin en az 2006’dan beri faaliyette olduğu bilinmektedir.

Earth Tengshe, SigLoader ve SodaMaster’ı dağıtan kampanyalarla ilişkilendirilirken, Earth Kasha, LODEINFO ve NOOPDOOR’un münhasır kullanımına atfedilir. Her iki alt grubun da ağdaki verileri ve bilgileri sızdırma amacıyla kamuya açık uygulamaları hedef aldığı gözlemlenmiştir.

Toprak Tengshe’nin de olduğu söylenir ilgili LockFile, Atom Silo, Rook, Night Sky, Pandora ve Cheerscrypt gibi kısa ömürlü fidye yazılımı ailelerini işletme geçmişine sahip Bronze Starlight (diğer adıyla Emperor Dragonfly veya Storm-0401) kod adlı başka bir kümeye.

Öte yandan, Earth Kasha’nın Nisan 2023’ten bu yana Array AG’deki yamalanmamış kusurlardan yararlanarak halka açık uygulamaları istismar ederek ilk erişim yöntemlerini değiştirdiği tespit edildi (CVE-2023-28461), Fortinet (CVE-2023-27997), ve Proself (CVE-2023-45727) LODEINFO ve NOOPDOOR’u (diğer adıyla) dağıtmak için örnekler GizliYüz).

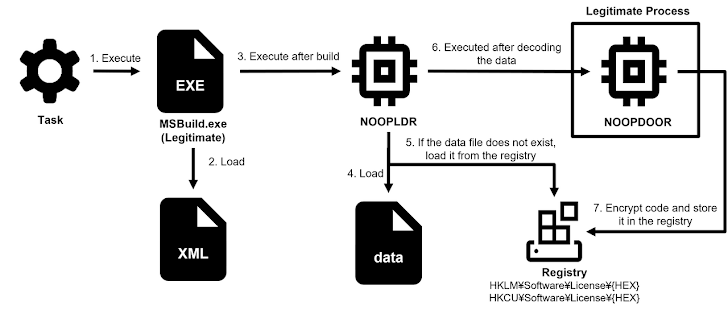

LODEINFO, keyfi kabuk kodunu yürütmek, tuş vuruşlarını kaydetmek, ekran görüntüleri almak, işlemleri sonlandırmak ve dosyaları aktör tarafından kontrol edilen bir sunucuya geri aktarmak için çeşitli komutlarla birlikte gelir. ANEL Loader olarak bilinen başka bir APT10 arka kapısıyla kod benzerlikleri paylaşan NOOPDOOR, dosyaları yükleme ve indirme, kabuk kodunu yürütme ve daha fazla program çalıştırma işlevselliğine sahiptir.

Cybereason, “LODEINFO birincil arka kapı olarak kullanılıyor gibi görünüyor ve NOOPDOOR ikincil arka kapı olarak hareket ediyor ve tehlikeye atılan kurumsal ağda iki yıldan fazla bir süre kalıcılığı koruyor,” dedi. “Tehdit aktörleri, zamanlanmış görevleri kötüye kullanarak ortamda kalıcılığı koruyor.”