Bir milyondan fazla alan adı, kötü niyetli aktörler tarafından ele geçirilmeye karşı savunmasızdır. Oturan ördekler saldırı.

Alan adı sistemindeki (DNS) zayıflıkları istismar eden güçlü saldırı vektörü, bir düzineden fazla Rus-bağlantılı siber suçlu tarafından gizlice alan adlarını ele geçirmek için kullanılıyor; ortak bir analiz yayınlandı. Bilgi bloğu Ve Eklipsyum ortaya koymuştur.

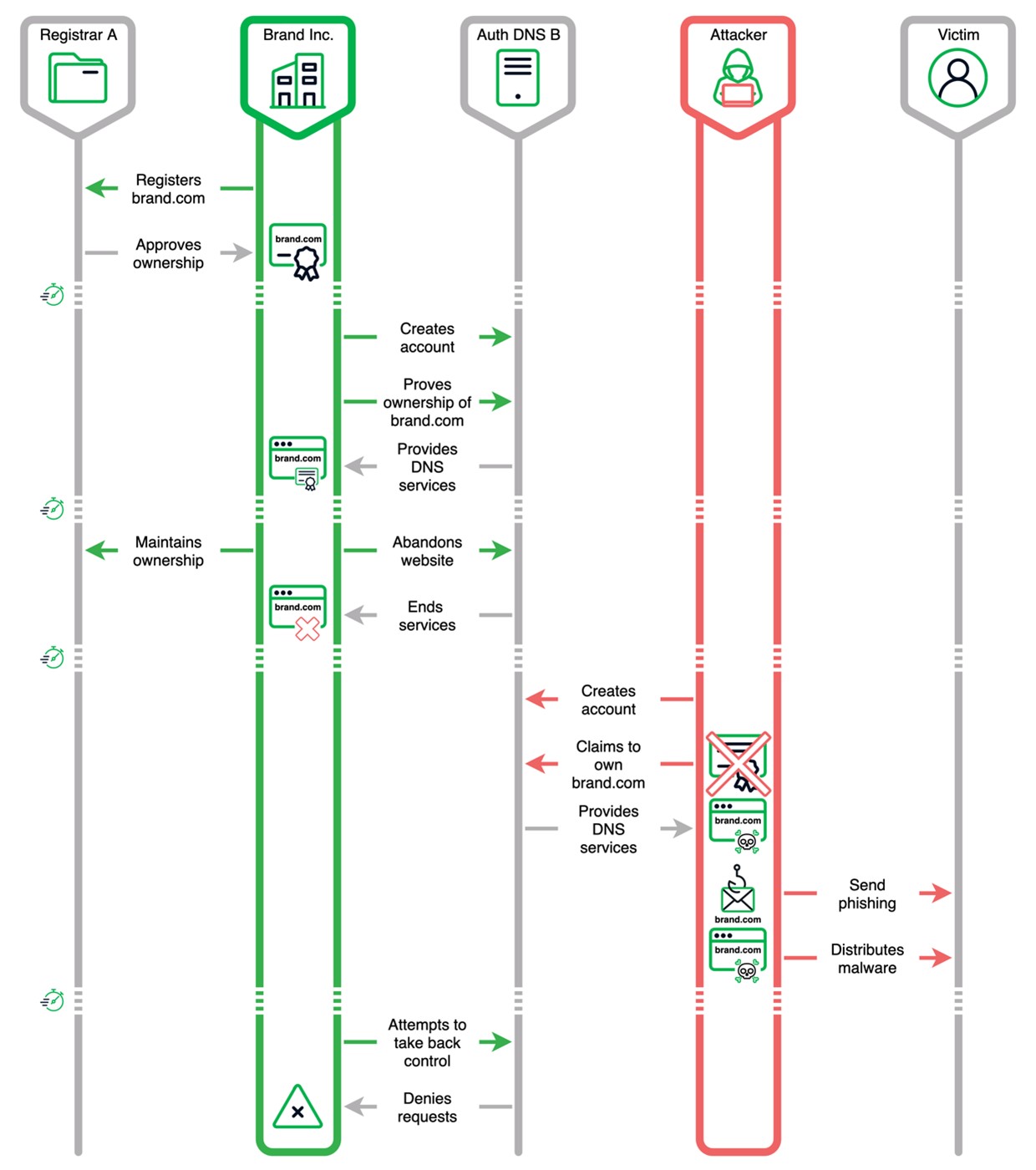

“Sinirli Ördek saldırısında, aktör yetkili bir DNS hizmetinde veya web barındırma sağlayıcısında kayıtlı bir etki alanını, gerçek sahibinin hesabına erişmeden ele geçirir. DNS sağlayıcısı “veya kayıt memuru” dedi araştırmacılar.

“Sitting Ducks, diğer iyi duyurulmuş alan adı ele geçirme saldırı vektörlerinden (örneğin sarkan CNAME’ler) daha kolay gerçekleştirilebilir, başarılı olma olasılığı daha yüksek ve tespit edilmesi daha zordur.”

Bir alan adı tehdit aktörü tarafından ele geçirildiğinde, kötü amaçlı yazılım sunmak ve spam göndermek gibi her türlü kötü niyetli faaliyet için kullanılabilir ve meşru sahibine duyulan güven suistimal edilebilir.

“Zararlı” saldırı tekniğinin detayları şöyle: Birinci belgelenmiş The Hacker Blog tarafından 2016’da ortaya atılmış olsa da, bugüne kadar büyük ölçüde bilinmiyor ve çözülemiyor. 2018’den bu yana 35.000’den fazla alan adının ele geçirildiği tahmin ediliyor.

Infoblox’ta tehdit istihbaratı başkan yardımcısı olan Dr. Renee Burton, The Hacker News’e “Bu bizim için bir gizem,” dedi. “Potansiyel müşterilerimizden, örneğin, unutulmuş kayıtların ele geçirilmesi olan sarkan CNAME saldırıları hakkında sık sık sorular alıyoruz, ancak Sitting Ducks ele geçirilmesi hakkında hiçbir zaman bir soru almadık.”

Sorun, alan adı kayıt kuruluşundaki ve yetkili DNS sağlayıcısındaki yanlış yapılandırma ve ad sunucusunun hizmet vermek üzere listelendiği bir alan adı için yetkili olarak yanıt verememesi gerçeğiyle birleşiyor (yani, topal heyet).

Ayrıca yetkili DNS sağlayıcısının istismar edilebilir olması gerekir; bu da saldırganın, alan adı kayıt kuruluşundaki geçerli sahibinin hesabına erişemeden, devredilen yetkili DNS sağlayıcısında alan adının mülkiyetini iddia etmesine olanak tanır.

Böyle bir senaryoda, alan adına ait yetkili DNS hizmetinin süresi dolarsa, tehdit aktörü sağlayıcıda bir hesap oluşturabilir ve alan adının mülkiyetini talep edebilir, en sonunda kötü amaçlı yazılım dağıtmak için alan adının arkasındaki markayı taklit edebilir.

“Birçok varyasyon var [of Sitting Ducks]Burton, “Buna, bir alan adı kayıtlı olduğunda, devredildiğinde ancak sağlayıcı tarafından yapılandırılmadığında da dahildir” dedi.

Sitting Ducks saldırısı, farklı tehdit aktörleri tarafından silahlandırıldı ve çalınan alan adları, 404 TDS (diğer adıyla Vacant Viper) ve VexTrio Viper gibi birden fazla trafik dağıtım sistemini (TDS) beslemek için kullanıldı. Ayrıca, yaymak bomba ihbarları ve cinsel şantaj dolandırıcılıkları.

Burton, “Kuruluşlar, sahip oldukları alan adlarını kontrol ederek herhangi birinin kötü olup olmadığını kontrol etmeli ve Sitting Ducks’a karşı koruma sağlayan DNS sağlayıcılarını kullanmalılar” dedi.