Yazılım geliştiricilerini hedef alan devam eden bir kötü amaçlı yazılım kampanyasının arkasındaki tehdit aktörleri, yeni kötü amaçlı yazılımlar ve taktikler göstererek odaklarını Windows, Linux ve macOS sistemlerini de kapsayacak şekilde genişletti.

Etkinlik kümesi, şu şekilde adlandırılır: GELİŞTİRME#POPPER Kuzey Kore ile bağlantılı olduğu tespit edilen saldırının, Güney Kore, Kuzey Amerika, Avrupa ve Ortadoğu’da kurbanları hedef aldığı görüldü.

Securonix araştırmacıları Den Iuzvyk ve Tim Peck, yeni bir bildiride, “Bu saldırı biçimi, bireyleri gizli bilgileri ifşa etmeye veya normalde yapmayacakları eylemleri gerçekleştirmeye yönlendirmek için tasarlanmış, gelişmiş bir sosyal mühendislik biçimidir” dedi. rapor The Hacker News ile paylaşıldı.

DEV#POPPER, yazılım geliştiricilerini bir iş görüşmesi kisvesi altında GitHub’da barındırılan tuzaklı yazılımları indirmeye kandıran etkin bir kötü amaçlı yazılım kampanyasına atanan takma addır. Palo Alto Networks Unit 42 tarafından Contagious Interview adı altında takip edilen bir kampanya ile örtüşmektedir.

Kampanyanın daha geniş kapsamlı ve platformlar arası bir kapsama sahip olduğuna dair işaretler, araştırmacıların BeaverTail adlı kötü amaçlı yazılımın güncellenmiş bir sürümünü sunan hem Windows hem de macOS’u hedef alan eserleri ortaya çıkarmasıyla bu ayın başlarında ortaya çıktı.

Securonix’in saldırı zinciri dokümanı, tehdit aktörlerinin kendilerini bir geliştirici pozisyonu için görüşmeci olarak tanıtmaları ve adaylardan bir kodlama ödevi için bir ZIP arşiv dosyasını indirmelerini istemeleri bakımından az çok tutarlıdır.

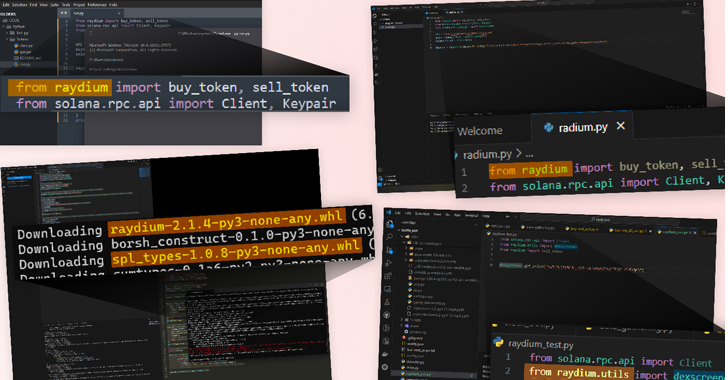

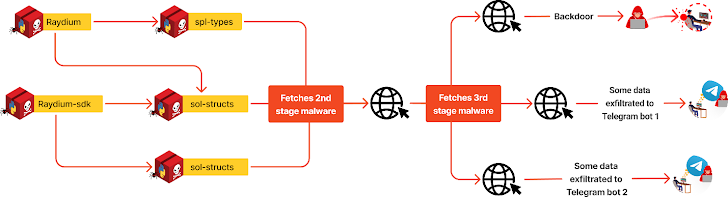

Arşivde, kurulduğunda, üzerinde çalıştığı işletim sistemini belirleyen ve ilgi duyulan verileri dışarı aktarmak için uzak bir sunucuyla bağlantı kuran, gizlenmiş bir JavaScript’in (yani BeaverTail) yürütülmesini tetikleyen bir npm modülü bulunmaktadır.

Ayrıca, ayrıntılı sistem meta verilerini toplamak, web tarayıcılarında depolanan çerezlere erişmek, komutları yürütmek, dosya yüklemek/indirmek ve tuş vuruşlarını ve panodaki içeriği kaydetmek için tasarlanmış InvisibleFerret adlı bir Python arka kapısı da dahil olmak üzere bir sonraki aşama yüklerini indirme yeteneğine de sahiptir.

Son örneklere eklenen yeni özellikler arasında, geliştirilmiş karartma kullanımı, kalıcılık için AnyDesk uzaktan izleme ve yönetim (RMM) yazılımı ve veri sızdırma için kullanılan FTP mekanizmasında iyileştirmeler yer alıyor.

Ayrıca Python betiği, farklı işletim sistemlerindeki çeşitli web tarayıcılarından (Google Chrome, Opera ve Brave) hassas bilgileri çalmaktan sorumlu olan yardımcı bir betiği çalıştırmak için bir kanal görevi görüyor.

Araştırmacılar, “Orijinal DEV#POPPER kampanyasının bu gelişmiş uzantısı, hassas bilgileri kurbanlardan sızdırmaya odaklanan çok aşamalı bir saldırıyı yürütmek için Python betiklerinden yararlanmaya devam ediyor, ancak şimdi çok daha sağlam yeteneklerle” dedi.