Stargazer Goblin olarak bilinen bir tehdit aktörü, çeşitli bilgi çalma amaçlı kötü amaçlı yazılımları yayan ve kendilerine geçen yıl 100.000 dolar yasadışı kazanç sağlayan bir Hizmet Olarak Dağıtım (DaaS) sistemini desteklemek için sahte GitHub hesaplarından oluşan bir ağ kurdu.

Check Point’in “Stargazers Ghost Network” adını verdiği ağ, bulut tabanlı kod barındırma platformunda 3.000’den fazla hesabı kapsıyor ve kötü amaçlı bağlantılar veya kötü amaçlı yazılımları paylaşmak için kullanılan binlerce depoya yayılıyor.

Bu yöntem kullanılarak yayılan kötü amaçlı yazılım ailelerinden bazıları Atlantida Stealer, Rhadamanthys, RisePro, Lumma Stealer ve RedLine’dır. Sahte hesaplar ayrıca, meşruiyetlerini göstermek için kötü amaçlı depolara yıldız ekleme, bunları çatallama, izleme ve abone olma gibi işlemlerle de uğraşmaktadır.

Ağın ilk etapta Ağustos 2022’den beri aktif olduğu düşünülüyor ancak DaaS için bir reklam Temmuz 2023’ün başına kadar görülmedi.

Güvenlik araştırmacısı Antonis Terefos, “Tehdit aktörleri artık kötü amaçlı yazılımları depolarındaki kötü amaçlı bağlantılar ve şifrelenmiş arşivler aracılığıyla dağıtan bir ‘Hayalet’ hesap ağı işletiyor” dedi. açıklanmış Geçtiğimiz hafta yayınlanan bir analizde.

“Bu ağ yalnızca kötü amaçlı yazılımları dağıtmakla kalmıyor, aynı zamanda bu ‘Hayalet’ hesapların normal kullanıcılar gibi görünmesini sağlayan çeşitli başka faaliyetler de sağlıyor, bu hesapların eylemlerine ve ilişkili havuzlara sahte bir meşruiyet kazandırıyor.”

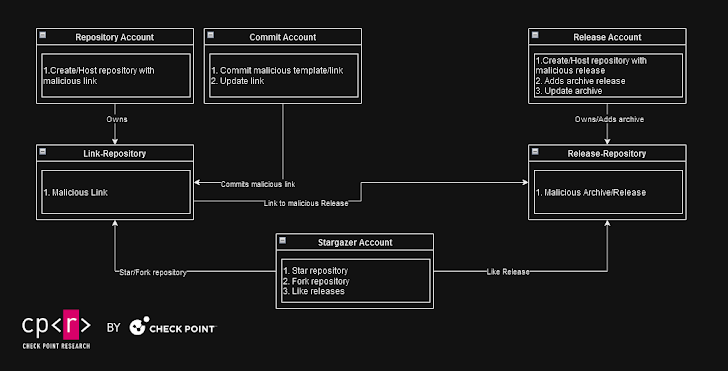

GitHub hesaplarının farklı kategorileri, platformda kötü amaçlı yükler işaretlendiğinde GitHub tarafından yapılan kaldırma çabalarına karşı altyapılarını daha dayanıklı hale getirme girişiminin bir parçası olarak planın farklı yönlerinden sorumludur.

Bunlar arasında, kimlik avı deposu şablonunu sunan hesaplar, kimlik avı şablonu için görüntü sağlayan hesaplar ve şifre korumalı bir arşiv biçiminde, kırık yazılım ve oyun hileleri gibi görünen kötü amaçlı yazılımları depolara gönderen hesaplar yer alır.

Üçüncü hesap grubu GitHub tarafından tespit edilip yasaklanırsa, Stargazer Goblin ilk hesabın kimlik avı deposunu yeni bir etkin kötü amaçlı yazılım sürümüne giden yeni bir bağlantıyla güncelleyecek ve böylece operatörlerin minimum kesintiyle ilerlemesine olanak tanıyacak.

Birden fazla depoda bulunan yeni sürümleri beğenmenin ve indirme bağlantılarını değiştirmek için README.md dosyalarında değişiklik yapmanın yanı sıra, ağın bir parçası olan bazı hesapların daha önce ele geçirildiğine ve kimlik bilgilerinin muhtemelen kötü amaçlı yazılım hırsızlığı yoluyla elde edildiğine dair kanıtlar bulunmaktadır.

Terefos, “Çoğu zaman, Depo ve Stargazer hesaplarının yasaklamalardan ve depo kaldırma işlemlerinden etkilenmediğini, ancak Commit ve Release hesaplarının genellikle kötü amaçlı depoları tespit edildikten sonra yasaklandığını gözlemliyoruz” dedi.

“Bağlantı-Depolarının yasaklanmış Release-Depolarına bağlantılar içermesi yaygındır. Bu gerçekleştiğinde, Bağlantı-Deposu ile ilişkili Commit hesabı kötü amaçlı bağlantıyı yenisiyle günceller.”

Check Point tarafından keşfedilen kampanyalardan biri, GitHub deposuna kötü amaçlı bir bağlantının kullanılmasını içeriyor; bu bağlantı, WordPress sitesinde barındırılan bir PHP betiğine işaret ediyor ve daha sonra bir HTML Uygulaması (HTA) dosyası göndererek Atlantida Stealer’ı bir PowerShell betiği aracılığıyla çalıştırıyor.

DaaS aracılığıyla yayılan diğer kötü amaçlı yazılım aileleri Lumma Stealer, RedLine Stealer, Rhadamanthys ve RisePro’dur. Check Point ayrıca GitHub hesaplarının Discord, Facebook, Instagram, X ve YouTube gibi diğer platformlarda benzer ‘Ghost’ hesapları işleten daha büyük bir DaaS çözümünün parçası olduğunu belirtti.

Terefos, “Stargazer Goblin, GitHub’ın meşru bir web sitesi olarak kabul edilmesi sayesinde tespit edilemeyen, kötü amaçlı faaliyetlere dair şüpheleri ortadan kaldıran ve GitHub ağını bozduğunda herhangi bir hasarı en aza indiren ve kurtaran son derece karmaşık bir kötü amaçlı yazılım dağıtım operasyonu oluşturdu” dedi.

“Birden fazla hesap ve profil kullanarak, deponun yıldızlandırılmasından barındırılmasına, kimlik avı şablonunun işlenmesinden kötü amaçlı sürümlerin barındırılmasına kadar farklı aktiviteler gerçekleştirmek, Stargazers Ghost Network’ün GitHub’ın operasyonlarını aksatacak herhangi bir eylem gerçekleştirmesi durumunda kayıplarını en aza indirmesini sağlar; çünkü genellikle tüm operasyonun yalnızca bir kısmı aksatılır ve ilgili tüm hesaplar aksatılmaz.”

Gelişme, bilinmeyen tehdit aktörlerinin ortaya çıkmasıyla birlikte geldi hedefleme Şubat 2024’ten beri devam eden yeni bir gasp operasyonunun parçası olarak kurbanlardan Telegram’da Gitloker isimli bir kullanıcıya ulaşmaları isteniyor, içerikleri siliniyor ve GitHub depoları hedef alınıyor.

Sosyal mühendislik saldırısı, geliştiricileri “[email protected]” adresinden gönderilen kimlik avı e-postalarıyla hedef alıyor ve GitHub’daki bir iş fırsatı kisvesi altında sahte bağlantılara tıklamaları için kandırmayı amaçlıyor. Ardından, tüm depoları silen ve erişimi geri yükleme karşılığında bir ödeme talep eden yeni bir OAuth uygulamasını yetkilendirmeleri isteniyor.

Truffle Security’nin, silinen çatallardan, silinen depolarından ve hatta GitHub’daki özel depolarından hassas verilere erişmenin mümkün olduğuna dair uyarısının ardından, kuruluşları Cross Fork Object Reference (CFOR) güvenlik açığı olarak adlandırdığı duruma karşı güvenlik önlemleri almaya çağırdı.

“Bir CFOR güvenlik açığı, bir depolama çatalının başka bir çataldan hassas verilere (özel ve silinmiş çatallardan gelen veriler dahil) erişebilmesi durumunda ortaya çıkar” Joe Leon söz konusu“Güvensiz Doğrudan Nesne Referansına benzer şekilde, CFOR’da kullanıcılar, aksi takdirde kendileri tarafından görülemeyecek olan kayıt verilerine doğrudan erişmek için kayıt karmaları sağlarlar.”

Başka bir deyişle, herkese açık bir depoya gönderilen bir kod parçası, o deponun en azından bir çatalı var olduğu sürece sonsuza dek erişilebilir olabilir. Bunun üstüne, dahili bir çatal oluşturulduğu ve deponun herkese açık hale getirildiği zaman arasında gönderilen koda erişmek için de kullanılabilir.

Ancak bunların GitHub tarafından alınan kasıtlı tasarım kararları olduğunu belirtmekte fayda var. kayıt edilmiş tarafından şirket kendi belgelerinde –

- Çatal ağındaki herhangi bir depoya yapılan taahhütlere, aynı çatal ağındaki herhangi bir depodan, yukarı akış deposu da dahil olmak üzere erişilebilir

- Özel bir deponun içeriğini herkese açık hale getirdiğinizde, o depoda yapılan tüm commit’ler, forklandığı depolarda yapılan commit’ler de dahil olmak üzere herkes tarafından görülebilir.

Leon, “Ortalama bir kullanıcı, özel ve genel depoların ayrılmasını bir güvenlik sınırı olarak görüyor ve anlaşılabilir bir şekilde, özel bir depoda bulunan hiçbir veriye genel kullanıcıların erişemeyeceğine inanıyor” dedi.

“Maalesef, […] bu her zaman doğru değildir. Dahası, silme eylemi verilerin yok edilmesini gerektirir. Yukarıda gördüğümüz gibi, bir deponun veya çatalın silinmesi, commit verilerinizin gerçekten silindiği anlamına gelmez.”