Android casus yazılımının yeni bir versiyonu olan Mandrake Google Play Store’dan indirilebilen ve iki yıldır tespit edilemeyen beş uygulamada tespit edildi.

Kaspersky Pazartesi günkü yazısında uygulamaların uygulama mağazasından kaldırılmadan önce toplam 32.000’den fazla yükleme aldığını söyledi. İndirmelerin çoğu Kanada, Almanya, İtalya, Meksika, İspanya, Peru ve Birleşik Krallık’tan geldi

“Yeni örnekler, kötü amaçlı işlevleri karartılmış yerel kütüphanelere taşıma, C2 iletişimleri için sertifika sabitleme kullanma ve Mandrake’in kök erişimli bir cihazda mı yoksa öykünülmüş bir ortamda mı çalıştığını kontrol etmek için çok çeşitli testler gerçekleştirme gibi yeni katmanlarda karartma ve kaçınma teknikleri içeriyordu,” araştırmacılar Tatyana Shishkova ve Igor Golovin söz konusu.

Mandrake idi ilk belgelenen Rumen siber güvenlik sağlayıcısı Bitdefender tarafından Mayıs 2020’de yapılan açıklamada, 2016’dan beri gölgelerde saklanmayı başarırken bir avuç cihazı enfekte etme yönündeki kasıtlı yaklaşımı anlatıldı.

Güncellenen varyantlar, aşağıdakilerin kullanımıyla karakterize edilir: OLLVM ana işlevselliği gizlemek, aynı zamanda kötü amaçlı yazılım analistleri tarafından çalıştırılan ortamlarda kodun yürütülmesini önlemek için bir dizi deneme alanı kaçınma ve analiz önleme tekniğini birleştirmek.

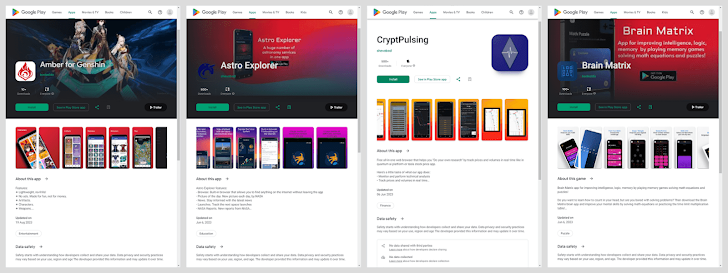

Mandrake içeren uygulamaların listesi aşağıdadır –

- AirFS (com.airft.ftrnsfr)

- Amber (com.shrp.sght)

- Astro Gezgini (com.astro.dscvr)

- Beyin Matrisi (com.brnmth.mtrx)

- CryptoPulsing (com.cryptopulsing.tarayıcı)

Uygulamalar üç aşamada paketleniyor: Komuta ve kontrol (C2) sunucusundan indirilip şifresi çözüldükten sonra kötü amaçlı yazılımın temel bileşenini çalıştırmaktan sorumlu bir yükleyiciyi başlatan bir dropper.

İkinci aşama yükü ayrıca cihazın bağlantı durumu, yüklü uygulamalar, pil yüzdesi, harici IP adresi ve geçerli Google Play sürümü hakkında bilgi toplama yeteneğine sahiptir. Ayrıca, çekirdek modülü silebilir ve katmanlar çizmek ve arka planda çalışmak için izinler isteyebilir.

Üçüncü aşama, WebView’da belirli bir URL’yi yüklemek ve uzaktan ekran paylaşım oturumu başlatmak için ek komutları destekler ve ayrıca kurbanların kimlik bilgilerini çalmak ve daha fazla kötü amaçlı yazılım bırakmak amacıyla cihaz ekranını kaydeder.

Araştırmacılar, “Android 13, yan yüklenen uygulamaların doğrudan tehlikeli izinler talep etmesini engelleyen ‘Sınırlı Ayarlar’ özelliğini tanıttı” dedi. “Bu özelliği atlatmak için Mandrake, kurulumu bir ‘oturum tabanlı‘ paket yükleyici.”

Rus güvenlik şirketi, Mandrake’yi, savunma mekanizmalarını atlatmak ve tespit edilmekten kaçınmak için sürekli olarak yeteneklerini geliştiren, dinamik olarak gelişen bir tehdit örneği olarak tanımladı.

“Bu, tehdit aktörlerinin ne kadar zorlu becerilere sahip olduğunu ve ayrıca uygulamalara piyasaya sürülmeden önce daha sıkı denetimler getirilmesinin, resmi uygulama pazarlarına sızan daha karmaşık ve tespit edilmesi daha zor tehditlere yol açtığını ortaya koyuyor” denildi.

Yorum almak için ulaşılan Google, The Hacker News’e, yeni kötü amaçlı uygulamalar işaretlendikçe Google Play Protect savunmasını sürekli olarak güçlendirdiğini ve karartma ve kaçınma önleme tekniklerini ele almak için canlı tehdit algılamayı da içerecek şekilde yeteneklerini geliştirdiğini söyledi.

“Android kullanıcıları, Google Play Hizmetleri’ne sahip Android cihazlarda varsayılan olarak açık olan Google Play Protect tarafından bu kötü amaçlı yazılımın bilinen sürümlerine karşı otomatik olarak korunuyor,” dedi bir Google sözcüsü. “Google Play Protect, kullanıcıları uyarabilir veya kötü amaçlı davranış sergilediği bilinen uygulamaları, bu uygulamalar Play dışındaki kaynaklardan gelse bile, engelleyebilir.”