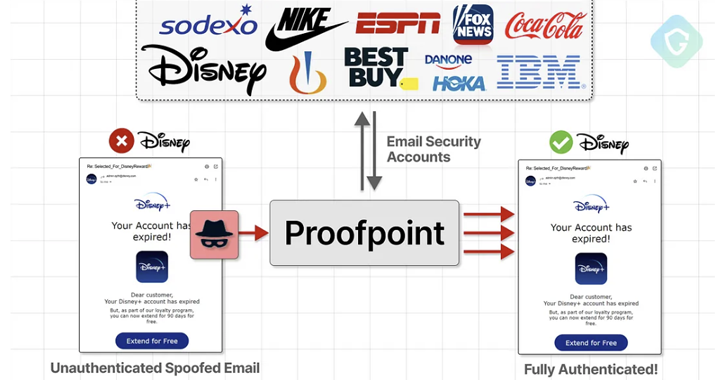

Bilinmeyen bir tehdit aktörünün, e-posta güvenliği sağlayıcısı Proofpoint’in savunmasındaki bir e-posta yönlendirme yanlış yapılandırmasından yararlanarak Best Buy, IBM, Nike ve Walt Disney gibi çeşitli popüler şirketlere milyonlarca mesaj göndererek büyük bir dolandırıcılık kampanyasıyla bağlantılı olduğu ortaya çıktı.

“Bu e-postalar, kimliği doğrulanmış SPF ve DKIM imzalarına sahip resmi Proofpoint e-posta rölelerinden geliyor ve böylece önemli güvenlik korumalarını atlatıyor; tüm amaç alıcıları aldatmak ve fonları ve kredi kartı bilgilerini çalmak,” Guardio Labs araştırmacısı Nati Tal söz konusu The Hacker News ile paylaşılan detaylı raporda.

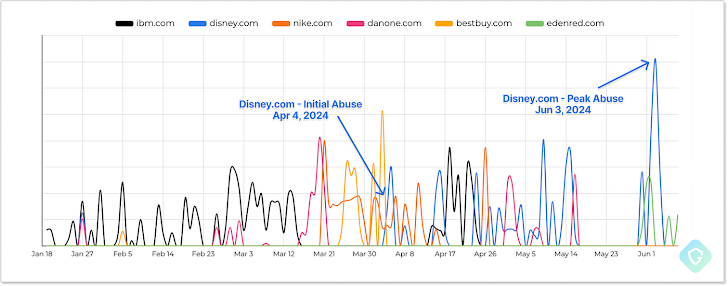

Siber güvenlik şirketi kampanyaya şu ismi verdi: Yankı SahtekarlığıFaaliyetin Ocak 2024’te başladığı ve tehdit aktörünün bu açığı kullanarak günde ortalama üç milyon e-posta gönderdiği, Proofpoint’in karşı önlemleri uygulamaya koymasıyla Haziran ayı başında bu sayının 14 milyona ulaştığı düşünülüyor.

Tal, yayına yaptığı açıklamada, “Bu alanın en benzersiz ve güçlü yanı, sahtecilik yöntemidir. Bu, söz konusu şirketlerden gönderilen e-postanın gerçek olmadığını anlama şansını neredeyse hiç bırakmaz.” dedi.

“Bu EchoSpoofing konsepti gerçekten güçlü. Bu tür büyük ölçekli kimlik avı için, bir saldırganın herhangi bir gerçek şirket ekibi üyesinin kimliğini hızla alabileceği ve diğer iş arkadaşlarına e-postalar gönderebileceği, sonunda yüksek kaliteli sosyal mühendislik yoluyla dahili verilere veya kimlik bilgilerine erişebileceği ve hatta tüm şirketi tehlikeye atabileceği butik bir hedefli kimlik avı kampanyası yerine kullanılması biraz garip.

Tehdit aktörünün mesajları bir sanal özel sunucudaki (VPS) bir SMTP sunucusundan göndermesini içeren teknik, aşağıdakilere uyması nedeniyle dikkat çekicidir: kimlik doğrulama ve güvenlik önlemleri SPF ve DKIM gibi, sırasıyla Sender Policy Framework ve DomainKeys Identified Mail’in kısaltması olan ve saldırganların meşru bir etki alanını taklit etmesini önlemek için tasarlanmış kimlik doğrulama yöntemlerini ifade eden yöntemlerdir.

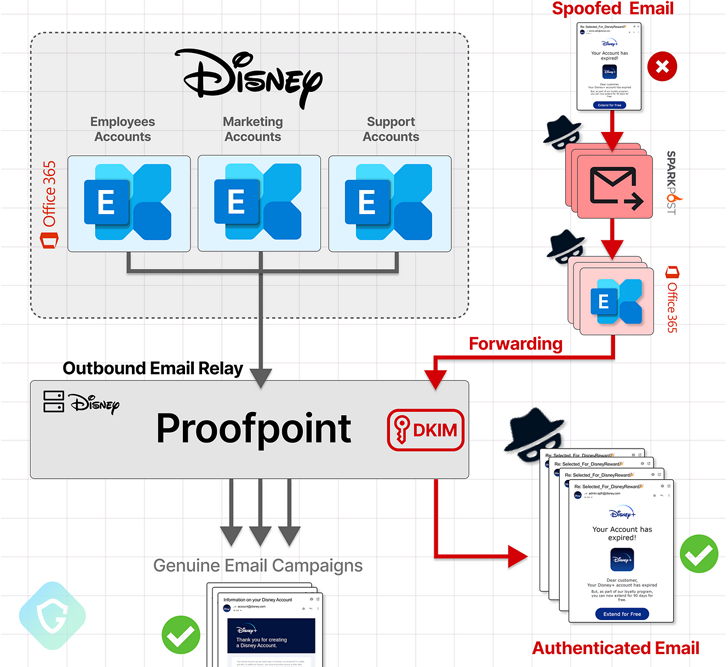

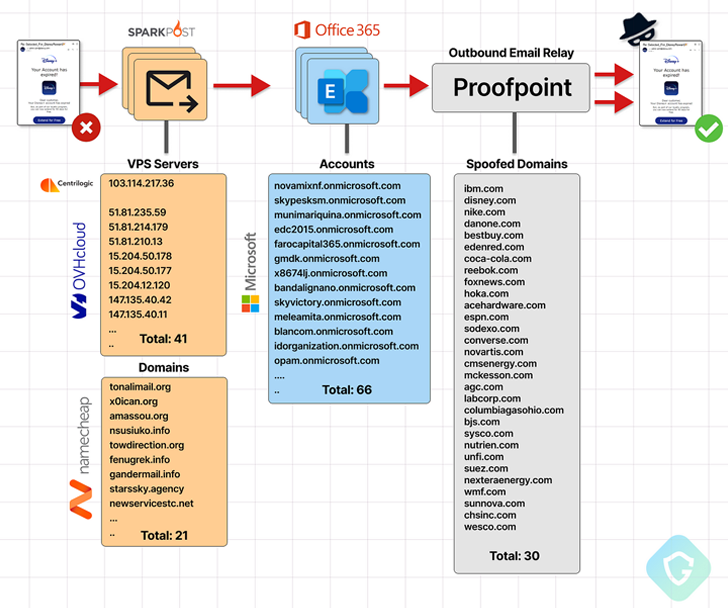

Her şey, bu mesajların çeşitli saldırganların kontrolündeki Microsoft 365 kiracılarından yönlendirilmesine ve ardından Proofpoint kurumsal müşterilerinin e-posta altyapıları üzerinden iletilerek Yahoo!, Gmail ve GMX gibi ücretsiz e-posta sağlayıcılarının kullanıcılarına ulaşmasına dayanıyor.

Bu, Guardio’nun Proofpoint sunucularındaki (“pphosted.com”) “aşırı izin verici yanlış yapılandırma hatası” olarak tanımladığı ve spam göndericilerinin mesajları göndermek için e-posta altyapısını suistimal etmelerine olanak tanıyan bir durumun sonucudur.

“Temel neden, kuruluşların Microsoft 365 kiracılarından giden mesajlarının iletilmesine izin vermek için Proofpoint sunucularında değiştirilebilir bir e-posta yönlendirme yapılandırma özelliğidir, ancak hangi M365 kiracılarına izin verileceğini belirtmez,” Proofpoint söz konusu The Hacker News ile paylaşılan koordineli bir açıklama raporunda.

“Bu e-posta yönlendirme yapılandırma özelliğini sunan herhangi bir e-posta altyapısı spam göndericileri tarafından kötüye kullanılabilir.”

Başka bir deyişle, bir saldırgan bu eksikliği bir silah olarak kullanarak sahte Microsoft 365 kiracıları kurabilir ve sahte e-posta mesajlarını Proofpoint’in röle sunucularına gönderebilir; buradan da müşterilerin alan adlarını taklit eden gerçek dijital iletiler olarak “yankılanırlar”.

Bu da, Exchange Server’ın giden e-posta bağlayıcısını doğrudan müşteriyle ilişkili savunmasız “pphosted.com” uç noktasına yapılandırarak gerçekleştirilir. Ayrıca, meşru bir e-posta dağıtım yazılımının kırılmış bir sürümü GüçMTA Mesaj göndermek için kullanılır.

Proofpoint, “Spam gönderici, birçok farklı IP adresi kullanarak, birden fazla sağlayıcıdan kiralanan sanal özel sunucuları (VPS) dönüşümlü olarak kullandı ve SMTP sunucularından aynı anda binlerce mesajı hızla göndererek Microsoft 365’e gönderdi, ardından bu mesajları Proofpoint tarafından barındırılan müşteri sunucularına iletti” dedi.

“Microsoft 365 bu sahte mesajları kabul etti ve iletilmek üzere bu müşterilerin e-posta altyapılarına gönderdi. Müşteri etki alanları, eşleşen müşterinin e-posta altyapısı üzerinden iletilirken sahte olduğunda, mesajlar Proofpoint altyapısı üzerinden geçerken DKIM imzalama da uygulandı ve bu da spam mesajlarının daha teslim edilebilir olmasını sağladı.”

EchoSpoofing’in operatörler tarafından hem yasadışı gelir elde etmenin hem de uzun süreli ifşa riskinden kaçınmanın bir yolu olarak kasıtlı olarak seçildiğinden şüpheleniliyor, çünkü bu işleyiş biçimiyle şirketleri doğrudan hedef almak, tespit edilme şansını büyük ölçüde artırabilir ve tüm planı tehlikeye atabilirdi.

Bununla birlikte, kampanyanın arkasında kimin olduğu şu anda net değil. Proofpoint, etkinliğin bilinen herhangi bir tehdit aktörü veya grubuyla örtüşmediğini söyledi.

“Mart ayında, Proofpoint araştırmacıları Microsoft 365 kiracılarından spam göndererek az sayıda Proofpoint müşterisinin e-posta altyapısı üzerinden iletilen spam kampanyalarını tespit etti,” dedi bir açıklamada. “Tüm analizler, bu etkinliğin bilinen bir varlığa atfetmediğimiz bir spam aktörü tarafından yürütüldüğünü gösteriyor.”

“Bu spam kampanyasını keşfettiğimizden beri, müşterilerin hangi M365 kiracılarının iletilmesine izin verileceğini ve diğer tüm M365 kiracılarının varsayılan olarak reddedileceğini belirlemelerine olanak tanıyan kolaylaştırılmış bir yönetim arayüzü uygulamak da dahil olmak üzere düzeltici talimatlar sağlamak için titizlikle çalıştık.”

Proofpoint, bu kampanyalar sonucunda hiçbir müşteri verisinin ifşa edilmediğini ve hiçbirinin veri kaybı yaşamadığını vurguladı. Ayrıca, giden röle spam etkinliğinin etkinliğini durdurmak için bazı müşterilerine doğrudan ulaşarak ayarlarını değiştirmelerini istediğini belirtti.

Şirket, “Spam göndericisinin etkinliğini engellemeye başladığımızda, spam gönderici testlerini hızlandırdı ve hızla diğer müşterilere geçti,” diye belirtti. “Her gün etkilenen müşterileri belirlemek için sürekli bir süreç oluşturduk ve yapılandırmaları düzeltmek için erişimi yeniden önceliklendirdik.”

Spam’i azaltmak için, VPS sağlayıcılarını kullanıcılarının altyapılarında barındırılan SMTP sunucularından büyük hacimli mesajlar gönderme yeteneklerini sınırlamaya çağırıyor. Ayrıca, e-posta servis sağlayıcılarını ücretsiz deneme ve yeni oluşturulan doğrulanmamış kiracıların toplu giden e-posta mesajları gönderme yeteneklerini kısıtlamaya ve ayrıca kanıtlanmış mülkiyetleri olmayan bir alan adını taklit eden mesajlar göndermelerini engellemeye çağırıyor.

Tal, “CISO’lar için buradaki ana çıkarım, kuruluşlarının bulut duruşuna ekstra özen göstermeleri – özellikle şirketinizin ağ ve iletişim yöntemlerinin omurgasını oluşturan 3. taraf hizmetlerin kullanımıyla,” dedi. “Özellikle e-postalar alanında, her zaman bir geri bildirim döngüsü ve kendi kontrolünüzü koruyun – e-posta sağlayıcınıza tamamen güvenseniz bile.”

“Ve bu tür omurga hizmetleri sağlayan diğer şirketler için – tıpkı Proofpoint’in yaptığı gibi – ilk etapta olası tüm tehdit türlerini düşünerek uyanık ve proaktif olmalılar. Sadece müşterilerini doğrudan etkileyen tehditler değil, aynı zamanda daha geniş halk kitlelerini de.

“Bu hepimizin güvenliği için hayati önem taşıyor ve internetin omurgasını oluşturan ve işleten şirketler, özel olarak tutulsalar bile, bu konuda en büyük sorumluluğa sahipler. Tıpkı birinin, tamamen farklı bir bağlamda ama burada çok alakalı bir şekilde söylediği gibi: ‘Büyük güçler, büyük sorumluluk getirir.'”