Patchwork olarak bilinen tehdit aktörü, Brute Ratel C4 çerçevesini ve PGoShell adlı bir arka kapının güncellenmiş sürümünü sunmak için Butan’la bağlantısı olan kuruluşları hedef alan bir siber saldırıyla ilişkilendirildi.

Bu gelişme, saldırganın ilk kez kırmızı takım yazılımı olan Knownsec 404 Team’i kullanırken gözlemlendiği anlamına geliyor. söz konusu Geçtiğimiz hafta yayınlanan bir analizde.

APT-C-09, Dropping Elephant, Operation Hangover, Viceroy Tiger ve Zinc Emerson olarak da adlandırılan bu faaliyet kümesi, büyük ihtimalle Hindistan kökenli, devlet destekli bir aktör.

Çin ve Pakistan’a karşı kimlik avı ve su yolu saldırıları düzenlemesiyle bilinen hacker ekibinin en az 2009’dan beri aktif olduğu düşünülüyor. Paylaşılan veriler Çinli siber güvenlik firması QiAnXin tarafından.

Geçtiğimiz temmuz ayında Knownsec 404, Çin’deki üniversiteleri ve araştırma kuruluşlarını hedef alan ve saldırganların kontrolündeki bir sunucudan komutları alıp yürütmek, ek yükler çalıştırmak ve ekran görüntüleri yakalamak için EyeShell kod adlı .NET tabanlı bir implant kullanan bir casusluk kampanyasının ayrıntılarını ifşa etti.

Daha sonra Şubat ayının başlarında, tehdit grubunun Pakistan ve Hindistan’daki kurbanları tuzağa düşürmek için romantik temalı yemler kullandığı ve VajraSpy adı verilen uzaktan erişimli bir trojanla Android cihazlarını tehlikeye attığı ortaya çıktı.

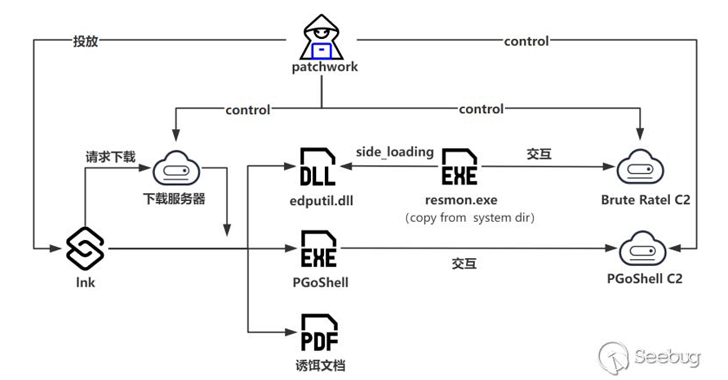

Gözlemlenen son saldırı zincirinin başlangıç noktası, UNFCCC destekli bir güvenlik duvarını taklit eden uzak bir etki alanından sahte bir PDF belgesi indirmek için tasarlanmış bir Windows kısayol (LNK) dosyasıdır. Uyum FonuBrute Ratel C4 ve PGoShell’i farklı bir etki alanından (“beijingtv”) gizlice dağıtırken[.]org”).

Siber güvenlik şirketi, “PGoShell, Go programlama diliyle geliştirildi; genel olarak uzaktan komut çalıştırma, ekran görüntüsü alma ve yükleri indirme ve yürütme gibi zengin bir işlevsellik seti sunuyor” dedi.

Bu gelişme, SideWinder, Patchwork, Confucius ve Bitter ile taktiksel örtüşmeleri olan bir diğer tehdit aktörü olan APT-K-47’nin, ORPCBackdoor’un yanı sıra WalkerShell, DemoTrySpy ve NixBackdoor gibi daha önce belgelenmemiş kötü amaçlı yazılımların veri toplama ve kabuk kodunu yürütme amaçlı kullanıldığı saldırılara bağlanmasından aylar sonra geldi.

Saldırılar ayrıca, açık kaynaklı bir komuta ve kontrol (C2) çerçevesinin dağıtılması nedeniyle de dikkat çekicidir. Nimbo-C2“geniş bir yelpazede uzaktan kontrol işlevlerine olanak sağlayan” Knownsec 404 söz konusu.