Microsoft Defender SmartScreen’deki artık düzeltilmiş bir güvenlik açığı, ACR Stealer, Lumma ve Meduza gibi bilgi hırsızlarını ele geçirmek için tasarlanan yeni bir kampanyanın parçası olarak istismar edildi.

Fortinet FortiGuard Labs, İspanya, Tayland ve ABD’yi hedef alan hırsızlık saldırısını, CVE-2024-21412 (CVSS puanı: 8.1) güvenlik açığından yararlanan tuzaklı dosyalar kullanarak tespit ettiğini açıkladı.

Yüksek öneme sahip güvenlik açığı, bir saldırganın SmartScreen korumasını atlatmasına ve kötü amaçlı yükler bırakmasına olanak tanır. Microsoft, bu sorunu Şubat 2024’te yayımlanan aylık güvenlik güncellemelerinin bir parçası olarak ele aldı.

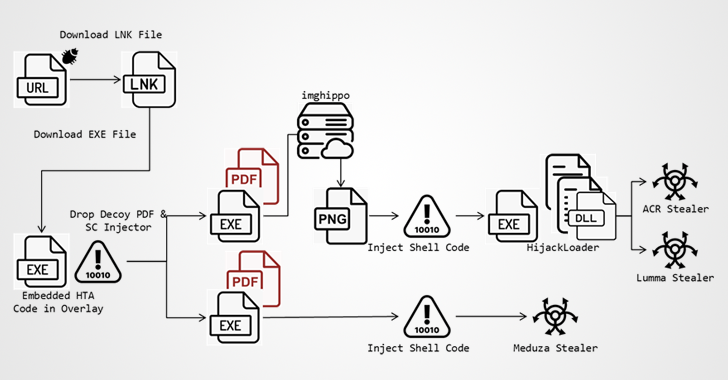

Güvenlik araştırmacısı Cara Lin, “Başlangıçta saldırganlar, kurbanları bir LNK dosyasını indirmek üzere tasarlanmış bir URL dosyasına giden hazırlanmış bir bağlantıyı tıklamaya ikna ediyor” dedi. söz konusu“LNK dosyası daha sonra bir yürütülebilir dosya indirir [HTML Application] senaryo.”

HTA dosyası, bir sahte PDF dosyasını ve bir kabuk kodu enjektörünü almaktan sorumlu olan PowerShell kodunu çözmek ve şifresini çözmek için bir kanal görevi görür; bu da Meduza Stealer veya Hijack Loader’ın dağıtımına yol açar ve daha sonra ACR Stealer veya Lumma’yı başlatır.

ACR Hırsızı, değerlendirildi GrMsk Stealer’ın gelişmiş bir versiyonu olduğu iddia edilen yazılım, Mart 2024’ün sonlarında Rusça yeraltı forumu RAMP’ta SheldIO adlı bir tehdit aktörü tarafından duyuruldu.

“Bu ACR hırsızı kimliğini gizliyor [command-and-control] Birlikte ölü damla çözücü Lin, Steam topluluk web sitesinde “DDR” tekniğinin web tarayıcılarından, kripto cüzdanlarından, mesajlaşma uygulamalarından, FTP istemcilerinden, e-posta istemcilerinden, VPN hizmetlerinden ve parola yöneticilerinden bilgi sızdırma yeteneğine dikkat çekti.

Son zamanlardaki Lumma Stealer saldırılarının da aynı tekniği kullandığı gözlemlenmiştir; bu sayede saldırganların C2 alanlarını istedikleri zaman değiştirmeleri kolaylaşmış ve altyapı daha dayanıklı hale gelmiştir. binaen AhnLab Güvenlik İstihbarat Merkezi’ne (ASEC)

Açıklama, CrowdStrike’ın açıklığa kavuşmuş Tehdit aktörlerinin geçen haftaki kesintiyi, daha önce belgelenmemiş Daolpu adlı bir bilgi hırsızını dağıtmak için kullandıkları ve bunun bunun en son örneği olduğu belirtiliyor. devam eden düşüş milyonlarca Windows cihazını felç eden hatalı güncellemeden kaynaklanıyor.

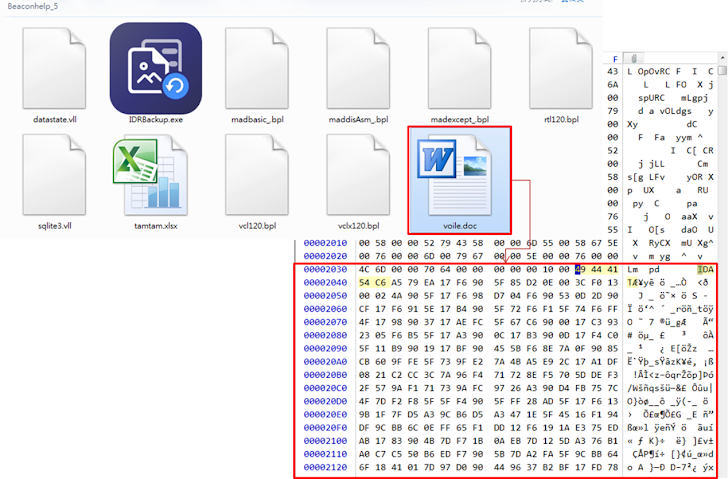

Saldırı, Microsoft kurtarma kılavuzu listesi gibi görünen makro içerikli bir Microsoft Word belgesinin kullanımını içeriyor meşru talimatlar Sorunu çözmek için Windows üreticisi tarafından yayınlanan ve enfeksiyon sürecini başlatmak için bir yem olarak kullanılan bir virüs.

The DOCM dosyasıaçıldığında, Google Chrome, Microsoft Edge, Mozilla Firefox ve diğer Chromium tabanlı tarayıcılardan kimlik bilgilerini ve çerezleri toplamak için donatılmış bir hırsız kötü amaçlı yazılım olan Daolpu’yu başlatmak üzere kodlanmış bir uzaktan kumandadan ikinci aşama DLL dosyasını almak için makroyu çalıştırır.

Aynı zamanda ortaya çıkışı da takip eder yeni hırsız kötü amaçlı yazılım aileleri Braodo ve DeerStealer gibi kötü amaçlı yazılımları kullanan siber suçlular, Atomic Stealer’ı dağıtmak için Microsoft Teams gibi meşru yazılımları tanıtan kötü amaçlı reklamcılık tekniklerini kullanıyor.

“Siber suçlular dağıtım kampanyalarını artırdıkça, uygulamaları arama motorları aracılığıyla indirmek daha tehlikeli hale geliyor” diyor Malwarebytes araştırmacısı Jérôme Segura söz konusu“Kullanıcılar kötü amaçlı reklamlar (sponsorlu sonuçlar) ve SEO zehirlenmesi (tehlikeye atılmış web siteleri) arasında gezinmek zorunda kalıyor.”