ABD Adalet Bakanlığı (DoJ), Perşembe günü, ülkedeki sağlık tesislerine fidye yazılımı saldırıları gerçekleştirdiği ve elde ettiği ödemeleri dünya çapında savunma, teknoloji ve hükümet kuruluşlarına yönelik ek saldırıları organize etmek için kullandığı iddiasıyla bir Kuzey Kore askeri istihbarat görevlisine karşı iddianame düzenledi.

“Jant Jong Hyok ve suç ortakları, ABD hastanelerini ve sağlık şirketlerini gasp etmek için fidye yazılımı kullandılar, ardından elde ettikleri geliri Kuzey Kore’nin yasadışı faaliyetlerini finanse etmek için kullandılar” söz konusu Federal Soruşturma Bürosu (FBI) müdür yardımcısı Paul Abbate. “Bu kabul edilemez ve hukuka aykırı eylemler masum hayatları riske attı.”

İddianameyle eş zamanlı olarak ABD Dışişleri Bakanlığı duyuruldu Kötü niyetli faaliyetle bağlantılı olarak kendisinin veya diğer kişilerin yerinin tespit edilmesine yardımcı olabilecek bilgiler için 10 milyon dolara kadar ödül verilecek.

Andariel (diğer adıyla APT45, Nickel Hyatt, Onyx Sleet, Silent Chollima, Stonefly ve TDrop2) adlı bir bilgisayar korsanlığı ekibinin parçası olan Hyok’un, ilk olarak 2022’de Japonya ve ABD’deki kuruluşları hedef aldığı açıklanan Maui adlı bir fidye yazılımı türünü içeren gasp ile ilgili siber saldırıların arkasında olduğu söyleniyor.

Fidye ödemeleri Hong Kong merkezli aracılar aracılığıyla aklandı, yasadışı gelirler Çin yuanına dönüştürüldü, ardından bir ATM’den çekilerek sanal özel sunucular (VPS) elde etmek için kullanıldı ve bu sunucular da hassas savunma ve teknoloji bilgilerini sızdırmak için kullanıldı.

Kampanyanın hedefleri arasında iki ABD Hava Kuvvetleri üssü, NASA-OIG’nin yanı sıra Güney Koreli ve Tayvanlı savunma sanayi şirketleri ve bir Çinli enerji şirketi de yer alıyor.

Dışişleri Bakanlığı tarafından vurgulanan bir örnekte, Kasım 2022’de başlayan bir siber saldırı, tehdit aktörlerinin isimsiz bir ABD merkezli savunma yüklenicisinden 30 gigabayttan fazla veriyi sızdırmasına yol açtı. Bu, askeri uçaklarda ve uydularda kullanılan malzemelerle ilgili sınıflandırılmamış teknik bilgileri içeriyordu.

Kurumlar ayrıca “fidye yazılımı saldırıları ve ilgili kara para aklama işlemlerinden elde edilen yaklaşık 114.000 dolarlık sanal para gelirinin ve suç ortaklarının kötü niyetli siber faaliyetlerini yürütmek için kullandıkları çevrimiçi hesapların ele geçirildiğini” duyurdu.

Keşif Genel Bürosu (RGB) 3. Bürosu’na bağlı Andariel, sicil rejimin askeri ve nükleer hedeflerini ilerletmek için hassas ve gizli teknik bilgi ve fikri mülkiyeti ele geçirmek amacıyla yabancı şirketleri, hükümetleri, havacılık, nükleer ve savunma sanayilerini vurmak.

Son dönemde ilgi çeken diğer hedefler arasında Güney Koreli eğitim kurumları, inşaat şirketleri ve üretim kuruluşları yer alıyor.

Ulusal Güvenlik Ajansı (NSA), “Bu grup, ABD, Güney Kore, Japonya ve Hindistan’daki kuruluşlar dahil olmak üzere dünya çapında çeşitli endüstri sektörleri için devam eden bir tehdit oluşturmaktadır” dedi. söz konusu“Grup, casusluk faaliyetlerini ABD sağlık kuruluşlarına yönelik fidye yazılımı operasyonları aracılığıyla finanse ediyor.”

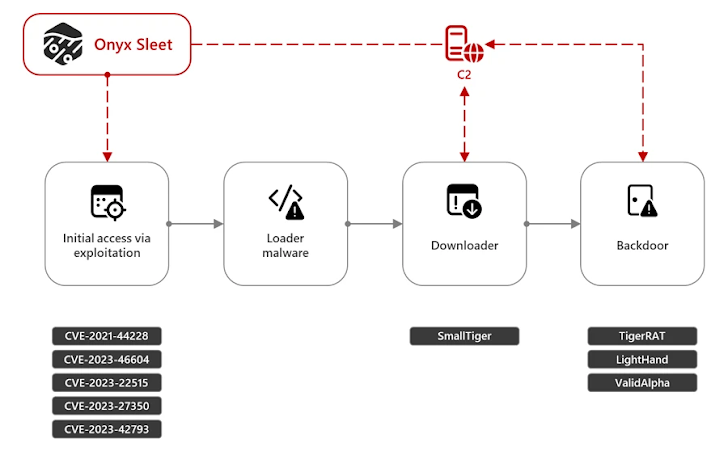

Hedef ağlara ilk erişim, internete bağlı uygulamalardaki bilinen N günlük güvenlik açıklarından yararlanılarak gerçekleştirilir ve bu sayede bilgisayar korsanı grubu, özel arka kapılar, uzaktan erişim truva atları, hazır araçlar ve açık kaynaklı yardımcı programların bir kombinasyonunu kullanarak takip eden keşif, dosya sistemi numaralandırması, kalıcılık, ayrıcalık yükseltme, yanal hareket ve veri sızdırma adımlarını gerçekleştirebilir.

Belgelenen diğer kötü amaçlı yazılım dağıtım vektörleri, ZIP arşivleri içindeki Microsoft Windows Kısayol (LNK) dosyaları veya HTML Uygulama (HTA) komut dosyaları gibi kötü amaçlı ekler içeren kimlik avı e-postalarının kullanımını içerir.

ABD Siber Güvenlik ve Altyapı Güvenlik Ajansı (CISA), “Aktörler, LotL olarak bilinen sistemlerde yerel araçları ve süreçleri kullanma konusunda oldukça deneyimlidir” dedi. söz konusu“Sistem, ağ ve hesap numaralandırması için Windows komut satırı, PowerShell, Windows Yönetim Araçları komut satırı (WMIC) ve Linux bash kullanıyorlar.”

Microsoft, Andariel’e ilişkin kendi duyurusunda, şirketin yeni işlevler eklemek ve tespitleri aşmanın yeni yollarını uygulamak için araç setini sürekli geliştirdiğini ve “oldukça tekdüze bir saldırı örüntüsü” sergilediğini belirtti.

Windows üreticisi, “Onyx Sleet’in denenmiş ve doğru saldırı zincirini başlatmak için bir dizi araç geliştirme yeteneği, onu özellikle savunma, mühendislik ve enerji sektörlerindeki kuruluşlar gibi Kuzey Kore istihbaratının ilgi duyduğu hedefler için kalıcı bir tehdit haline getiriyor” dedi. kayıt edilmiş.

Microsoft tarafından vurgulanan dikkat çekici araçlardan bazıları aşağıda listelenmiştir –

- TigerRAT – Komuta ve kontrol (C2) sunucusundan gizli bilgileri çalabilen ve tuş kaydı ve ekran kaydı gibi komutları yerine getirebilen bir kötü amaçlı yazılım

- SmallTiger – Bir C++ arka kapısı

- LightHand – Virüslü cihazlara uzaktan erişim için hafif bir arka kapı

- ValidAlpha (diğer adıyla Black RAT) – Herhangi bir dosyayı çalıştırabilen, bir dizinin içeriklerini listeleyebilen, bir dosyayı indirebilen, ekran görüntüleri alabilen ve herhangi bir komutu yürütmek için bir kabuk başlatabilen Go tabanlı bir arka kapı

- Dora RAT – Ters kabuk ve dosya indirme/yükleme yetenekleri desteğine sahip “basit bir kötü amaçlı yazılım türü”

Secureworks Karşı Tehdit Birimi’nde tehdit araştırmaları ve hükümet ortaklıkları direktörü Alex Rose, “Güney Koreli finans kurumlarını yıkıcı saldırılarla hedef almaktan, Maui olarak bilinen fidye yazılımıyla ABD sağlık hizmetlerini hedef almaya doğru evrildiler; ancak diğer Rusça konuşan siber suç gruplarıyla aynı ölçekte değiller” dedi.

“Bu, yabancı askeri operasyonlar hakkında istihbarat toplama ve stratejik teknoloji edinme gibi birincil görevlerine ek olarak yapılacak.”

Andariel, Kuzey Kore hükümeti ve ordusunun yönetimi altında faaliyet gösteren, Lazarus Grubu, BlueNoroff, Kimsuky ve ScarCruft gibi diğer gruplarla birlikte devlet destekli çok sayıdaki bilgisayar korsanı ekibinden sadece biri.

Rose, “Kuzey Kore, on yıllardır, yerel sanayi eksikliğini ve küresel diplomatik ve ekonomik izolasyonunu telafi etmek için suç teşebbüsleri aracılığıyla yasadışı gelir elde etmeye çalışıyor” dedi.

“Siber, hem istihbarat toplama hem de para kazanma için kullanılabilen stratejik bir yetenek olarak hızla benimsendi. Tarihsel olarak bu hedefler farklı gruplar tarafından ele alınırken, son birkaç yılda çizgiler belirsizleşti ve Kuzey Kore adına faaliyet gösteren siber tehdit gruplarının çoğu para kazanma faaliyetlerine de bulaştı.”